-

几种IP地址攻击方式 2011-06-26 04:56:45

几种IP地址攻击方式 2011-06-26 04:56:451.OOB攻击 这是利用NETBIOS中一个OOB (Out of Band)的漏洞而来进行的,它的原理是通过TCP/IP协议传递一个数据包到计算机某个开放的端口上(一般是137、138和139),当计算机收到这 个数据包之后就会瞬间死机或者蓝屏现象,不重新启动计算机就无法继续使用

-

缓冲区溢出 十年来攻击和防卫的弱点 2011-06-26 04:56:22

缓冲区溢出 十年来攻击和防卫的弱点 2011-06-26 04:56:22在过去的十年中,以缓冲区溢出为类型的安全漏洞占是最为常见的一种形式了。更为严重的是,缓冲 区溢出漏洞占了远程网络攻击的绝大多数,这种攻击可以使得一个匿名的Internet用户有机会获得一台主机的部分或全部的控制权!如果能有效地消除缓冲 区溢出的漏洞

-

黑客攻击手段揭秘及预防措施全面分析 2011-06-26 04:55:49

黑客攻击手段揭秘及预防措施全面分析 2011-06-26 04:55:49黑客一词,源于英文Hacker,原指热心于计算机技术,水平高超的电脑专家,尤其是程序设计 人员。美国大片《黑(骇)客帝国》的热映,使得黑客文化得到了广泛的传播,也许很多人会觉得黑客一词是用来形容那些专门利用电脑搞破坏或恶作剧的家伙,而 对这些人的正

-

网络攻击常用经典命令 2011-06-26 04:54:53

网络攻击常用经典命令 2011-06-26 04:54:53要想做一名真正的黑客,仅仅依靠网络流传的黑软进行扫描或者攻击是没有用的,这样永远不可能成长为一名真正的黑客,大家需要注意的是,平时还得注意积累,这次笔者就简单的 为大家介绍一些系统命令,对于初学的菜鸟绝对是必修课之一。 对了,再说两句废话吧

-

破解常用电脑密码实用技巧 2011-06-26 04:54:29

破解常用电脑密码实用技巧 2011-06-26 04:54:29网管员在维护和使用电脑时,经常会遇到各种密码丢失的问题,这里,我们就为广大网管员准备了一些破解密码的方法,但是希望大家不要干坏事哦,因为这些方法 黑客同样可以使用。开机密码是我们最先要遇到的因此我们就先从CMOS密码破解讲起。虽然CMOS种类各异,

-

Linux服务器攻防技术介绍 2011-06-26 04:54:07

Linux服务器攻防技术介绍 2011-06-26 04:54:07随着Linux企业应用的扩展,有大量的网络服务器使用Linux操作系统。Linux服务器的安全性能受到越来越多的关注,这里根据Linux服务器受到攻击的深度以级别形式列出,并提出不同的解决方案。 对Linux服务器攻击的定义是:攻击是一种旨在妨碍、损害、削弱、破坏L

-

QQ聊天记录文件存储方式解密 2011-06-26 04:53:10

QQ聊天记录文件存储方式解密 2011-06-26 04:53:10最近花了几天时间跟踪了一下QQ聊天记录查看器 5.3 华军版,总算把聊天记录的存储方法弄清了。大家不要笑我,只是好奇而已,呵呵。 1.聊天记录存储方式 QQ聊天记录保存在MsgEx.db文件中。以前很早的版本是保存在Msg.db中,文件结构也与现在不同,我们就不分析

-

本地穷举密码分析 2011-06-26 04:52:44

本地穷举密码分析 2011-06-26 04:52:44破解密码,除了木马、偷看的方法外,穷举是一种很可怕方法,下面我们看看用P4 3.0处理器本地穷举密码的时间,提醒广大黑基的朋友加强自己的密码。 符号类 数字类 小写字母 大小写字母+数字3位 0.04秒 0.00秒 0.02秒 0.14秒 4位 1.19秒 0.01秒 0.46秒 7.31秒

-

系统密码破解方法总结 2011-06-26 04:52:18

系统密码破解方法总结 2011-06-26 04:52:18一、ERD2003 利用ERD2003强行修改系统管理员密码的方法简单、易于操作,且对2000/xp/2003系统均有效。下面就具体介绍一下这个软件的用法。 1.下载ERD2003的iso,刻录成可启动的CD,注意别搞错了,直接刻录镜像最好。 2.设置系统从光盘启动,进入系统后,ERD2

-

隐藏管理员帐号三分钟搞定 2011-06-26 04:51:51

隐藏管理员帐号三分钟搞定 2011-06-26 04:51:51对regedit.exe我想大家都很熟悉,但却不能对注册表的项键设置权限,而regedt32.exe最大的优点就是能够对注册表的项键设置权限。 nt/2000/xp的帐户信息都在注册表的HKEY_LOCAL_MACHINE\SAM\SAM键下,但是除了系统用户SYSTEM外,其它用户 都无权查看到里面的

-

从网吧的ARP欺骗看局域网的安全管理 2011-06-26 04:51:23

从网吧的ARP欺骗看局域网的安全管理 2011-06-26 04:51:23在网吧ARP欺骗的原理及危害一文中为大家介绍了ARP欺骗攻击的原理以及危害程度,相信各位网络管理员读者都对ARP欺骗深表痛恨,希望能够彻底的禁止该现象的发生。虽然笔者不是网吧管理员,但是也在单位负责五个机房共200台计算机。 所以下面就根据笔者的经验为

-

入侵实例看虚拟主机系统的安全问题(上) 2011-06-26 04:51:00

入侵实例看虚拟主机系统的安全问题(上) 2011-06-26 04:51:00其实早就有写这个文章的想法,一直没有写的原因是因为恐怕这无形为一些乐于此道的人提供了一种 方法,但想想说了也许就能多少对一些IDC们起一定的压力,加强一些安全方面的措施,不然的话苦的是那些广大的虚拟主机用户,哪天被黑了,都傻傻的不知道 怎么回事

-

了解DDoS攻击的趋势与防御 2011-06-26 04:50:36

了解DDoS攻击的趋势与防御 2011-06-26 04:50:36一、阻断服务(Denial of Service) 在探讨DDoS 之前我们需要先对 DoS 有所了解,DoS泛指黑客试图妨碍正常使用者使用网络上的服务,例如剪断大楼的电话线路造成用户无法通话。而以网络来说,由于频宽、网络设备和服务器主机 等处理的能力都有其限制,因此当黑

-

关于暴力破解的知识原理和破解经验技巧 2011-06-26 04:50:12

关于暴力破解的知识原理和破解经验技巧 2011-06-26 04:50:12我想今天就向大家介绍一下关于暴力破解的知识和破解经验。这个当然也是我个人的经验,但是对于高手来说应还有其它方面的经验,如果你认为我的经验不足的话,希望能够来信补充一下。 现在就开始介绍暴力破解的原理。对于暴力破解通常是无法得到注册码或是注册

-

什么是社会工程学? 2011-06-26 04:49:49

什么是社会工程学? 2011-06-26 04:49:49总体上来说,社会工程学就是使人们顺从你的意愿、满足你的欲望的一门艺术与学问。它并不单纯是一种控制意志的途径,但它不能帮助你掌握人们在非正常意识以外的行为,且学习与运用这门学问一点也不容易。 它同样也蕴涵了各式各样的灵活的构思与变化着的因素。

-

暴力破解知识原理与相关破解经验技巧 2011-06-26 04:49:15

暴力破解知识原理与相关破解经验技巧 2011-06-26 04:49:15我想今天就向大家介绍一下关于暴力破解的知识和破解经验。这个当然也是我个人的经验,但是对于高手来说应还有其它方面的经验,如果你认为我的经验不足的话,希望能够来信补充一下。 现在就开始介绍暴力破解的原理。对于暴力破解通常是无法得到注册码或是注册

-

突破单位网管封杀 QQ、MSN 端口的方法 2011-06-26 04:48:52

突破单位网管封杀 QQ、MSN 端口的方法 2011-06-26 04:48:52不少公司的防火墙作了较为严格的限制,以至于很多网络服务如QQ、MSN都无法运行,如果你还能够打开网页,那么,使用Http通道软件可以让你突破限制,可以在现有的网络条件中使用任何网络服务。 使用Http通道软件可以突破防火墙的限制,利用唯一Http访问的权限

-

主动出击 教你夺回被人盗走的QQ号码 2011-06-26 04:48:28

主动出击 教你夺回被人盗走的QQ号码 2011-06-26 04:48:28很多朋友都有过QQ号被盗的经历,即使用密码保护功能找回来后,里面的Q币也已经被盗号者 洗劫一空,碰到更恶毒的盗号者,还会将你的好友统统删除,朋友们将会永远得离开你。想过反击吗?什么,反击?别开玩笑了,我们只是菜鸟,不是黑客,我们只 会看看网页,

-

让你看黑客如何穿透ADSL路由入侵内网 2011-06-26 04:48:01

让你看黑客如何穿透ADSL路由入侵内网 2011-06-26 04:48:01也许看烂了网上已有的常规黑客攻击手段,对一些陈旧的入侵手法早已厌烦,近来我对ADSL MODEM的路由功能产生了浓厚的兴趣,经过一番努力,我终于找到了穿透ADSL路由入侵内网的方法,在这里和各位一起分享我的心得。 一.扫描 现在很多ADSL MODEM都是通过80、23

-

防护先行之在渗透测试中的攻击与防守 2011-06-26 04:47:36

防护先行之在渗透测试中的攻击与防守 2011-06-26 04:47:36渗透测试(Penetration Test)是完全模拟黑客可能使用的攻击技术和漏洞发现技术,对目标系统的安全做深入的探测,发现系统最脆弱的环节。渗透测试能够直观的让管理人员知道自己网络所面临的问题。 实际上渗透测试并没有严格的分类方式,即使在软件开发生命周

-

-

如何使tcp包和udp包穿透网络防火墙 2011-06-26 04:46:33

如何使tcp包和udp包穿透网络防火墙 2011-06-26 04:46:33通过本文的httptunnel 技术同时逃过了防火墙的屏蔽以及系统的追踪试验,我们可以看到网络安全仅仅依靠某种或某几种手段是不可靠的,同时对安全系统的盲目性依赖往往会造成巨大的安全隐患。希望通过本文能引起管理员对网络安全防护系统的思考。 什么是http暗

-

修改引入表打造穿透KIS6的下载者 2011-06-26 04:46:00

修改引入表打造穿透KIS6的下载者 2011-06-26 04:46:00文章作者:gyzy [E.S.T](www.gyzy.org) 信息来源:邪恶八进制信息安全团队(www.eviloctal.com) 本文已经发表在《黑客防线》2007年2月刊。作者及《黑客防线》保留版权,转载请注明原始出处。 适合读者:木马爱好者 前置知识:汇编语言基础,PE结构基础 文

-

专家剖析黑客如何通过Google发动攻击 2011-06-26 04:44:19

专家剖析黑客如何通过Google发动攻击 2011-06-26 04:44:19Google是一款功能强大的搜索引擎,通过预定义命令或者一些特殊字符的搜索,可以查询到令 人难以置信的结果。利用Google搜索的智能搜索,甚至可以进入部分远程服务器获取机密、搜索敏感信息,造成信息泄露,下面就简单说明一下利用 Google进行黑客入侵的方式

-

一个不常用的小技巧 2011-06-26 04:43:43

一个不常用的小技巧 2011-06-26 04:43:43前几天我看了一篇技术文章,是讲述一种病毒的感染运行机制。原文中提到了一个木 ? 马启动的新的思路。(文章是两年前的,唉,看来我们要学的东西好多阿)也许某些 ~ 高手已经会了,但是很多人也不知道。我整理出来,结合我自己的试验,给大家简单7 介绍一下

-

1

教你把书上的字快速弄到电脑上

教你把书上的字快速弄到电脑上2011-07-02

-

2

菜鸟简单抓肉鸡(如何抓肉鸡)

-

3

黑客基础教程之如何查看论坛隐藏贴(怎么查看论坛隐藏贴)

-

4

一个黑客所需的基本技能

-

5

06月15日病毒播报:“通犯”变种fuqy和“毒它虫”变种

-

6

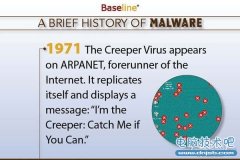

盘点四十年来史上著名计算机病毒

-

7

黑客基础教程之如何查看电脑配置(怎么查看自己的电脑配置)

-

8

电脑开机时出现lass.exe进程是病毒吗?

-

9

怎么取消开机密码

-

10

自拍须谨慎!教你如何通过照片定位查看拍摄地点