-

做到有备无患 硬盘加密的几种方法 2011-04-30 23:20:32

做到有备无患 硬盘加密的几种方法 2011-04-30 23:20:32一、修改硬盘分区表信息 硬盘分区表信息对硬盘的启动至关重要,如果找不到有效的分区表,将不能从硬盘启动或即使从软盘启动也找不到硬盘。通常,第一个分区表项的第0子节为80H,表示C盘为活动DOS分区,硬盘能否自举就依*它。若将该字节改为00H,则不能从硬盘

-

中国PC用户个人上网安全指南十则 2011-04-30 23:19:56

中国PC用户个人上网安全指南十则 2011-04-30 23:19:561.如果不是必须,不必填写你的个人资料。 在允许留空的地方留空就行了。 2.如果不是必须,不必填写你的真实资料。 如果可以,不妨填写一个虚拟的资料.如果你怕以后忘了,可以填写一个固定的虚拟的资料,把它保存在一个地方,如你的邮箱里。 3.Email、手机号

-

安全知识:重定向命令在安全方面的应用 2011-04-30 23:19:20

安全知识:重定向命令在安全方面的应用 2011-04-30 23:19:20众所周知,DOS下有一个不为大家所常用的命令重定向命令,这个小东西非常有用,该命令同样可以用于Win9x/ME/2000/XP下,灵活的使用这个命令可以给我们带来很大的方便无论是入侵还是防守抑或是系统应用,都会带来很大的便利。今天就让我们来看几个重定向命令在

-

看看黑客如何破解验证码机制 2011-04-30 23:18:55

看看黑客如何破解验证码机制 2011-04-30 23:18:55所谓验证码,就是将一串随机产生的数字或符号,生成一幅图片,图片里加上一些干扰象素(防止OCR),由用户肉眼识别其中的验证码信息。 输入表单提交网站验证,验证成功后才能使用某项功能。不少网站为了防止用户利用机器人自动注册、登录、灌水,都采用了 验

-

ip的划分,超详细. 2011-04-30 23:17:53

ip的划分,超详细. 2011-04-30 23:17:53IP和子网掩码 我们都知道,IP是由四段数字组成,在此,我们先来了解一下3类常用的IP A类IP段 0.0.0.0 到127.255.255.255 B类IP段 128.0.0.0 到191.255.255.255 C类IP段 192.0.0.0 到223.255.255.255 XP默认分配的子网掩码每段只有255或0 A类的默认子

-

基础64位技术名词解释 2011-04-30 23:17:04

基础64位技术名词解释 2011-04-30 23:17:04什么是64位计算? 在计算机发展史上,人类历经了从8位计算到16位计算、从16位计算到32位计算两次飞跃,32位计算是目前服务器市场的主流。64位计算是相对于32位计算的新一代高性能计算标准,就象高速公路与山间小路的区别,相比于32位计算,64位提供更大的计

-

以IT维护人员视角看C/S和B/S结构 2011-04-30 23:16:37

以IT维护人员视角看C/S和B/S结构 2011-04-30 23:16:37C/S结构,即客户机和服务器(Client/Server)结构。它是软件系统体系结构,通过它可以充分利用两端硬件环境的优势,将任务合理分配到Client端和Server端来实现,降低了系统的通讯开销。并且服务器端所承载的负荷也相对较轻,最简单的c/s体系结构的数据库应用由

-

告诉你什么是黑客,什么是骇客? 2011-04-30 23:15:55

告诉你什么是黑客,什么是骇客? 2011-04-30 23:15:55黑客和骇客有些人认为无非都是hacker英文的翻译说法,但是在正规翻译上还是有一些区别的。,黑客(hacker)这个词通常被用来指那些恶意的安全破坏者。关于黑客一词的经典定义,最初来源于麻省理工学院关于信息技术的一份文档,之后便被 新闻 工作者们长期使用

-

灰鸽子终结者逆向分析代码 2011-04-29 20:37:44

灰鸽子终结者逆向分析代码 2011-04-29 20:37:44主页:http://riusksk.blogbus.com 代码: VxV0:00401000 ; +-------------------------------------------------------------------------+ VxV0:00401000 ; | This file is generated by The Interactive Disassembler (IDA) | VxV0:00401000 ; | Copyright

-

样在整体上维护网络和信息系统安全 2011-04-29 20:35:10

样在整体上维护网络和信息系统安全 2011-04-29 20:35:10网络对于我们越来越重要,从而网络安全更是网络的保障。网络给我们带来的不仅是大量的信息和便利的生活,也带来了诸多的网络安全问题。以前的网络入侵的个人或组织目的性不甚明确,且大多出于好奇、出风头的目的。而现在更多的则是有组织、有预谋、有利益驱

-

教大家用Word中轻松提取QQ2011表情 2011-04-29 20:31:09

教大家用Word中轻松提取QQ2011表情 2011-04-29 20:31:09QQ是大家交流的好工具,而QQ表情向来是聊天中不可或缺的元素,而且不少网友都会不断扩充自己的表情库,有时候我们需要将QQ中的表情文件提取出来使用。在以前,你可以直接到特定的QQ表情文件夹中找到所有的表情图片,但是在QQ2009版本以后,所有的表情图片都

-

预防主机成为肉鸡的安全技术措施 2011-04-29 20:28:56

预防主机成为肉鸡的安全技术措施 2011-04-29 20:28:56一、防止主机成为肉鸡的安全技术措施 1、利用操作系统自身功能加固系统 通常按默认方式安装的操作系统,如果不做任何安全加固,那么其安全性难以保证。攻击者稍加利用便可使其成为肉鸡。因此,防止主机成为肉鸡的第一步,便是系统加固。 鉴于目前大部分用户

-

简述当今最常用的安全工具的能力和特点 2011-04-29 20:26:49

简述当今最常用的安全工具的能力和特点 2011-04-29 20:26:49路由器、防火墙、入侵检测系统和类似mcafee Virusscan或symantec antiVirus这样的杀毒软件是当今网络战最常用的安全工具,特别是保护桌面电脑的安全。每种设备的能力和特点简要如下: 路由器是两个网络之间的网络数据包交换,提供对已知传输地点的过滤机制,

-

让无线网络更安全的四大高级技术 2011-04-29 20:26:08

让无线网络更安全的四大高级技术 2011-04-29 20:26:08你是否想过怎样让自己的无线网络更安全?有人说,现在上网可以搜索到关于Wi-Fi安全的大量信息,如不要使用WEP,要使用WPA或WPA2,禁用SSID广播,改变默认设置等。但仅有这些还是不够的。下面和大家分享让无线网络更安全的四大高级技术。 1、转向企业级加密 如

-

对服务器进行安全维护的技巧 2011-04-29 20:23:37

对服务器进行安全维护的技巧 2011-04-29 20:23:37服务器的安全问题在一定意义上讲是不容忽视的。那么该怎么样对服务器进行安全维护也就成了重点,下面我们就向大家介绍几种技巧供大家参阅。 技巧一:从基本做起 当我们谈论网络服务器的安全的时候,我所能给你的最好的建议就是不要做门外汉。当黑客开始对你

-

详细介绍后门防范 2011-04-29 20:22:34

详细介绍后门防范 2011-04-29 20:22:34后门防范是一个网站不能忽视的关键点,因为,对于为之的攻击,我们经常会感到束手无策。 1.后门防范基本功 首先要关闭本机不用的端口或只允许指定的端口访问;其次要使用专杀木马的软件,为了有效地防范木马后门;第三是要学会对进程操作,时时注意系统运行状

-

让本地连接不再受限方法 2011-04-29 20:20:12

让本地连接不再受限方法 2011-04-29 20:20:12常上网的朋友,都遇到过本地连接受限的情况,很多朋友都不知道该如何进行应对。的确,引起本地连接图标出现连接受限提示的原因有很多,我们往往需要对各种可能因素进行依次尝试排查,才能找到潜在的故障原因,从而让本地连接不再受限! 本地连接突然受限 单

-

被黑后怎么检测到并清除恶意软件 2011-04-29 20:18:45

被黑后怎么检测到并清除恶意软件 2011-04-29 20:18:45几乎所有的IT人士都知道谷歌拥有检测网站恶意软件的能力。如果谷歌的Googlebot检测到你的网站感染了恶意软件,在用户单击链接试图查看你的网页的时候,就会显示一个很大的红色警告标志,告诉用户:你的网站上含有恶意软件。因而,恶意软件可以让网站的所有者

-

菜鸟黑客技术入门指南 2011-04-29 12:56:23

菜鸟黑客技术入门指南 2011-04-29 12:56:23一 序言 学东西如果找到好的方法,会事半功倍。反之则事倍功半了。黑客的入门学习也是如此。 因此我总结了一下我个人的一些学习方法与心得(当然有一些方法也是网上的朋友教我的),希望能给刚入门的朋友一些参考,使其少走弯路。如果您是一只老鸟,觉得这个教

-

找不到web绝对路径的入侵方法 2011-04-29 12:53:52

找不到web绝对路径的入侵方法 2011-04-29 12:53:52我们很多情况下都遇到SQL注入可以列目录和运行命 令,但是却很不容易找到web所在目录,也就不好得到一个webshell,这一招不错: exec master.dbo.xp_cmdshell cscript C:InterpubAdminScriptsmkwebdir.vbs -c localhost -w l -v win,c:windowssystem32 建立

-

获取网站Web服务器类型的办法 2011-04-29 12:45:39

获取网站Web服务器类型的办法 2011-04-29 12:45:39最近几天出了个nginx 蛋DAY。 有些同学老问怎么判断Web服务器,问这个扫描器 那个扫描器 顿时月经来潮。 如nmap nc nikto等 好多可以的. 要那么多扫描器干嘛 NMAP一个就够了! 方法N多 举几个例子吧! nmap pentest@yinyin:~$ nmap -sV -p 80 www.xxoo.com S

-

捷易通自动充值软件密码加密算法漏洞分析 2011-04-29 12:44:41

捷易通自动充值软件密码加密算法漏洞分析 2011-04-29 12:44:41简要描述:捷易通自动充值软件 密码加密算法过于简单 详细说明:捷易通自动充值软件 将用户登录密码加密后保存在软件目录下的config.ini文件中,加密算法过于简单,导致用户密码极易被破解 漏洞证明: nb sa fa Rb cc Ab Lb ld Nd 9a mb ta ea Qb dc Bb Kb k

-

烈火文章后台管理系统V2.1漏洞及修复 2011-04-29 12:43:39

烈火文章后台管理系统V2.1漏洞及修复 2011-04-29 12:43:39今天无聊就找了个简单的系统来分析学习 首先打开article.asp见如此语句dim sql_injdata /TR/TBODY/TABLE/TD TD vAlign=top align=middle width=1 bgColor=#cccccc/TD TD vAlign=top align=middle width=592 bgColor=#ffffff % set rs=conn.execute(select *

-

老y文章管理系统 v3.0 build XSS漏洞分析 2011-04-29 12:42:13

老y文章管理系统 v3.0 build XSS漏洞分析 2011-04-29 12:42:13版本:老y文章管理系统 v3.0 build 关键字:Powered by laoy8! V3.0 前台利用,注册帐号发表文章(需管理审核),或用自带的前台管理(无需管理审核). 前台自带的管理员帐号yyyy密码111111 发表文章在图片中把图片地址中的http://改成 复制代码javascript:alert(doc

-

黑客入门:如何选择漏洞扫描工具 2011-04-04 23:54:59

黑客入门:如何选择漏洞扫描工具 2011-04-04 23:54:59对于一个复杂的多层结构的系统和网络安全规划来说,隐患扫描是一项重要的组成元素。隐患扫描能够模拟黑客的行为,对系统设置进行攻击测试,以帮助管理员在黑客攻击之前,找出网络中存在的漏洞。这样的工具可以远程评估你的网络的安全级别,并生成评估报告,

-

1

教你把书上的字快速弄到电脑上

教你把书上的字快速弄到电脑上2011-07-02

-

2

菜鸟简单抓肉鸡(如何抓肉鸡)

-

3

黑客基础教程之如何查看论坛隐藏贴(怎么查看论坛隐藏贴)

-

4

一个黑客所需的基本技能

-

5

06月15日病毒播报:“通犯”变种fuqy和“毒它虫”变种

-

6

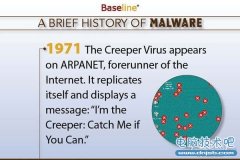

盘点四十年来史上著名计算机病毒

-

7

黑客基础教程之如何查看电脑配置(怎么查看自己的电脑配置)

-

8

电脑开机时出现lass.exe进程是病毒吗?

-

9

怎么取消开机密码

-

10

自拍须谨慎!教你如何通过照片定位查看拍摄地点