通过webshell揪出网站的后门木马

发布时间:2012-12-01 00:33:34作者:知识屋

相信很多站长都有被挂马的经历吧,那是让人不齿的行为,更为所有站长所痛恨。被挂马确实是件令人头疼的事情。首页被挂马也就算了,最让人难以忍受的就是所有的网页都被挂马。难道要我们挨个去查找么。愚公移山的那种笨劲儿咱可不能有。接下来我就给大家讲讲如何通过网马(webshell)来揪出网站的后门木马。

曾经年少轻狂的我为追求黑客做出过巨大的努力,虽一事无成却也多少学了点东西。首先声明下,本人从未挂过马。切入正题吧。其实很简单,很多后门网马都有这么一个功能,就是批量清马和查找网马,本来黑客开发出这种木马是为了清除其他黑客留下的木马进而能够独占这个网站。而到我们站长手里就变成了清除所有网马的利器。

我就拿我的一个asp的网站做实验。首先我在根目录上传了两个网马,一个是大马(功能强大)一个小马(仅有上传功能),暂且命名为dama.asp和xiaoma.asp。这就是模拟一个黑客入侵你的网站后留下的后门。看我如何网住这两个木马。

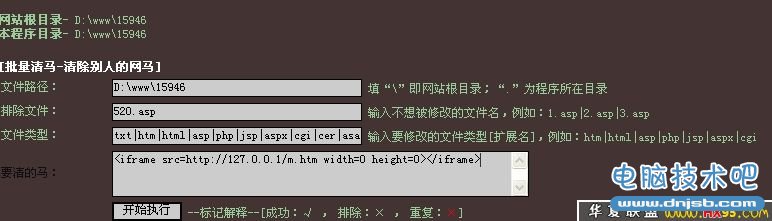

我将一个网马(webshell,命名为520.asp)上传到网站上,并进入这个网页木马,如下所示:

看到上面的功能没?有个查找文件-木马,点进去:

直接点击 开始扫描,稍等片刻就会列出结果如下:

结果出来了,不过似乎脚本被加密了,这样的一看就知道是木马,因为我们做网站这些动态网页我们根本不可能去加密,黑客加密它是为了防止被杀毒软件杀掉以起到免杀的目的。那是dama.asp和我自己上传的查网马的木马520.asp。除此之外xiaoma.asp的描述是“使用了FSO的CreateTextFile|OpenTextFile读写文件”,这是小马的特征。

网页木马就是通过FSO的CreateTextFile|OpenTextFile来创建打开网站上的文件的。当然不排除我们自己的网页也会有此功能,这就需要我们进去具体查看,当然还有捷径。大家看看不是列出了很多文件吧,那些东西怎么判断呢?看后面的创建修改时间,其他的文件都是4月19号的而其中三个是4月21号的,新建的,这就很容易判定是网马,其他的那些文件都是一些系统性的文件,不可能是新日期。

黑客还有一种手段就是往现有的网页中插入一句话木马,这个判断起来一样道理,就是一句话木马有执行功能一定会有execute函数,但是我们的网站后台文件也会有此功能,怎么区别呢?还是看时间,但是要是服务器权限设置的差劲到家了,可以被黑客利用起来运行EXE文件进行修改创建时间,这种情况我就不说了。因为要是那样的话,你可以马上转移服务器,暂停此时的风险投资了。

还有批量清马的问题,很多网页被挂马了,只要找出网马代码,然后点击 批量清马在要清的马后面的框框里填上找到的网页木马代码,点击开始执行,即可。如下所示:

一般黑客在页面挂马都是通过调用iframe框架将宽和高还有边框之类的设置为0,即隐藏来达到挂马目的的。用这一招就可以让网马烟消云散了。

好了,这篇文章到此结束。

相关知识

软件推荐

更多 >-

1菜鸟简单抓肉鸡(如何抓肉鸡)

2011-06-17

-

2

电脑开机时出现lass.exe进程是病毒吗?

-

3

自拍须谨慎!教你如何通过照片定位查看拍摄地点

-

4

电脑病毒最基础知识

-

5

黑客学员必须了解的C语言技术

-

6

精典详细内网渗透专题文章

-

7

教你破解Tp-Link的无线路由密码

-

8

解决SecureCRT中文显示乱码

-

9

QQ电脑管家和360哪个好?横评实测对比

-

10

攻防实战:无线网络路由入侵过程