通过Spamhaus事件认识DNS反射放大攻击

发布时间:2013-07-14 16:30:20作者:知识屋

大家是否还记得Spamhaus遭受到严重的DDoS攻击事件?3月26日,欧洲反垃圾邮件组织Spamhaus对外宣称遭受300G流量的DDoS攻击,最后在专业抗DDoS服务商CloudFlare公司的帮助下化解。此次攻击规模之巨堪称史无前例,并且在事件细节上还上演了一幕罗生门。有专业人士分析,此次攻击使用了DNS反射放大攻击,因而才产生如此巨大的流量。那么, DNS反射放大攻击是怎么一回事呢?

DNS反射放大攻击针对开放式DNS服务系统,利用协议的安全漏洞进行拒绝访问攻击。攻击者利用僵尸网络向DNS服务器发送DNS请求,并将请求数据包的源地址设置为受害者地址。www.zhishiwu.com

在Spamhaus事件中,攻击者发出的DNS请求数据包为36 bytes,而DNS服务器的响应数据包长为3000 bytes。攻击者就是利用这种方式,将攻击流量放大了近100倍。攻击者伪装来自Spamhaus向DNS系统发起请求,之后依靠返回的响应包对Spamhaus发起攻击,使得合法用户不能访问到Spamhaus的网站系统。

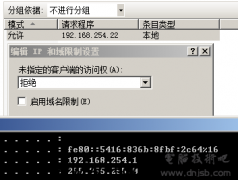

可以看到,开放式递归DNS服务器在攻击中起了很大的“作用”。事实上它的确是网络中脆弱的一环,因其协议漏洞所致。但这并不意味着面对类似攻击的时候只能素手就擒,合理的配置也能在一定程度上补救:通过配置仅对本地查询做回应,可以在阻止分布式的僵尸网络的部分攻击。在Spamhaus事件中,递归DNS服务器没有将仅对本地查询做回应放到配置里,而是对任何来自系统的请求进行回应,使得伪造的源地址被全部响应。

DNS反射放大攻击的本质依然是网络资源和系统资源的消耗战,回顾Spamhaus事件的攻防细节可以看到,面对来自僵尸网络的分布式攻击,CloudFlare将攻击流量分散到几十个彼此独立的数据中心去处理。看来,对付这一类攻击,还得让它再回到人民战争的汪洋中去。

知识阅读

软件推荐

更多 >-

1菜鸟简单抓肉鸡(如何抓肉鸡)

2011-06-17

-

2

电脑开机时出现lass.exe进程是病毒吗?

-

3

自拍须谨慎!教你如何通过照片定位查看拍摄地点

-

4

电脑病毒最基础知识

-

5

黑客学员必须了解的C语言技术

-

6

精典详细内网渗透专题文章

-

7

教你破解Tp-Link的无线路由密码

-

8

解决SecureCRT中文显示乱码

-

9

QQ电脑管家和360哪个好?横评实测对比

-

10

攻防实战:无线网络路由入侵过程

![[XDCTF]Shellcode DIY](http://file.zhishiwu.com/allimg/c140428/13bAb4R5260-135607.jpg)