服务器攻击防御作业指导书

发布时间:2013-07-17 21:29:59作者:知识屋

一、 攻击和防御的基本认识

1、 攻击类型

a) CC:CC是我们比较常见的攻击方式,攻击者通过大量请求我们的页面,消耗服务器资源和带宽资源,达到网站无法访问的目的;

b) DDOS:DDOS也是经常遇到的攻击,攻击者挟持大量肉鸡,对服务器进行半连接的攻击,使得服务器带宽堵塞,正常访问无法进入服务器;

c) ARP:这个攻击我们不常见,表现形式是在我们的网站页面上出现其他的广告,但检查页面代码,却没有广告代码。

2、 防御的思路和方法

a) CC:优化页面程序代码,减少每段代码对服务器资源的消耗,尽量使用html页面,如确实需要动态页面,则必须使用缓存技术,减少对数据库的压力;

b) DDOS:对服务器做一些配置优化,但基本上无法防御住大量肉鸡的攻击,此时可以将DNS解析到高防服务器;

c) ARP:防御较为简单,直接联系机房,查找异常mac,处理掉ARP。

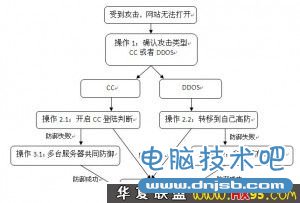

遭受CC或DDOS攻击后的处理流程

操作注释:

操作1:判断攻击类型

a) 命令: netstat -an|grep SYN|wc -l 看检查到的包多不多,一般我们服务器只有20以下,超过200,基本可以确认是DDOS攻击

b) 命令: netstat -n | awk ‘/^tcp/ {++S[$NF]} END {for(a in S) print a, S[a]}’ 看 ESTABLISHED ,非常大是DDOS,数值大概在1万以上,正常值在2000左右或以下

c) 查看nginx日志,检查是否大量请求某个页面,日志增长数量迅速,若确认,则为CC

操作2.1:开启CC登陆判断

进入common文件夹,修改configWeb.php文件,将include(“proxy.php”)的注释去掉

操作2.2:转移到高防

进入dnspod.cn,修改域名dns解析地址,指向高防服务器,同时替换主服务器上的nginx配置文件为应急nginx.conf,并重启nginx,目的是关闭80端口

操作3.1:开启多台服务器共同防御CC

在dnspod.cn里增加多个A记录,使得用户平均解析到各个服务器,共同防御CC,此时主服务器不需要关闭80端口

操作3.2:和联盟高防轮切

在单台高防无法防御的时候,重新修改dnspod里的IP地址,将地址解析到联盟高防,等到联盟防不住的时候,切到自己高防,通过不停的来回切换,使攻击对我们的影响,降到最低

操作4:攻击结束

通过监控和主服务器测试,判断攻击是否结束,若结束后,域名解析回到自己主服务器,nginx配置文件换回攻击以前的版本,注释掉CC防御的代码。

一、 服务器状态监控

1、 iptraf监控网卡流量,一般DDOS和CC都会引发网卡收到的包数量增长;

2、 netstat -an|grep SYN|wc –l命令检查SYN包数量;

3、 检查nginx日志,是否存在大量同时请求某个页面,以及日志文件的增长速度;

4、 若为DDOS攻击,在攻击一段时间后,开启主服务器80端口,检查是否还有大量SYN包进入服务器。

二、 注意事项

1、在被DDOS攻击时,确保主服务器的nginx配置文件为应急版本,80端口必须关闭,可用netstat –ntupl 命令检查开启的端口。

2、要经常检查高防服务器,确保高防服务器随时待命,且程序代码和主服务器同步,可在高防服务器用 /root/rsync/rsync-client.sh 命令手动同步,默认为每2小时一次自动同步。

3、检测攻击是否还存在,可以把正常的nginx配置文件换上,并重启nginx,观察SYN包和iptraf的流量,一切正常,则可在15分钟后把域名解析回主服务器,并继续观察;若有异常,则马上逆操作,替换应急nginx配置文件,域名解析到高防服务器。

4、对于技术部,要确保在被攻击时,理清思路,严格按步骤操作。

相关知识

软件推荐

更多 >-

1菜鸟简单抓肉鸡(如何抓肉鸡)

2011-06-17

-

2

电脑开机时出现lass.exe进程是病毒吗?

-

3

自拍须谨慎!教你如何通过照片定位查看拍摄地点

-

4

电脑病毒最基础知识

-

5

黑客学员必须了解的C语言技术

-

6

精典详细内网渗透专题文章

-

7

教你破解Tp-Link的无线路由密码

-

8

解决SecureCRT中文显示乱码

-

9

QQ电脑管家和360哪个好?横评实测对比

-

10

攻防实战:无线网络路由入侵过程