网络时代 web数据安全防护的八大要诀

发布时间:2014-03-03 23:08:23作者:知识屋

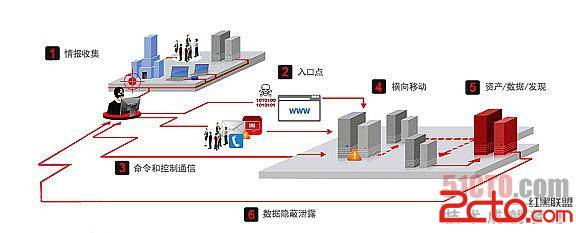

如果说20世纪初期被称为计算机时代的话,那么现在无疑进入了网络时代。计算机作为构架网络的最初的终端已经逐渐被新的终端所取代,虽然网络还是需要终端,但是在这个时代,网络的重要性似乎远大于终端。但是不管是网络还是终端,信息安全问题是信息时代人们所最为关心的,所以当人们的数据中心正走向网络的时候,人们的安全防护也必须紧跟这个脚步。

WEB防护八大要诀 构建立体网络防护

对于任何一个项目,开始阶段对于交付安全的应用来说非常关键。适当的安全要求会导致正确的安全设计。

1、认证和口令管理

这主要是一种一次性的活动而且仅仅是作为项目的一部分而完成的。有人可能会问一些与认证和口令管理有关的问题:

【口令策略】这个问题非常重要的原因在于避免与用户凭据有关的字典攻击。

【口令哈希算法】确保通过适当的加密算法来加密口令也非常重要。

【口令重置机制】为了避免黑客修改或截获口令,重置机制非常关键。

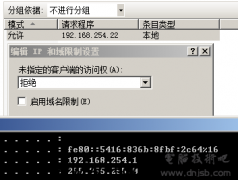

2、认证和角色管理

在分析项目的安全问题时,要确认所有的关键功能,并确认哪些人可以获得授权访问这些功能。这样做有助于确认各种不同的角色,并可以使访问控制到位。

3、审计日志记录

询问并确认所有与已经发生的攻击有关的所有关键业务是很重要的,这是因为这些攻击对企业的会产生重大影响。企业应当能够分析与这些业务有关的审计日志记录。

4、第三方组件分析

询问并分析一下企业是否必须使用第三方的组件也是一个重要问题。在此基础上,企业分析与这些组件有关的已知漏洞,并做出恰当的建议。

5、输入数据验证和净化

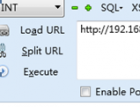

询问并理解和分析输入数据的属性,并为数据的验证和净化做好计划是很重要的。这种操作主要与解决跨站脚本攻击这类漏洞有关。数据验证和净化还有助于避免SQL注入的大规模发生。

6、加密和密钥管理

这是为了分析是否存在需要保证其安全的业务,并且这些业务是否需要握手机制(在处理业务之前,可使用多种与公钥或私钥的交换有关的多种技术来实施这种机制)。

7、源代码的完整性:

这是一种一次性的活动,并且要求在项目的开始阶段完成。这样做有助于如下两个方面:

源代码应当存放在一个有良好安全保障的控制仓库中,并且在遵循“最少特权”的原则前提下,有强健的认证和基于角色的访问控制。你还应当关注关于源代码库和相关工具的问题。

此外,在代码的开发及传输过程中,你还可以分析关于源代码容器的工具问题以及代码的保护问题。

8、源代码的管理。

讨论源代码的审查策略是一个关键问题,因为这种做法会要求自动化的和人工的代码检查问题,并且在一定程度上会影响总体的项目时间(要求进行代码检查时间和针对检查意见的修复时间)。这是一种一次性的活动,因而应当在项目的开始阶段完成。

加密被不置一次提到 数据时代加密是最核心的防护

从上面的八个要诀我们可以看出,虽然是基于网络防护的手段,但是其中许多层面不只一次的出现了加密防护的身影。由此我们可以得知,虽然我们防护的是网络,但是防护的主题依然是那些“遨游”于网络的价值数据。而作为最贴近的数据本源防护的手段,加密技术自然是最佳的选择。而为了应对网络层面多样的 防护需求和安全环境,采用国际先进的多模加密技术又无疑是最佳的选择。

多模加密技术采用对称算法和非对称算法相结合的技术,在确保了数据本源防护质量的同时,其多模的特性能让用户自主地选择加密模式从而能更灵活地应对各种防护需求。

从终端防护到网络防护,数据正遭遇多种多样的安全危机。但是由于数据价值的不断提升,保护数据本源仍是我们最需要关注的,而不管环境和防护策略 如何变化,贴近数据核心的防护总是最有效的,出于这种考虑,个人、企业甚至国家采用灵活且具有针对性的加密软件进行数据安全防护就是最好的选择!

知识阅读

软件推荐

更多 >-

1菜鸟简单抓肉鸡(如何抓肉鸡)

2011-06-17

-

2

电脑开机时出现lass.exe进程是病毒吗?

-

3

自拍须谨慎!教你如何通过照片定位查看拍摄地点

-

4

电脑病毒最基础知识

-

5

黑客学员必须了解的C语言技术

-

6

精典详细内网渗透专题文章

-

7

教你破解Tp-Link的无线路由密码

-

8

解决SecureCRT中文显示乱码

-

9

QQ电脑管家和360哪个好?横评实测对比

-

10

攻防实战:无线网络路由入侵过程

![[细节剖析]X Windows中一个22年的漏洞](http://file.zhishiwu.com/allimg/c140428/13bAU12X3F-4cG.png)