企业如何提高数据泄露检测能力?

发布时间:2014-04-27 14:02:16作者:知识屋

改善企业网络监控以尽早发现数据泄露

当涉及数据泄露检测时,有很多原因可能造成企业的失败,这意味着并没有万能解决方案来解决这个问题,企业必须部署各种安全控制。

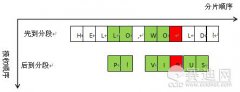

作为DBIR的一部分,Verizon推荐使用SANS协会的20个关键安全控制,但这份报告还指出,这些是企业应该部署的众所周知的安全控制。这些SANS控制可以帮助你更有效地利用当前工具来检测事故。例如,部署配置监控和管理(包括文件完整性检查)可以帮助检测出攻击者在企业网络内立足所需的偏离行为。系统还可以被设置成类似“只读文件”的模式,即只写位置是在网络设备上;这种配置将有助于使文件完整性检查更容易地分析数据,因为不会有合法变更日志记录。另外,检查在系统上启动的所有进程,以及调查第一次在系统上运行的可执行文件也可以识别正在进行的攻击。

NetFlow数据和完整数据包分析的网络监控也可以帮助识别可疑网络连接,以便进一步调查。这种监控可以利用异常检测来发现重要数据被送去调查的新的外部系统。网络监控还可以帮助企业发现数据泄露的其他潜在指标,包括以下内容:恶意无线接入点、未经授权互联网连接、流氓拨号连接、连接到其他企业、第三方服务提供商(包括云服务提供商)、未经授权VPN连接、其他加密连接以及其他可能可疑并需要进行调查的外部连接。还可以监控已知恶意IP地址。

下一个步骤是开始追踪安全事故。对于不同企业而言,对每个事故追踪的深度和具体细节可能有所不同,但利用一个现有事故信息共享框架是一个良好的开端。一旦开始进行数据收集过程,来自并非由内部检测的事故的数据可用于分析为什么它们没有被内部检测到。这可以作为根本原因分析的一部分,以确定哪些安全控制失效以及如何防止漏洞在未来被利用。随着企业改善其事故响应过程,扩展数据收集作为响应的一部分,他们会发现可用于检测和预防这种事故的新控制。

具有严格安全要求的企业应该投入大量资源到专门负责事故响应的个人(或者甚至是团队)。这个人应该专注于事故响应、分析事故数据以及发现可用于预防事故、控制事故影响或缩短事故检测时间的安全控制,而不需要承担其他日常监控责任。对于其他潜在防御方案,企业可以部署类似用于APT攻击检测的战略,这需要仔细监控企业的网络和系统。例如,Verizon在其DBIR数据集中增加了更多间谍活动有关的事事故,部分因为监控IOC下属团体的有效性,这支持在企业网络使用IOC。在所谓的APT攻击和DBIR分析的常见攻击之间存在差异性,但这种差异正在减小。为了执行这种监控,企业可以检查其系统中是否存在Mandiant在其APT1报告中发现的IOC,该报告数据来自信息共享和分析中心(ISAC)或其他可信机构。

通过增加几种新的监控,用户隐私可能会受到显著影响,因此,企业应该告知用户其活动正受到监控,并确保采取适当的步骤来保护用户隐私。企业可能不想提供关于监控目标的具体细节,这样一来,攻击者可能需要作出更多努力来确定究竟哪些正受到监控。保护收集的用户数据也应该是优先事项,可能通过向高管报告监控工作的进展以及隐私如何受到保护来实现。

总结

由于攻击者正在不断进步,安全事故检测方法也需要跟上其步伐,虽然事故预防能力还有所欠缺。企业可以增加用于事故检测的资源,并找出检测和防止未来事故的最有效的控制。很显然,只是遵守标准合规要求并不足以保护企业免受高级攻击者的威胁。

知识阅读

软件推荐

更多 >-

1菜鸟简单抓肉鸡(如何抓肉鸡)

2011-06-17

-

2

电脑开机时出现lass.exe进程是病毒吗?

-

3

自拍须谨慎!教你如何通过照片定位查看拍摄地点

-

4

电脑病毒最基础知识

-

5

黑客学员必须了解的C语言技术

-

6

精典详细内网渗透专题文章

-

7

教你破解Tp-Link的无线路由密码

-

8

解决SecureCRT中文显示乱码

-

9

QQ电脑管家和360哪个好?横评实测对比

-

10

攻防实战:无线网络路由入侵过程