使用john爆破linux密码

发布时间:2014-04-28 12:21:59作者:知识屋

john是一款Linux密码爆破工具,可以Linux的shadow密码。

官方站点:http://www.openwall.com/john/

安装使用:

1 2 3 4 5 6 7 # wget http://www.openwall.com/john/j/john-1.8.0.tar.gz # tar xf john-1.8.0.tar.gz # cd john-1.8.0/src # make # make generic # 这里可以查看一下Redme,找到适合自己系统的命令去编译 # cd ../run # cp /etc/passwd /etc/shadow .首先需要unshardow一下

1 # ./unshadow passwd shadow >mypasswd然后正式开始破解

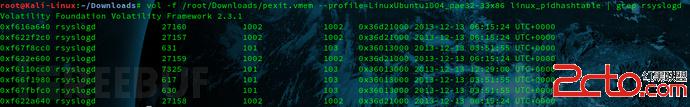

1 2 3 4 5 6 7 8 9 10 11 12 13 # ./john mypasswd Loaded 1 password hash (bcrypt [Blowfish 32/64 X2]) Press 'q' or Ctrl-C to abort, almost any other key for status 0g 0:00:00:24 9% 2/3 0g/s 614.5p/s 614.5c/s 614.5C/s Loser1..Lovers1 0g 0:00:01:42 37% 2/3 0g/s 616.1p/s 616.1c/s 616.1C/s andromeda?..angels? 0g 0:00:02:40 63% 2/3 0g/s 616.2p/s 616.2c/s 616.2C/s Lissabon9..Mart9 0g 0:00:04:58 3/3 0g/s 615.8p/s 615.8c/s 615.8C/s apech..sarco 0g 0:00:05:08 3/3 0g/s 615.7p/s 615.7c/s 615.7C/s 190574..190684 0g 0:00:05:10 3/3 0g/s 615.7p/s 615.7c/s 615.7C/s manne1..mannot 0g 0:00:05:13 3/3 0g/s 615.7p/s 615.7c/s 615.7C/s anitoo..animay 0g 0:00:05:58 3/3 0g/s 615.7p/s 615.7c/s 615.7C/s 190530..190536 0g 0:00:07:06 3/3 0g/s 615.8p/s 615.8c/s 615.8C/s johira..johirl 0g 0:00:07:19 3/3 0g/s 615.9p/s 615.9c/s 615.9C/s jhanch..jhancy破解的过程中可以按除了q以外的键,去查看破解的过程。破解的结果会存在在john.pot里面

如果破解的过程中断了,可以使用以下命令来恢复会话,继续破解

1 # john --restore一般常用的选项有

1 2 开户10个进程,保存session名字为myname破解mypasswd # ./john --session=myname --for=10 mypasswd保存session的好处就是,可以中断,中断完后可以使用–restore=myname来继续破解。

也可以使用–format来指定密码文件的格式,具体有哪些格式,见下面的详细帮助信息

john的命令帮助

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 John the Ripper password cracker, version 1.8.0 Copyright (c) 1996-2013 by Solar Designer Homepage: http://www.openwall.com/john/ Usage: john [OPTIONS] [PASSWORD-FILES] --single "single crack" mode #简单破解模式 --wordlist=FILE --stdin wordlist mode, read words from FILE or stdin #字典破解模式 --rules enable word mangling rules for wordlist mode --incremental[=MODE] "incremental" mode [using section MODE] # 增加破解模式 --external=MODE external mode or word filter --stdout[=LENGTH] just output candidate passwords [cut at LENGTH] --restore[=NAME] restore an interrupted session [called NAME] --session=NAME give a new session the NAME --status[=NAME] print status of a session [called NAME] --make-charset=FILE make a charset, FILE will be overwritten --show show cracked passwords --test[=TIME] run tests and benchmarks for TIME seconds each --users=[-]LOGIN|UID[,..] [do not] load this (these) user(s) only --groups=[-]GID[,..] load users [not] of this (these) group(s) only --shells=[-]SHELL[,..] load users with[out] this (these) shell(s) only --salts=[-]N load salts with[out] at least N passwords only --save-memory=LEVEL enable memory saving, at LEVEL 1..3 --node=MIN[-MAX]/TOTAL this node's number range out of TOTAL count --fork=N fork N processes --format=NAME force hash type NAME: descrypt/bsdicrypt/md5crypt/ bcrypt/LM/AFS/tripcode/dummy

(免责声明:文章内容如涉及作品内容、版权和其它问题,请及时与我们联系,我们将在第一时间删除内容,文章内容仅供参考)

相关知识

软件推荐

更多 >-

1菜鸟简单抓肉鸡(如何抓肉鸡)

2011-06-17

-

2

电脑开机时出现lass.exe进程是病毒吗?

-

3

自拍须谨慎!教你如何通过照片定位查看拍摄地点

-

4

电脑病毒最基础知识

-

5

黑客学员必须了解的C语言技术

-

6

精典详细内网渗透专题文章

-

7

教你破解Tp-Link的无线路由密码

-

8

解决SecureCRT中文显示乱码

-

9

QQ电脑管家和360哪个好?横评实测对比

-

10

攻防实战:无线网络路由入侵过程