配置VMware vSwitch安全策略

发布时间:2014-04-28 12:39:47作者:知识屋

为了保护虚拟网络环境,你需要评估哪里是最危险的地方。为外部用户提供服务的虚拟机可能是最脆弱的一环,因此最需要对其加强保护。从操作系统层面上看,虚拟网卡和物理网卡是完全相同的,这意味能够访问虚拟网卡的攻击者就可以进行和在物理网卡上相同的攻击,比如在网络中实施拒绝服务攻击。

VMware vSwitch提供了一些安全措施可以阻止恶意行为,或者限制接口上允许通过的最大流量。下面是如何实施这些安全配置的方法。

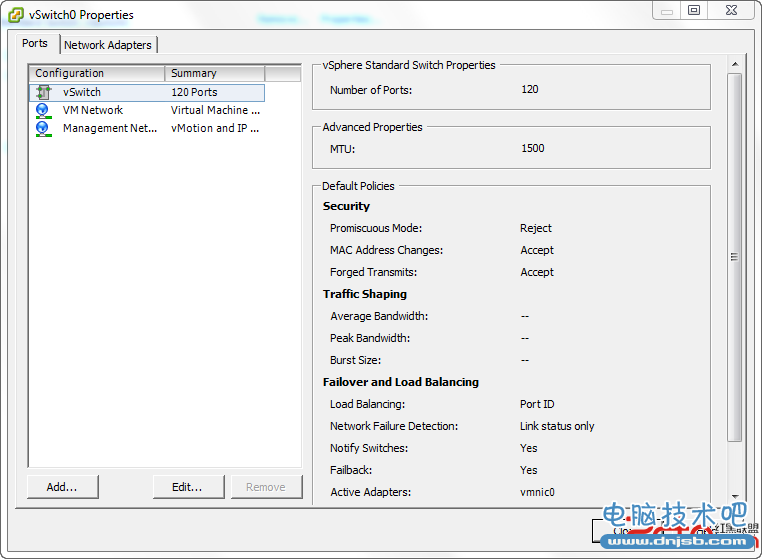

1. 打开vSphere Client。进入主机的“配置”标签页,在硬件列表中选择网络连接,会显示VMware vSwitch的当前配置。

2. 在你想要配置的vSwitch上选择属性。之后,弹出的新窗口中将会显示vSwitch的现有端口以及现在应用的属性。

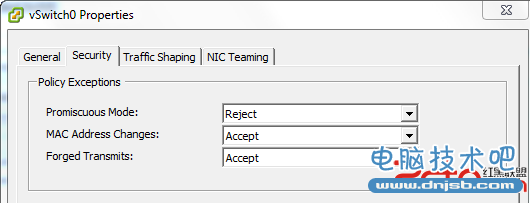

3. 选择你想要配置安全设定的端口,点击编辑。之后,点击安全标签页进行激活。这里会显示所选端口上三个可用的、默认的安全设定。

图1. 从VMware vSwitch属性中,你可以看到已经配置的所有端口。

配置VMware vSwitch安全策略

你需要决定的第一项vSwitch安全策略就是否使用混杂模式。混杂模式会拦截并监测网卡发送给其他节点的所有流量。这种模式默认是关闭的,但是如果管理员想要进行分析,可以将其启用。混杂模式允许主机监测所有经过虚拟交换机的网络流量,也就可以帮助你分析网络中的所有活动。但是,管理员只能在进行安全分析时使用这个模式,因为它会影响网络性能。

第二种安全策略是用户可以指定是否允许虚拟网卡的MAC地址发生变化。这个特性默认是激活的,允许操作系统在不同情况下改变MAC地址。当你需要这种特性时,比如连接到iSCSI存储区域网络或者启用微软网络负载均衡特性时,这种默认设定可以起到很大帮助。但是如果你的环境中没有使用这些功能,最好关闭这个特新,这样攻击者就不能改变MAC地址,或者伪造的IP地址了。

第三种可以加强VMware vSwitch安全的方式是拒绝虚假流量。拒绝虚假流量意味着(VM)将会对比数据包的源MAC地址和其网卡的真实MAC地址,来查看他们是否匹配。如果两者不相同,ESXi主机会丢弃这些数据包,阻止虚拟机发送网络流量。

这种特性默认是开启的,因为有时需要使用这种方式来避免软件授权问题。比如,如果物理机上的软件只授权给指定的MAC地址,其在虚拟机上就不能正常工作,因为虚拟机的MAC地址不同。在这种情况下,允许虚假流量可以让你通过伪造虚拟机的MAC地址来使用软件。

但是,允许虚假流量将会带来安全隐患。如果管理员只授权指定MAC地址访问网络,那么入侵者就可以就将自己未授权的MAC地址更改为已授权的。

图2. 调整虚拟机的安全策略

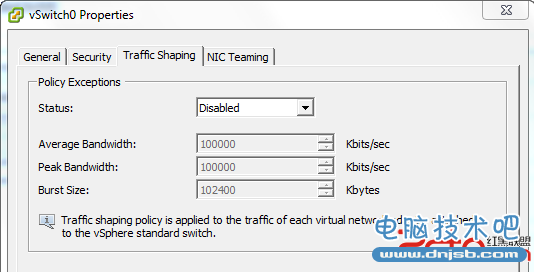

流量整形是另外一种可以增强安全性的VMware vSwitch属性。打开这种特性之后,你可以限定连接到vSwitch虚拟网卡的可用带宽。这个设定不会影响网络的整体性能,只是为每个网络接口设定限制值。设定这种限制可以起到一些帮助,因为限定平均带宽、最大带宽和突发值可以防止一个节点占用和网路的所有带宽,对于防止DOS攻击是一种不错的方式。

图3. 通过设定每个接口可用带宽的最大值,可以防止DOS攻击

如你所见,一些VMware vSwitch默认安全设定是针对可用性、而不是安全性的。通过一些简单的改变,就可以提高虚拟机的安全等级,降低外在网络攻击的风险

相关知识

软件推荐

更多 >-

1菜鸟简单抓肉鸡(如何抓肉鸡)

2011-06-17

-

2

电脑开机时出现lass.exe进程是病毒吗?

-

3

自拍须谨慎!教你如何通过照片定位查看拍摄地点

-

4

电脑病毒最基础知识

-

5

黑客学员必须了解的C语言技术

-

6

精典详细内网渗透专题文章

-

7

教你破解Tp-Link的无线路由密码

-

8

解决SecureCRT中文显示乱码

-

9

QQ电脑管家和360哪个好?横评实测对比

-

10

攻防实战:无线网络路由入侵过程