实施被动攻击 四步骤查明企业安全风险

发布时间:2014-08-13 15:58:26作者:知识屋

漏洞扫描是恶意人员开始罪恶行动的一种工具。在“”能够进入网络之前,他们需要知道企业安全中最薄弱的地方在哪里?这意味着,他们要使用扫描工具查找开放的网络端口,或者是不太安全的应用程序和操作系统等。如今,这种工具正帮助越来越多的公司找到暴露的网络端口和面临风险的应用程序。

事实上,许多公司并没有利用这些工具 。成功的网络攻击都是在已经发布了补丁和修补程序之后,又被攻击者找到了网络从而渗透进入网络的。

经常扫描漏洞并安装补丁

现如今,基于Web的应用程序正快速增长,这也成为了黑客们实施漏洞利用的乐土。黑客们可以利用SQL注入攻击和跨站脚本攻击等,还有一些相对较轻微的漏洞,如目录清单容易被列示等也成为了他们的工具。

所以,笔者建议公司都要使用漏洞扫描工具和渗透测试工具对自己的单位进行检查,测试安全风险,找到并修补相关的漏洞。

漏洞扫描器能够找出系统中已知的弱点,其工作的依据是由厂商不断更新的,用以跟踪网络上对攻击者敞开大门的设备和系统。漏洞扫描工具主要查找不安全的代码、错误配置的系统、恶意软件以及应当安装但却没有安装的补丁和更新。

漏洞扫描器还有其它用处。例如,它可用于执行预扫描,用以决定哪些设备和系统位于网络上。

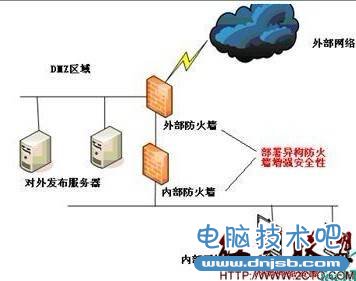

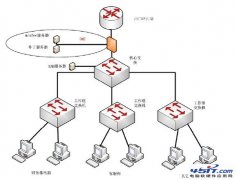

通过设置,还可以在安装补丁之后,再次运用扫描器(笔者建议换一种漏洞扫描工具)来扫描网络,以确保万无一失。但是,漏洞扫描器并不能执行积极的阻止和防御,因为这种任务是由防火墙、入侵防御系统和反恶意软件等工具完成的。因而,漏洞扫描器应当与上述工具协作,从而使后者更为准确地实施防御。

实施被动攻击

漏洞扫描器有被动或主动两种形式,不管哪种设备都有其弊端和好处。被动扫描器通过嗅探不同网络系统之间传输的数据通信来扫描设备,查找任何异常的通信。这样做的好处是对网络的运营没有影响,因而必要的话可以全天候工作,但可能会遗漏网络中某些系统(特别是不常联机的设备)中的漏洞。

主动的扫描器探测系统的方式与黑客的探测方式如出一辙,通过向客户的网络系统发送通信,进而查找有响应的设备中的漏洞。其工作方式更加积极主动,在某些方面比起被动扫描器更加彻底,但是却有可能引起服务中断或服务器崩溃。

有些管理人员将二者看作是互补的,并建议同时使用被动和主动的扫描器。被动扫描器可以提供更持续的监视,而主动扫描器可用于定期清除那些不太显眼的漏洞。

软硬兼施

扫描器可以是一种直接在服务器或工作站上的基于软件的代理。基于主机的软件扫描器占用处理器的运算能力,但是对其扫描到的漏洞可以进行更为灵活的处理。

基于网络的扫描器都是即插即用的硬件设备,与软件代理相比,它需要的维护成本要更少一些。

在过去的几年中,漏洞的重点问题已经发生了变化。一方面,单位对于保护其网络和系统变得更聪明了,而黑客们在这些时面临着更多的困难。同时,基于Web的服务已经成为许多企业业务的生命线,黑客们便找到了可以大肆挖掘和利用的一座金矿。

这是因为Web通信流主要通过80号网络端号进行传输,如果这些基于Web的服务要保持对于客户和企业合伙人持续可用,企业就得开放这个端口。

防御企业防御中的弱点是很难的,一旦黑客获得了对Web应用程序的访问,就可以用其从数据库中获取信息,从根目录中检索文件,或者利用Web服务器将网页中的恶意内容发送给毫无戒心的用户。

正确解释和运用扫描结果

通过针对应用程序实施模拟攻击,漏洞扫描可以报告它所发现的漏洞,并可以提供修复方法或清除漏洞的方法。

不过,虽然漏洞扫描有助于增强企业全局的安全性,有些专家认为应当谨慎解释扫描结果。为了准确地解释扫描结果,企业需要综合考虑漏洞扫描器的情况、相关的网络知识以及扫描的前因后果。

扫描器都倾向于提供其厂商所重视的信息。企业需要理解此时正在测试什么,还要知道测试方式以及为什么这个漏洞可以被利用,等等。这样做可以显示被标记为高优先级的漏洞在用户的环境中是否真得那么重要,是否真得需要花大气力去修复这些漏洞。

漏洞扫描器绝对必要,因为它可以极大地减轻安全风险。但是,你不能完全地依赖它,好工具加上人的智慧和努力才是制胜之道。

知识阅读

软件推荐

更多 >-

1菜鸟简单抓肉鸡(如何抓肉鸡)

2011-06-17

-

2

电脑开机时出现lass.exe进程是病毒吗?

-

3

自拍须谨慎!教你如何通过照片定位查看拍摄地点

-

4

电脑病毒最基础知识

-

5

黑客学员必须了解的C语言技术

-

6

精典详细内网渗透专题文章

-

7

教你破解Tp-Link的无线路由密码

-

8

解决SecureCRT中文显示乱码

-

9

QQ电脑管家和360哪个好?横评实测对比

-

10

攻防实战:无线网络路由入侵过程