七招封杀企业网络不安全因素

发布时间:2014-08-13 15:58:26作者:知识屋

网络安全化、条理化已经是目前企业追求的目标……

在网络战四起的今天,各种各样的攻击入侵方式是层出不穷,大到攻击式运行,小到漏洞命令式入侵,无一不显示出网络的危险性。那么面对错综复杂的网络环境,企业网络管理员你做好防备了吗?

企业商战探秘

网络战虽然这种战场没有子弹纷飞的场面,但却能改变互联网中的命运。大到国与国,小到企业之间无不在互相比拼着实力。有着强力安全技术的企业能抵抗住不少来自网络中的威胁,而对于技术能力不强的企业来说,必将成为企业商战中的牺牲品。

一般企业中的安全技术高手,必定了解的进攻途径与踩点方法,对于当前的计算机是了若指掌。其实企业网络之间的明争暗斗,无非有几种目的,如下:

第一:扰乱对方的网络秩序,以达到让企业对方在网络中形象丢失。

第二:在对方的企业网络中种下木马,让其成为肉机,作为跳板之用攻击第三方计算机。

第三:盗取对方的机密数据,如:年效益,年计划,投标案底等。

第四:让对方企具有营利目的得网站崩溃,造成客户流失。

通过以上四点不难看出,企业中的网络战争就是通过强硬的技术来让对手一败涂地。从而获取不菲的利益。

黑客手法揭幕

简单的讲,黑客从一个单点的IP实施过渡式远程登网并不是一件难事,尤其对于一个没有强力防护的企业来说,更是毫不费劲,凭借一个单纯的IP地址就能顺藤摸瓜的进入对方的网络系统,这以前也许只在黑客帝国里看过,现如今就就发生在企业中。黑客通用入侵方式串联关系如下:

第一:黑客依靠前期的踩点(扫描以知IP的漏洞)。

第二:通过扫描漏洞得出的分析报告来制定相对的入侵或攻击方法。

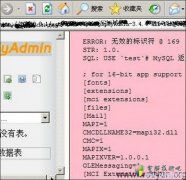

第三:入侵方式有:SQL漏洞入侵、WEB漏洞入侵、网站语言漏洞入侵、漏洞入侵、跨站服务入侵、命名管道漏洞入侵等!

第四:黑客入侵后为了巩固战果,通常会在以入侵的网络主机中种下木马,留下后门程序,从而方便再次进入。

通过黑客入侵串联方式的分析,我们明白这后果是非常严重的,而且在技法上是防不胜防,那么如何才能将黑客的一系列行为的危害性降到最低呢?接着往下看。

企管制胜七要决

为了应对上述情况的发生,企业网管应掌握如下几个要点设置,以提高网络的安全性和抗危害能力。

一、病毒理论化

从病毒的要点出发,了解当前病毒动向,多注意云安全的报告方向。对企业主服务器的病毒库要时刻保持最新状态。对于企业内网的机器要使用网络版杀软,统一在定时升级的基础上,再加以不定时的检查,以防止病毒破坏内网安全。

二、木马横行化

面对无孔不入的木马问题,企业网络管理人员要关注当前网络前端的硬件设备的内外进出频复的数据,如果同一台机器不停的出现大量的数据包。那么此台机器很有可能被载入了木马程序进行了后台运行。要利用企网监控软件分析每一台的流量走势与程序活动情况,对于所发现的异常要即时解决。

三、从软件设施上,策略永远是占有主导地位。

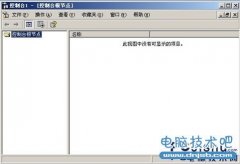

从单一的中配合各种不同的安防软件同时运行,以达到以单补众,以弱博强的目的。从早期的计算机软策略开始,我们就知道封阻一台计算机的危险端口,只要编写一段组策略,并保证运行即可。组策略程序位于C:WINNTSYSTEM32中,文件名为gpedit.msc,只需单击选择开始→运行命令,在运行对话框的打开栏中输入gpedit.msc,然后单击确定按扭即可启动Windows XP组策略编辑器。企业网管即可根据自身需求进行相关编写。

四、防火墙安防

现在的DDOS攻击比较流行,作为单一的系统抵御措施,防火墙起到不可代替的作用,一款好的软件或硬件防火墙能将黑客拒之企业大门之外,但防火墙具体的设置问题则要根据购买的防火墙性能特点来进行不同的设置调配。

五、信息管理化

网络中传递最快的就是信息,而在企业内部网络中企管一定要注重网内即时通讯软件中所流通的信息中,是否含有木马病毒的链接地址,一经发现,一律屏掉该网址,如现下流行的:会打字就会赚钱的连接地址。

图一:会打字就会赚钱的连接地址

六、行为控制化

为了减低企业员工上网所带来的安全风险,对于不用上网的机器应禁止上网的权利。通常一般可以通过路由绑定网卡地址的方法来实现或软策略来限制。路由的做法如下:

开始-运行-cmd

ipconfig /all 回车

Physical address 即是当前主机的mac网卡地址,然后打开路由界面在其内进行输入绑定即可。

注:通常一般绑定的机器是可以访问外网的。

图二 路由MAC绑定界面

七、硬件合理化

对于企业中所拥有的各种各样的硬件设置,在购买或使用时一定要考虑到各自的分工不同,进行效率组合,从而形成封、阻、挡的一条龙服务。而在硬件设备中同样也要对购买的设备进行策略重组,以达到最高的运行性能。这里笔者以其企业的硬件防火墙为例。为大家实例构建企业网络的安全环境。

企管主机安防硬件实战区

笔者所在的纺游企业,应用了一台网络卫士防火墙,说明书中的内容虽然多,但是笔者依据多年的工作经验,对该硬件作出了如下设置,达到了企为安全的目的。

首先在该防火墙硬件设置中,登录安全设备WEBUI管理界面,选择 防火墙 > IP/MAC绑定,以达到IP地址与MAC网卡的搜索绑定与限制功能。

图三 IP地址探测

图四 MAC地址绑定

其次,笔者在防火墙中配置了DDOS防御策略,使其可以免于受到SYN Flood和Smurf类型的攻击

图五 防攻击勾选图

然后设置了主机防护中的并发连接数和并发半连接数来保证被保护主机的正常工作。

图六 连接数据修改

而对于该硬件设备中的其它安全设置,例如服务器的负载均衡等,都需要各企业根据自身情况而定,总之适合自身定位才是企业安防的王道。

总结:

通过上面的七防一战,企业网管能了解到安防在众多网络不安全因素发生的今天,显得十分重要。只有了解各软硬件的安全设置,做到统筹安排,有针对性的布局,那么才能面面俱到的防患黑客于未然

知识阅读

软件推荐

更多 >-

1菜鸟简单抓肉鸡(如何抓肉鸡)

2011-06-17

-

2

电脑开机时出现lass.exe进程是病毒吗?

-

3

自拍须谨慎!教你如何通过照片定位查看拍摄地点

-

4

电脑病毒最基础知识

-

5

黑客学员必须了解的C语言技术

-

6

精典详细内网渗透专题文章

-

7

教你破解Tp-Link的无线路由密码

-

8

解决SecureCRT中文显示乱码

-

9

QQ电脑管家和360哪个好?横评实测对比

-

10

攻防实战:无线网络路由入侵过程