分布式拒绝服务攻击DDOS企业如何防范?

发布时间:2014-08-13 15:58:31作者:知识屋

2008年随着Web2.0的继续兴盛,以及股票、证券等热点话题的持续升温,使得基于网络应用的各种电子商务、金融、电信、门户网站等企业面临更加严峻的安全形势。

从前几年的Yahoo、亚马逊、CNN及最近淘宝等为代表的被攻击事件可以看出,分布式拒绝服务攻击(DDoS)的技术发展非常迅速,所造成的破坏也更加严重。目前已成为大型网站和网络服务器运营商的一项主要安全威胁。

DDoS已成网络公害

DDoS被设计为通过暴力手段淹没目标网络的行为,从而使受害者无法处理合法的请求。在多种表现形式中,通常我们看到的是流量拥塞和带宽消耗,而不是应用资源。

东软产品营销中心副总经理李青山指出:“就当前攻击的形势和特点来看,拒绝服务攻击中尤以DDoS的破坏力最强,攻击效率最高,危害也更为严重。DDoS尤其对企业的网络型业务构成的威胁最为严重,造成的经济损失也十分巨大。它同时也是一种很难用传统办法去防护的攻击手段,服务器、带宽都是它的攻击目标。和交通堵塞一样,DDoS已经成为一种网络公害。”

Arbor Networks联合创始人及CTO罗马伦博士表示,DDoS攻击并不是什么新发现,其强度和大众化在过去十年中伴随僵尸网络Botnets的上升而不断增长。僵尸网络提供DDoS所需的“火力”:带宽、计算机以及网络基础设施等攻击。在2006年,大约占总数一半的僵尸网络中,至少发生了一次DDoS攻击。

Arbor Networks的一份全球网络基础设施报告显示,僵尸网络及DDoS攻击已经成为对互联网服务提供商(ISP)网络今天最大的单一威胁。

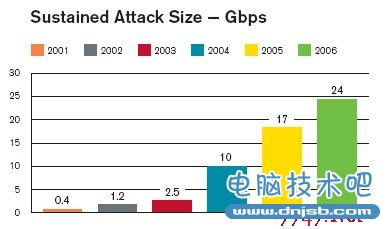

Arbor Networks公司观察到的网络用户最大的持续DDoS攻击,在2003年是2.5Gbps,到2008年最大的持续袭击规模超过40Gbps。使互联网服务供应商感到事态更加复杂的一个事实是,中级“业余”攻击和多达数十Gbps的“专业”攻击差距日益扩大,其中涉及成千上万的僵尸主机。

在过去几年里,大部分一级和二级网络服务供应商完成重大投资的骨干基础设施,升级链接到OC192(10Gbps的网络)以及更高。然而,互联网服务供应商调查报告显示持续攻击超过24Gbps,这已经达到了带宽资源的两倍以上。(如图所示)

指纹共享与流量清洗

这种新的利用僵尸网络的DDoS攻击已经给服务供应商网络带来了非常严重的后果。由于互联网的性质,DDoS攻击永远不可能被停止。即使没有僵尸和复杂的工具,任何人都可以用一些手段鼓励网民同时访问一个网站,建立一个有效的洪水般的流量,以扰乱该网站的稳定。

如果异常流量是截然不同的,那么它可以被丢弃在网络入口点,尽量不妨碍正常流量。例如,要在上游路由器过滤所有ICMP回应以中断Flooding袭击。即使当攻击发送随机的数据包时,“不寻常”的网络流量也可以放心丢弃,降低到安全带宽。李青山指出:企业若要寻求真正有效的解决方案,应当从两方面着手:第一、减少企业内部的网络服务使用,例如杜绝P2P、禁止登录未知网站等。第二、选择一套智能化的防护系统,在不改变网络原有架构的前提下,实现动态防护,从根本上解决DDoS的防护问题和其他隐蔽攻击问题。

罗马伦博士说,衡量DDoS攻击主要方式,可以通过ATLAS系统,并结合Arbor Peakflow部署的客户数据和Darknet传感器,观察检视恶意流量穿越骨干网的情报。

另外,恶意流量清洗策略可以说是应付大规模DDoS攻击最成功的策略,是采取多方位手段的组合。如果来源的IP地址可确定,攻击应该被阻断在源头上;或如果ISP无法联系源头,路由策略可以用来减少攻击通路(通过执行单播反向路径转发的)。根据攻击类型,防御技术如SYN Proxy同步代理一样也可以工作。此外,不同级别的流量可以在线速DPI过滤设备上整型限速到可接受的水平。

罗马伦博士介绍,面对每秒数万兆的攻击规模,没有ISP可以与这一攻击流量抗衡并维持正常的服务水平,因此必须深入与其他互联网服务供应商合作,以帮助过滤流量,这就是Arbor Networks发挥了重要保护作用的原因。Arbor建立自动化流程,如指纹共享联盟,联盟中的电信公司在全球范围跨越公司和地域的边界以阻止网络攻击。

据悉,Arbor Networks增加了PeakflowSP指纹共享力度,使电信公司自动分享攻击指纹而不透露任何竞争信息。这样,可以让相关的服务供应商建立基准网络档案并发现任何偏离正常基线的流量,然后标示为异常,再决定是否异常是一个合理的流量爆发,例如某个网上活动,或者是真正的恶意攻击。从而网络运营商可以决定是否进行流量清洗或不干预。

当它被认定为恶意攻击时,Peakflow SP将为服务提供商自动生成指纹并将有选择的和同行共享。网络管理员拥有绝对控制权,收到共享指纹的网络伙伴也不必直连。指纹的接收者可以选择接受或拒绝传入的指纹。

检测与安全的统一

如果说基线概念的出现代表着网络性能分析阶段与异常行为检测阶段的临界点,那东软NetEye异常流量分析与检测(NTARS)所具备的多种响应能力则把行为检测与安全防护两大职能分类进行了有机统一。

李青山解释,为了将混杂在正常业务应用流量中、大量消耗网络带宽的类DDoS异常行为(如Worm、Spam)准确识别出来,NTARS专门增加了基于样本描述的特征匹配检测引擎,为应用层内部的异常行为进行专项检测,把DDoS防护范围从单纯的传输层以下进一步扩大到OSI所有层面。

笔者发现,NetEye安全实验室提供持续更新的特征规则库。该特征库采用了东软公司自主产权的NEL语言对业内已知有关网络安全的异常行为进行了严格、精确的特征描述,是NTARS进行应用层异常识别的技术基础。

尽管NTARS采用了旁路的部署方式,却轻松实现了对DDoS等异常行为的主动干预,从而将其与单纯的检测报警类设备泾渭分明的区别开来。

中国移动通信集团公司某技术人员说,对于源目的IP或者服务类型较为确定的DDoS流量,NTARS能够通过BGP、OSPF协议与指定路由设备进行通信或直接进行CLI静态路由配置,设置Black hole黑洞路由,从而使路由设备将异常流量直接抛弃。相对于ACL访问控制规则Deny操作而言,Black hole可实现更快的处理速度,避免NTARS所加载的反响抑制措施对路由设备造成额外的处理负荷。

NTARS在对异常流量作为正确判断后,将通过BGP或CLI方式对可疑流量进行选择性牵引,诱导路由设备将可疑流量转发至特定安全过滤设备,如防火墙、IPS或防病毒安全网关。

经过滤净化后的流量将按照管理员预设策略重新进入原有路由路径中,从而实现对高带宽流量有选择、分层次的深度过滤分析作业,清除DDoS对业务的影响。

DDoS症状辨析

宽带互联网为DDoS提供了极为有利的物理条件,以千兆为级别的电信骨干节点之间的连接,使得攻击可以从更远的地方发起,攻击者所操控僵尸机可以在分布在更大的范围,选择灵活性更高,攻击也更加隐蔽。

当企业的主机服务器被DDOS攻击时,通常会产生如下现象:

1.系统服务器CPU利用率极高,处理速度缓慢,甚至宕机;

2.高流量无用数据造成网络拥塞,使受害主机无法正常和外界通讯;

3.反复高速的发出特定的服务请求,使受害主机无法及时处理所有正常请求;

4.被攻击主机上有大量等待的TCP连接;

5.被DDoS攻击后,服务器出现木马、溢出等异常现象。

这些现象的出现导致企业的业务无法正常进行,用户的访问请求被阻断,企业也因此蒙受巨大的经济损失和名誉损失。

知识阅读

软件推荐

更多 >-

1菜鸟简单抓肉鸡(如何抓肉鸡)

2011-06-17

-

2

电脑开机时出现lass.exe进程是病毒吗?

-

3

自拍须谨慎!教你如何通过照片定位查看拍摄地点

-

4

电脑病毒最基础知识

-

5

黑客学员必须了解的C语言技术

-

6

精典详细内网渗透专题文章

-

7

教你破解Tp-Link的无线路由密码

-

8

解决SecureCRT中文显示乱码

-

9

QQ电脑管家和360哪个好?横评实测对比

-

10

攻防实战:无线网络路由入侵过程