主要的ARP攻击方式有哪几类?

发布时间:2012-07-06 09:32:23作者:知识屋

从Address Resolution Protocol工作机制可以看出,Address Resolution Protocol协议简单易用,但是却没有任何安全机制,攻击者可以发送伪造Address Resolution Protocol报文对网络进行攻击。伪造Address Resolution Protocol报文的特点是伪造的 Address Resolution Protocol报文中源 MAC地址/目的 MAC地址和以太网帧封装中的源 MAC地址/目的 MAC地址不一致或伪造的 Address Resolution Protocol报文中源 IP地址和源 MAC地址的映射关系不是合法用户真实的映射关系。目前主要的Address Resolution Protocol攻击方式有三类,下面给大家介绍下。

类型/介绍

-

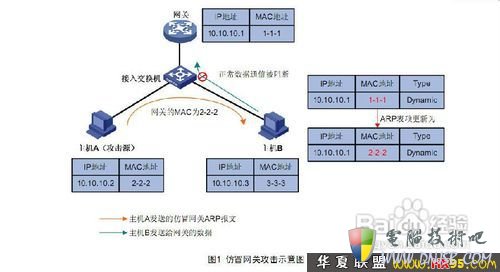

仿冒网关攻击

如图1所示,因为主机A仿冒网关向主机B发送了伪造的网关Address Resolution Protocol报文,导致主机B的Address Resolution Protocol表中记录了错误的网关地址映射关系,从而正常的数据不能被网关接收。

仿冒网关攻击是一种比较常见的攻击方式,如果攻击源发送的是广播Address Resolution Protocol报文,或者根据其自身所掌握的局域网内主机的信息依次地发送攻击报文,就有可能会导致整个局域网通信的中断,是Address Resolution Protocol攻击中影响较为严重的一种。

-

仿冒用户攻击

(1) 欺骗网关

如图2所示,主机A仿冒主机B向网关发送了伪造的Address Resolution Protocol报文,导致网关的Address Resolution Protocol表中记录了错误的主机B地址映射关系,从而正常的数据报文不能正确地被主机B接收。

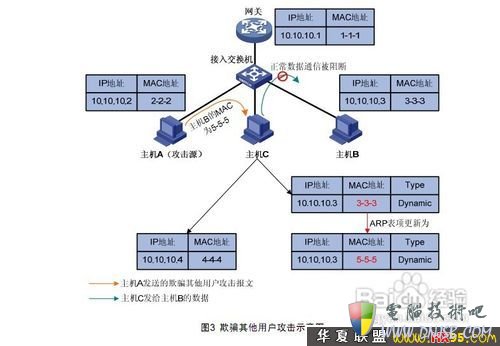

(2) 欺骗其他用户

如图3所示,主机A仿冒主机B向主机C发送了伪造的Address Resolution Protocol报文,导致主机C的Address Resolution Protocol表中记录了错误的主机B地址映射关系,从而正常的数据报文不能正确地被主机B接收。

-

Address Resolution Protocol泛洪攻击

网络设备在处理Address Resolution Protocol报文时需要占用系统资源,同时因为系统内存和查找Address Resolution Protocol表效率的要求,一般网络设备会限制Address Resolution Protocol表的大小。攻击者就利用这一点,通过伪造大量源IP地址变化的ARP报文,使设备Address Resolution Protocol表溢出,合法用户的Address Resolution Protocol报文不能生成有效的Address Resolution Protocol表项,导致正常通信中断。

另外,通过向设备发送大量目标IP地址不能解析的IP报文,使设备反复地对目标IP地址进行解析,导致CPU负荷过重,也是泛洪攻击的一种。

相关知识

软件推荐

更多 >-

1菜鸟简单抓肉鸡(如何抓肉鸡)

2011-06-17

-

2

电脑开机时出现lass.exe进程是病毒吗?

-

3

自拍须谨慎!教你如何通过照片定位查看拍摄地点

-

4

电脑病毒最基础知识

-

5

黑客学员必须了解的C语言技术

-

6

精典详细内网渗透专题文章

-

7

教你破解Tp-Link的无线路由密码

-

8

解决SecureCRT中文显示乱码

-

9

QQ电脑管家和360哪个好?横评实测对比

-

10

攻防实战:无线网络路由入侵过程