CISCO路由器初始化必备安全命令

发布时间:2015-06-17 12:09:07作者:知识屋

CISCO路由器初始化必备安全命令

一.路由器访问控制的安全设置

1.严格控制能访问路由器的管理员。所有一次维护都需要记录备案。

www.zhishiwu.com

2.建议不要远程访问路由器。即使需要远程访问路由器,建议使用访问

控制列表和高强度的密码控制。

3.严格控制CON端口的访问。具体的措施有:

A.如果能开机箱的,则能切断和CON口互联的物理线路。

B.能改动默认的连接属性,例如修改波特率(默认是96000,能改为其他的)。

C.配合使用访问控制列表控制对CON口的访问。

如:Router(Config)#Access-list 1 permit 192.168.0.1

Router(Config)#line con 0

Router(Config-line)#Transport input none

Router(Config-line)#Login local

Router(Config-line)#Exec-timeoute 5 0

Router(Config-line)#access-class 1 in

Router(Config-line)#end

D.给CON口设置高强度的密码。

www.zhishiwu.com

4.如果不使用AUX端口,则禁止这个端口。默认是未被启用。禁止如:

Router(Config)#line aux 0

Router(Config-line)#transport input none

Router(Config-line)#no exec

5.建议采用权限分级策略。如:

Router(Config)#username BluShin privilege 10 G00dPa55w0rd

Router(Config)#privilege EXEC level 10 telnet

Router(Config)#privilege EXEC level 10 show ip access-list

6.为特权模式的进入设置强壮的密码。不要采用enable password设置密码。而要采用enable secret命令设置。并且要启用Service password-encryption。

7.控制对VTY的访问。如果不必远程访问则禁止他。如果需要则一定要设置强壮的密码。由于VTY在网络的传输过程中为加密,所以需要对其进行严格的控制。如:设置强壮的密码;控制连接的并发数目;采用访问列表严格控制访问的地址;能采用AAA设置用户的访问控制等。

8.IOS的升级和备份,及设置文件的备份建议使用FTP代替TFTP。如:

Router(Config)#ip ftp username BluShin

Router(Config)#ip ftp password 4tppa55w0rd

Router#copy startup-config ftp:

9.及时的升级和修补IOS软件。

二.路由器网络服务安全设置

1.禁止CDP(Cisco Discovery Protocol)。如:

Router(Config)#no cdp run

Router(Config-if)# no cdp enable

www.zhishiwu.com

2.禁止其他的TCP、UDP Small服务。

Router(Config)# no service tcp-small-servers

Router(Config)# no service udp-samll-servers

3.禁止Finger服务。

Router(Config)# no ip finger

Router(Config)# no service finger

4.建议禁止HTTP服务。

Router(Config)# no ip http server

如果启用了HTTP服务则需要对其进行安全设置:设置用户名和密码;采用访问列表进行控制。如:

Router(Config)# username BluShin privilege 10 G00dPa55w0rd

Router(Config)# ip http auth local

Router(Config)# no access-list 10

Router(Config)# access-list 10 permit 192.168.0.1

Router(Config)# access-list 10 deny any

Router(Config)# ip http access-class 10

Router(Config)# ip http server

Router(Config)# exit

5.禁止BOOTp服务。

Router(Config)# no ip bootp server

禁止从网络启动和自动从网络下载初始设置文件。

Router(Config)# no boot network

Router(Config)# no servic config

6.禁止IP Source Routing。

Router(Config)# no ip source-route

7.建议如果不必ARP-Proxy服务则禁止他,路由器默认识开启的。

Router(Config)# no ip proxy-arp

Router(Config-if)# no ip proxy-arp

8.明确的禁止IP Directed Broadcast。

Router(Config)# no ip directed-broadcast

9.禁止IP Classless。

Router(Config)# no ip classless

10.禁止ICMP协议的IP Unreachables,Redirects,Mask Replies。

Router(Config-if)# no ip unreacheables

Router(Config-if)# no ip redirects

Router(Config-if)# no ip mask-reply

www.zhishiwu.com

11.建议禁止SNMP协议服务。在禁止时必须删除一些SNMP服务的默认设置。或需要访问列表来过滤。如:

Router(Config)# no snmp-server community public Ro

Router(Config)# no snmp-server community admin RW

Router(Config)# no access-list 70

Router(Config)# access-list 70 deny any

Router(Config)# snmp-server community MoreHardPublic Ro 70

Router(Config)# no snmp-server enable traps

Router(Config)# no snmp-server system-shutdown

Router(Config)# no snmp-server trap-anth

Router(Config)# no snmp-server

Router(Config)# end

12.如果没必要则禁止WINS和DNS服务。

Router(Config)# no ip domain-lookup

如果需要则需要设置:

Router(Config)# hostname Router

Router(Config)# ip name-server 202.102.134.96

13.明确禁止不使用的端口。

Router(Config)# interface eth0/3

Router(Config)# shutdown

(免责声明:文章内容如涉及作品内容、版权和其它问题,请及时与我们联系,我们将在第一时间删除内容,文章内容仅供参考)

相关知识

-

怎么把无线路由器设置成无线交换机 TP-LINK无线路由器作为无线交换机教程

-

wifi无线路由没有信号怎么办 连接成功找不到无线路由器信号解决方法

-

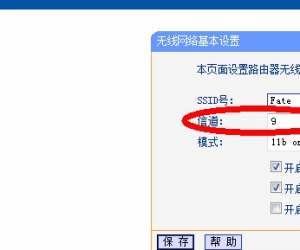

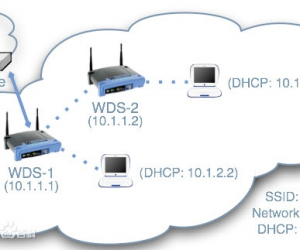

如何利用WDS延伸wifi覆盖范围 路由器怎么开启WDS模式扩展WIFI范围

-

家用光纤路由器怎么设置步骤图解 光纤用户的路由器如何连接设置方法

-

无线路由器网络DNS被劫持了怎么办 如何查看路由器是否被劫持了方法

-

如何查看无线路由器有几个人用 怎么查询有多少人连接到我的路由器

-

使用宽带路由器设置过滤不良网站方法 如何利用路由器限制访问某些网站

-

路由器端口模块化和非模块化区别在哪 路由器分模块化和非模块化是什么意思

-

路由器和光猫ip地址冲突怎么办 路由器和光猫的区别是什么详细介绍

-

无线路由器固件损坏怎么修复方法 如何检测无线路由器是否损坏教程

软件推荐

更多 >-

1

智能路由器哪个好 8款2015家用智能路由器推荐

智能路由器哪个好 8款2015家用智能路由器推荐2015-09-01

-

2

如何将WiFi信号隐藏防止别人用万能钥匙蹭网

-

3

路由器重置后怎么办 路由器重置后如何设置?

-

4

[WDS无线桥接功能] 教你如何扩展家中WIFI信号覆盖

-

5

192.168.1.1管理员密码是什么?

-

6

路由器怎么看宽带上网帐号和密码?查看路由器宽带密码方法图文介绍

-

7

极路由3怎么样?极路由3真机拆解评测

-

8

腾达A301怎么设置 腾达A301设置图文教程

-

9

水星路由器怎么设置无线网络密码?

-

10

腾达路由器怎么恢复出厂设置 Tenda路由器恢复出厂设置2种方法