在cisco路由器上用ssh登陆

发布时间:2015-06-17 12:09:54作者:知识屋

在cisco路由器上用ssh登陆

Telnet 到Cisco路由器进行远程管理是很多网管的选择,但是通过Telnet传输的数据都是明文,因此这种登录方式存在很大的安全隐患。一个恶意用户完全可能通过类似Sniffer这样的嗅探工具,在管理员主机或者适当的接口进行本地监听获取管理员登录Cisoc路由器的密码..这时ssh是种不错的选择。

www.zhishiwu.com

Cisco配置

下面是在Cisco上配置ssh的相关命令和说明:

R2(config)#ip domain-name Cisco.com 配置一个域名

R2(config)#crypto key generate rsa general-keys modulus 1024 //生成一个rsa算法的密钥,密钥为1024位

(提示:在Cisoc中rsa支持360-2048位,该算法的原理是:主机将自己的公用密钥分发给相关的客户机,客户机在访问主机时则使用该主机的公开密钥来加密数据,主机则使用自己的私有的密钥来解密数据,从而实现主机密钥认证,确定客户机的可靠身份。)

The name for the keys will be: R2.Cisco.com

% The key modulus size is 1024 bits

% Generating 1024 bit RSA keys, keys will be non-exportable...[OK]

R2(config)#

*Mar 1 00:09:46.607: %ssh-5-ENABLED: ssh 1.99 has been enabled

R2(config)#ip ssh time 120 设置ssh时间为120秒

R2(config)#ip ssh authentication 4 设置ssh认证重复次数为4,可以在0-5之间选择

R2(config)#line vty 0 4

R2(config-line)#transport input ssh 设置vty的登录模式为ssh,默认情况下是all即允许所有登录

R2(config-line)#login

R2(config-line)#

这样设置完成后,就不能telnet到Cisoc路由器了。

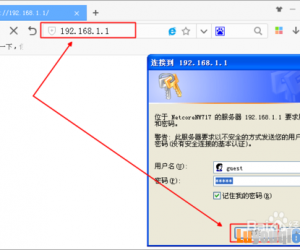

设置登录方式,然后点击“Open”。

而这里就是颁发给我们的证书。 www.zhishiwu.com

R2(config)#aaa new-model 启用AAA

R2(config)#aaa authentication login default local 启用aaa认证,设置在本地服务器上进行认证

R2(config)#username Cisco pass Cisco 创建一个用户Cisco并设置其密码为Cisco用于ssh客户端登录

R2(config)#line vty 0 4

R2(config-line)#login authentication default 设置使用AAA的default来进行认证

R2(config-line)#exit

R2(config)#

好了现在就可以使用ssh登录了。

(免责声明:文章内容如涉及作品内容、版权和其它问题,请及时与我们联系,我们将在第一时间删除内容,文章内容仅供参考)

相关知识

-

怎么把无线路由器设置成无线交换机 TP-LINK无线路由器作为无线交换机教程

-

wifi无线路由没有信号怎么办 连接成功找不到无线路由器信号解决方法

-

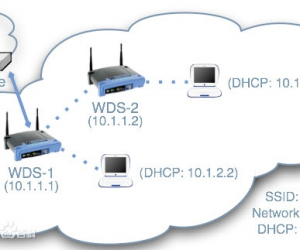

如何利用WDS延伸wifi覆盖范围 路由器怎么开启WDS模式扩展WIFI范围

-

家用光纤路由器怎么设置步骤图解 光纤用户的路由器如何连接设置方法

-

无线路由器网络DNS被劫持了怎么办 如何查看路由器是否被劫持了方法

-

如何查看无线路由器有几个人用 怎么查询有多少人连接到我的路由器

-

使用宽带路由器设置过滤不良网站方法 如何利用路由器限制访问某些网站

-

路由器端口模块化和非模块化区别在哪 路由器分模块化和非模块化是什么意思

-

路由器和光猫ip地址冲突怎么办 路由器和光猫的区别是什么详细介绍

-

无线路由器固件损坏怎么修复方法 如何检测无线路由器是否损坏教程

软件推荐

更多 >-

1

智能路由器哪个好 8款2015家用智能路由器推荐

智能路由器哪个好 8款2015家用智能路由器推荐2015-09-01

-

2

如何将WiFi信号隐藏防止别人用万能钥匙蹭网

-

3

路由器重置后怎么办 路由器重置后如何设置?

-

4

[WDS无线桥接功能] 教你如何扩展家中WIFI信号覆盖

-

5

192.168.1.1管理员密码是什么?

-

6

路由器怎么看宽带上网帐号和密码?查看路由器宽带密码方法图文介绍

-

7

极路由3怎么样?极路由3真机拆解评测

-

8

腾达A301怎么设置 腾达A301设置图文教程

-

9

水星路由器怎么设置无线网络密码?

-

10

腾达路由器怎么恢复出厂设置 Tenda路由器恢复出厂设置2种方法