世界首个数字武器:可以“隔山打牛”的震网病毒

发布时间:2014-11-20 18:53:15作者:知识屋

Stuxnet(震网病毒)攻击纳坦兹核工厂事件虽然已经不再新鲜,但到目前为止仍然是不少安全研究人员津津乐道的话题。作为全球范围内第一个已知的网络武器,Stuxnet拥有谜一样的背景和谜一样的目的,今天就让我们来看看这团迷是如何攻击伊朗核工厂的。

2010年1月,审查人员在国际原子能机构的支持下参观了伊朗的纳坦兹铀浓缩工厂,用来浓缩铀气的离心机大量失效无法工作,速度之快前所未有。原因则是个谜——显然更换离心机的伊朗技术人员找不出原因,而前来考察的审查员也看不出任何端倪。

5个月后,一件看似不相关的事发生了。白俄罗斯的一家电脑安全公司收到请求,要求检修伊朗电脑不停死机和重启等一系列故障。这一次,原因又是一个谜。调查人员在该系统中发现了一些恶意文件,经证实,这就是世界上第一件数字武器——Stuxnet“震网”蠕虫病毒。

正如我们了解的那样,Stuxnet不像之前的任何其他病毒或蠕虫。它不仅攻击目标电脑或从中盗取信息,还能跳跃数字领域而对目标电脑所控制的设备进行物理破坏。

《倒数到零日:Stuxnet和世界第一件数字武器的诞生》由Wired资深作家Kim Zetter所著,为我们讲述Stuxnet的计划、执行和发现背后的故事。该书籍节选指出,Stuxnet悄悄破坏纳坦兹核工厂的离心机已经约有一年了。这项武器在进攻初期先控制离心机阀门,增大其内部压力并由此摧毁设备和整个浓缩过程。那么离心机是怎样工作的呢?它是一根大型的圆柱管,由小段管子串联起来工作,它以超音速旋转分离出铀气中的同位素,然后用于核电站和核武器的研发合成。受到Stuxnet攻击时,纳坦兹核工厂的每个大串联线路都连接着164个离心机。铀气要到达离心机需要在管子中经过一系列不同的加工分离阶段,每一阶段的铀气都比上一阶段更为“浓缩”,核反应所需的同位素因此从其他同位素中分离出来,最终聚集在气体中。

上图选自《倒数到零日:Stuxnet和世界第一件数字武器的诞生》

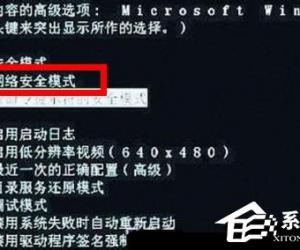

节选从2009年6月开始,在此约一年前人们首次发现了Stuxnet,而直到2010年它的“地下攻击”才被众人察觉并研究。就在伊朗准备总统大选的时候,Stuxnet的幕后操手也在准备新一代的恶意软件发动下一次对铀浓缩站的攻击。正当浓缩厂从上次的“废墟”中恢复的时候,却被Stuxnet的第二次进攻打了个措手不及。这一次,Stuxnet打算操控德国西门子公司负责控制并监视离心机速度的电脑系统。但由于这些电脑没有联网,所以它们不能直接受到远程攻击。攻击者这次将感染病毒的USB闪存驱动器作为散播Stuxnet的途径。为了使Stuxnet得以攻击到目标机器,攻击者首先感染独立于纳坦兹核工厂外部的五家公司的电脑,之所以选择这些公司,是因为它们与核计划有某种程度的关联。此举的目的是使这些“零号病人”成为不知情的载体,帮助闪存驱动器上的病毒顺利通过杀毒软件,进入保护设施和西门子电脑。尽管这五家公司在之前的新闻中被曝光过,但从未被确认。今天,我们的节选会确定其中四家。(Zetter公开了这四家公司的名字:Foolad Technic Engineering Co.,Behpajooh Co. Elec & Comp. Engineering,Neda Industrial Group和Control Gostar Jahed。卡巴斯基官方博客则给出了第五个公司名字——铀浓缩离心机制造商Kala Electric。)

政局动荡,Stuxnet趁火打劫

Stuxnet第二次袭击纳坦兹核工厂前的两周,伊朗正经受着巨大骚动。2009年6月12日,现任总统Mahmoud Ahmadinejad和挑战者Mir-Hossein Mousavi的总统大选没有得到众望所归的结果。两方票数应该相对接近,但在投票结束两小时后,公布的结果却出人意料,Ahmadinejad以63%的票数大比分击败只有34%票数的Mousavi。选民大喊上当,第二天,这群气愤的抗议者叫嚣着涌向德黑兰的街头,宣泄着他们的愤怒与怀疑。据媒体报道,这是伊朗自1979年革命推翻伊朗王以来最大的公民抗议活动,且不久就演变成了暴力行动。抗议者毁坏商店,纵火烧垃圾箱,忠于政府的便衣兵团和警察则试图用警棍、电棒和子弹驱散他们。

那个周日,Ahmadinejad做了一次舍我其谁的成功演讲,开启了伊朗新纪元,而抗议者就像足球流氓随着自己队伍的失败而溃不成军一样被遣散。尽管这样,抗议群众在接下来的一周内仍继续进行抗议活动,为平复这些暴民,Ayatollah Ali Khamenei在6月19日承认了选举结果,坚持认为欺诈的猫腻不足以获得相差1100万投票的大比分胜利。然而民众情绪依然没有缓和。

第二天,一位26岁名叫Neda Agha-Soltan的女性在抗议活动引起的交通拥堵中被捕,随后因颈部受暗枪射杀而死亡,只因为她和她的音乐老师从车里出来看了看游行。

这张由Space Imaging/Inta SpaceTurk提供的最近某天的卫星图像显示了伊朗纳坦兹地区一度神秘的纳坦兹核工厂,它位于德黑兰以南约150米处。

两天后,即6月22日的那个周一,负责监督伊朗大选的宪法监护委员会正式宣布Ahmadinejad赢得了选举,在抗议过后的近两周里,德黑兰变得异常安静。警察用催泪瓦斯和真枪实弹驱散示威者,街上几乎不再有反抗者。当地时间下午大约4点半,当伊朗正在安抚和照顾那些在几天前的事件中受到惊吓和经受悲痛的民众时,新一轮的Stuxnet又集中发动了攻击。

从上次攻击中恢复

就在德黑兰的大街陷入一片混乱时,纳坦兹核工厂的技术人员们却经历着相对平静的时期。在同年第一次受到攻击时,他们已经重装了离心机,截止到2月底,纳坦兹已经更换了5400部机器,接近Ahmadinejad去年承诺的6000部。虽然有的离心机还未投入到铀浓缩的工作中,但至少它们都在恢复和改进;到6月底已经更换了7052部离心机,其中4092部已投入工作。除了A24区的18段串联管,现在又为A26区增加了12段串联管。另外A28区也有7段串联管正在安装,现已抽真空,随时准备好接收铀气。

离心机的性能也在提高。伊朗低浓缩铀的日产量上升了20%并在2009年的整个夏季都保持高产。尽管之前受到Stuxnet蠕虫攻击,伊朗却迅速跨越了科技里程碑并成功产出839千克低浓缩铀,这足以实现核武器的突破。如果继续保持该速度增长,伊朗将会产出足以在一年内生产两件核武器的浓缩铀。但是,这种估计是基于纳坦兹刚刚安装的IR-1离心机的工作能力而言的。而伊朗已经在实验工厂的小型串联管上安装了更为先进的IR-2离心机,一旦实验成功,技术人员便会将它们安装在地下,那么浓缩铀的新能力就要重新估计了。先进的IR-2离心机越多,工作效率就越高。3000部IR-1离心机就可以浓缩足够制造一年核武器的铀,而等量的浓缩铀只需要1200部IR-2就可完成。

第二次攻击

为了攻击实验工厂,攻击者先拿四家公司的电脑下手。这些公司全都从事与工业控制和处理相关的业务,要么是制造相关产品,要么是组装组件或安装工业控制系统。它们容易被Stuxnet盯上因为它们作为纳坦兹核工厂的承包者,可以为病毒攻击纳坦兹核工厂的提供通道。

照片为伊朗总统Mahmoud Ahmadinejad在2008年参观纳坦兹离心机工厂。

为确保得到更多代码,新版Stuxnet比上旧版多了两种传播途径。Stuxnet 0.5只能通过传染西门子PLC程序的Step 7项目文档传播。而新版本病毒却可以通过USB闪存驱动器在Windows行使自动运行功能时传播,或通过受害者的本地网络使用后台打印程序零日漏洞进行传播,卡巴斯基实验室和赛门铁克杀毒软件随后在代码中找到了这一漏洞。

赛门铁克的专家们之所以能发现这些信息,是由于该蠕虫的一个奇怪的特征。每当感染一台新的计算机,该蠕虫就就会将该主机的相关信息保存在其自身的日志中。这导致了,通过分析这些蠕虫样本内的信息,我们能够回溯出蠕虫传播的完整路径。根据Stuxnet的日志文件,Foolad Technic公司是第一位受害者。 它于6月23日的那个周二凌晨4点40分感染了Stuxnet蠕虫病毒。一星期之后,其他公司也遭到了攻击。

接下来的那个周一,约5000名示威者默默走上德黑兰的街头,前往Qoba清真寺纪念大选抗议游行中的受害者。当晚约11点20分,Stuxnet就攻击了第二家公司——Behpajooh的电脑。

为什么Behpajooh会成为目标公司?原因显而易见。Behpajooh是伊斯法罕的一家工程公司,是伊朗的新铀气转换工厂,它将磨碎的铀矿转化为铀气为纳坦兹核工厂提供浓缩铀原料,它还是伊朗核技术中心的所在地,因此被认为是伊朗核武器发展项目的基地。Behpajooh曾因与伊朗非法采购活动有染而在美国联邦法庭文件中备案。

Behpajooh正在安装并编程工业控制和包括西门子在内的自动化系统。该公司的网址没提到纳坦兹核工厂,但确实提到了在伊斯法罕的工厂里安装西门子S7-400 PLC、Step 7和WinCC软件及Profibus通信模块。它们显然和受到Stuxnet攻击的纳坦兹核工厂里的目标设备相一致。

在Behpajooh遇袭之后的第9天,也就是7月7日的早上5点,Stuxnet又袭击了Neda工业集团和Control Gostar Jahed公司的电脑并将它们记录在日志中。这两家公司都设计或安装工业控制系统。

照片为位于伊朗中部的纳坦兹铀浓缩工厂,伊朗总统Mahmoud Ahmadinejad正全神贯注地注视着中毒的电脑显示器,Stuxnet已经感染了PC并摧毁离心机。

Neda设计并安装控制系统、精密仪器、伊朗的石油和天然气工业的电子系统以及电厂、采矿和处理设施。2000年到2001年,该公司已为伊朗的几个气管安装了西门子S7 PLC,并在伊斯法罕钢厂安装了西门子S7系统。就像Behpajooh,Neda也因参与非法采购活动而上了监察黑名单,并因接收走私的微控制器和其他组件而在美国受到起诉。

就在Stuxnet攻击Neda两周后,一位该公司的控制工程师在7月22日举行的西门子用户论坛上跳出来抱怨公司职工的机器问题。这名工程师曾借用户Behrooz之名发布通知,表明公司的所有PC都遇到了相同的问题,即西门子Step7.DLL文件持续发送错误的信息。他怀疑是病毒通过闪存驱动器感染电脑引发了这一问题。

他写道:当他使用DVD或CD将中毒系统的文件转移到没中毒的正常电脑上时,并没有发生异常。但当他使用闪存驱动器来转移文件时,新的PC也感染上了病毒并呈现出和中毒电脑一样的问题。当然,USB闪存驱动器是Stuxnet的主要传播手段。尽管Behrooz和他的同事一起扫描寻找病毒,却没发现机器中有任何恶意文件。这些讨论表明他们当时并没有解决这一问题。

我们不知道Stuxnet在感染Neda和其他公司的机器之后需要多久可以接近纳坦兹核工厂这一最终目标,但从6月到8月,纳坦兹正常工作的浓缩铀离心机开始变少。这仅仅是由新版Stuxnet引起的,还是旧版Stuxnet感染的滞后效应,我们无从得知。但同年8月,工厂工作的离心机是4592部,比6月减少了328部。截止到11月,工作的离心机继续减少,只剩3936部,短短5个月的时间就有984部离心机无法工作。更可怕的是,尽管新机器已经在安装,但目前没有一部接收铀气。

很明显,串联系统还是有问题,而技术人员却毫无头绪。Stuxnet正步步为营,向着它设计的最终目的进发。

知识阅读

软件推荐

更多 >-

106月15日病毒播报:“通犯”变种fuqy和“毒它虫”变种

2011-06-21

-

2

oobechk.exe,oobechk.exe是什么文件

-

3

win32.Alman.NAB病毒专杀

-

4

小心敲诈者病毒乱改Windows密码

-

5

史上最牛的10大计算机病毒

-

6

06月18日病毒播报:“友好客户”变种ajsn和“G波”变种

-

7

怎样追踪并查杀局域网ARP病毒

-

8

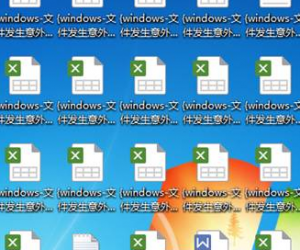

Excel表格狂闪是“幽灵病毒”作怪

-

9

http://big5.china.com/gate/big5/goo.gl/My9rr 这是盗QQ密码网

-

10

“嘉兴市交通学校”、“山东农机化”等网站被挂马