AIX账户安全设置学习总结

发布时间:2014-09-05 15:09:04作者:知识屋

AIX账户安全设置学习总结

本文主要总结了在AIX操作系统中的账户安全性策略和设置,希望为关注AIX系统安全的人士提供参考。

www.zhishiwu.com

www.zhishiwu.com

一、帐户、口令安全设置

1)删除或注释掉无用帐号;

2)建议锁定除root外的其它不常用帐号

#chuser account_locked=true user1 #锁定user1用户

www.zhishiwu.com

3)修改默认密码策略(示例)

#vi /etc/security/user

1)删除或注释掉无用帐号;

2)建议锁定除root外的其它不常用帐号

#chuser account_locked=true user1 #锁定user1用户

www.zhishiwu.com

3)修改默认密码策略(示例)

#vi /etc/security/user

二.登录策略更改

登录策略主要在/etc/security/login.cfg中定义,可以通过以下三种方式调整

1)#vi /etc/security/login.cfg

logindelay=2 *失败登录后延迟2秒显示提示符

logindisable=5 *5次失败登录后锁定端口

logininterval=60 *在60秒内5次失败登录才锁定端口

loginreenable=30 *端口锁定30分钟后解锁

logintimeout = 60 *60秒不活动将会退出当前用户

2)#lssec -f /etc/security/login.cfg -s default *列出默认登录策略

#chsec -f /etc/security/login.cfg -s /dev/lft0 -a logindisable=5 *五次连续失败登录后锁定端口lft0

3)通过smit查看和更改登录策略(smit chsec)

1)#vi /etc/security/login.cfg

logindelay=2 *失败登录后延迟2秒显示提示符

logindisable=5 *5次失败登录后锁定端口

logininterval=60 *在60秒内5次失败登录才锁定端口

loginreenable=30 *端口锁定30分钟后解锁

logintimeout = 60 *60秒不活动将会退出当前用户

2)#lssec -f /etc/security/login.cfg -s default *列出默认登录策略

#chsec -f /etc/security/login.cfg -s /dev/lft0 -a logindisable=5 *五次连续失败登录后锁定端口lft0

3)通过smit查看和更改登录策略(smit chsec)

www.zhishiwu.com

三.禁止root帐户建立远程连接

1)对root用户远程登录(telnet或rlogin)的限制可以在文件/etc/security/user中指定

#vi /etc/security/user

rlogin=false

或者使用lsuser和chuser命令

#lsuser -a rlogin root *查看root的rlogin属性(默认为true)

#chuser rlogin=false root *禁止root远程登录

2)禁止root帐户ftp到系统,编辑/etc/ftpusers,所有希望被禁止ftp登录的帐户都添加在该文件中。

#vi /etc/ftpusers

root

3)禁止root账户ssh到系统,编辑/etc/ssh/sshd_config

Protocol 2

PermitRootLogin no

三.禁止root帐户建立远程连接

1)对root用户远程登录(telnet或rlogin)的限制可以在文件/etc/security/user中指定

#vi /etc/security/user

rlogin=false

或者使用lsuser和chuser命令

#lsuser -a rlogin root *查看root的rlogin属性(默认为true)

#chuser rlogin=false root *禁止root远程登录

2)禁止root帐户ftp到系统,编辑/etc/ftpusers,所有希望被禁止ftp登录的帐户都添加在该文件中。

#vi /etc/ftpusers

root

3)禁止root账户ssh到系统,编辑/etc/ssh/sshd_config

Protocol 2

PermitRootLogin no

补充:

应该特别强调的是对于root特权的控制:

1、 应严格限制使用root特权的人数;

2、 root口令应由系统管理员以不公开的周期更改;

3、不同的机器采用不同的root口令;

4、即使系统管理员也应以普通用户的身份登录,然后用su命令进入特权;

5、 root所用的PATH环境变量与系统安全性关系重大。

安全性日志是系统安全的重要保障,有经验的系统管理员经常使用其做安全性检查。Su命令执行的结果存放在/var/adm/sulog中;用户登录和退出登录的记录存放在/var/adm/wtmp和/etc/utmp中,可用who命令查看;非法和失败登录的记录存放在/etc/security/failedlogin中,同样用who命令查看,未知的登录名记为unknown。

1、 应严格限制使用root特权的人数;

2、 root口令应由系统管理员以不公开的周期更改;

3、不同的机器采用不同的root口令;

4、即使系统管理员也应以普通用户的身份登录,然后用su命令进入特权;

5、 root所用的PATH环境变量与系统安全性关系重大。

安全性日志是系统安全的重要保障,有经验的系统管理员经常使用其做安全性检查。Su命令执行的结果存放在/var/adm/sulog中;用户登录和退出登录的记录存放在/var/adm/wtmp和/etc/utmp中,可用who命令查看;非法和失败登录的记录存放在/etc/security/failedlogin中,同样用who命令查看,未知的登录名记为unknown。

四、账户锁定与解锁 www.zhishiwu.com

例如:密码多次被输错,锁定后的提示信息

Password:

530-There have been too many unsuccessful login attempts; please see

the system administrator.

1、如果你可以登陆到ROOT账户,比较简单

使用这个命令即可解锁

#chsec -f /etc/security/lastlog -a unsuccessful_login_count=0 -s user1

通过重置未成功登陆的次数即可解锁

例如:密码多次被输错,锁定后的提示信息

Password:

530-There have been too many unsuccessful login attempts; please see

the system administrator.

1、如果你可以登陆到ROOT账户,比较简单

使用这个命令即可解锁

#chsec -f /etc/security/lastlog -a unsuccessful_login_count=0 -s user1

通过重置未成功登陆的次数即可解锁

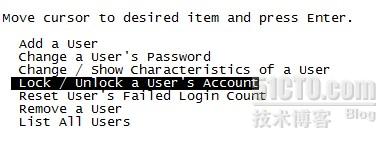

2、如果是通过设置来锁定的用户,可以这样解锁

#smit user

#smit user

3、命令解锁

#chuser account_locked=TRUE oracle 给用户加锁

#chuser accout_locked=FALSE oracle 给用户解锁

但是这种加锁和解锁方式是有别于因多次密码输错登录失败而被锁住的用户锁定

4、如果你当前的用户被锁,你还可以用一个别的没锁的账户登陆并切到ROOT进行解锁

5、如果是ROOT被锁,则比较麻烦需要用救援光盘进行密码重置或等账户自行解锁后用正确的密码再登进去。

五、密码设置

1、设置强密码

良好的密码是抵御未授权进入系统的第一道有效防线,它们是以下类型:

大小写字母的混合

字母、数字或标点符号的组合。此外,它们可以包含特殊字符,如

~!@#$%^&*()-_=+[]{}|/;:'",.<>?/< 空格>

未写在任何明显能让别人看到的地方

如果使用 /etc/security/passwd 文件,那么长度最少为 7 个字符最大 8

个字符(象 LDAP 那样使用注册表实施的认证,可以使用超出此最大长

度的密码)

不是在字典中可查到的真实单词

不是键盘上字母的排列模式,比如 qwerty

不是真实单词或已知排列模式的反向拼写

不包含任何与您自己、家庭或朋友有关的个人信息

不与从前一个密码的模式相同

可以较快输入,这样边上的人就不能确定您的密码

良好的密码是抵御未授权进入系统的第一道有效防线,它们是以下类型:

大小写字母的混合

字母、数字或标点符号的组合。此外,它们可以包含特殊字符,如

~!@#$%^&*()-_=+[]{}|/;:'",.<>?/< 空格>

未写在任何明显能让别人看到的地方

如果使用 /etc/security/passwd 文件,那么长度最少为 7 个字符最大 8

个字符(象 LDAP 那样使用注册表实施的认证,可以使用超出此最大长

度的密码)

不是在字典中可查到的真实单词

不是键盘上字母的排列模式,比如 qwerty

不是真实单词或已知排列模式的反向拼写

不包含任何与您自己、家庭或朋友有关的个人信息

不与从前一个密码的模式相同

可以较快输入,这样边上的人就不能确定您的密码

2. 设置密码策略

猜测密码是系统最常遇到的攻击方法之一。因此,控制和监视您的密码限制

策略是不可缺少的。

设定良好的密码

#vi /etc/security/user 编辑密码策略,参看前面的参数进行设置

使用 /etc/passwd 文件,传统上/etc/passwd 文件是用来记录每个拥有系统访问权的注册用户,用户必须在每个系统中有一个帐户才能获得对该系统的访问权

隐藏用户名和密码

为了达到更高级别的安全性,请确保用户标识和密码在系统内是不可见

的。

设置建议的密码选项

强制定期更改密码

扩展密码限制

3、密码位数的BUG

AIX 5.3的 系统,设用户密码的时候,即便你设了12位密码,可是只用前8位就可以登陆,这是一个小BUG,因为AIX 5L只检查前8位密码,一直以来这都是AIX的一个限制。直到AIX 5L V5.3 TL7 和 AIX V6.1,才引入了 LPA(Loadable Password Algorithm),消除了密码只有8位字符有效的限制,密码长度的最大值根据各种LPA算法的不同而不同,最大可以达到255位。但要主要需要激活这个LPA功能。

激活命令如下

www.zhishiwu.com

#chsec -f /etc/security/login.cfg -s usw -a pwd_algorithm=ssha256

最后,重视安全是一切的根本。

(免责声明:文章内容如涉及作品内容、版权和其它问题,请及时与我们联系,我们将在第一时间删除内容,文章内容仅供参考)

相关知识

-

linux一键安装web环境全攻略 在linux系统中怎么一键安装web环境方法

-

Linux网络基本网络配置方法介绍 如何配置Linux系统的网络方法

-

Linux下DNS服务器搭建详解 Linux下搭建DNS服务器和配置文件

-

对Linux进行详细的性能监控的方法 Linux 系统性能监控命令详解

-

linux系统root密码忘了怎么办 linux忘记root密码后找回密码的方法

-

Linux基本命令有哪些 Linux系统常用操作命令有哪些

-

Linux必学的网络操作命令 linux网络操作相关命令汇总

-

linux系统从入侵到提权的详细过程 linux入侵提权服务器方法技巧

-

linux系统怎么用命令切换用户登录 Linux切换用户的命令是什么

-

在linux中添加普通新用户登录 如何在Linux中添加一个新的用户

软件推荐

更多 >-

1

专为国人订制!Linux Deepin新版发布

专为国人订制!Linux Deepin新版发布2012-07-10

-

2

CentOS 6.3安装(详细图解教程)

-

3

Linux怎么查看网卡驱动?Linux下查看网卡的驱动程序

-

4

centos修改主机名命令

-

5

Ubuntu或UbuntuKyKin14.04Unity桌面风格与Gnome桌面风格的切换

-

6

FEDORA 17中设置TIGERVNC远程访问

-

7

StartOS 5.0相关介绍,新型的Linux系统!

-

8

解决vSphere Client登录linux版vCenter失败

-

9

LINUX最新提权 Exploits Linux Kernel <= 2.6.37

-

10

nginx在网站中的7层转发功能