chkrootkit 入侵监测系统的构建

发布时间:2011-02-27 19:38:04作者:知识屋

所谓 rootkit ,是一类入侵者经常使用的工具。这类工具通常非常的隐秘、令用户不易察觉,通过这类工具,入侵者建立了一条能够常时入侵系统,或者说对系统进行实时控制的途径。所以,我们用自由软件 chkrootkit 来建立入侵监测系统,来保证对系统是否被安装了 rootkit 进行监测。 首先来下载和安装 chkrootkit 工具。 下载地址:http://www.linux520.com/cms/download/aqfhu/2010-07-03/39.html [root@sample ~]# tar zxvf chkrootkit.tar.gz ← 展开被压缩的源代码 [root@sample ~]# cd /usr/local/chkrootkit ← 进入chkrootkit的目录 用Shell Script编写一段脚本,通过这个脚本让chkrootkit的监测自动化。如有rootkit被发现的时候,发送邮件通知root用户,并且将运行结果保存在/var/log/messages文件中。 [root@sample ~]# vi chkrootkit ← 建立chkrootkit自动运行脚本 [!--empirenews.page--]分页标题[/!--empirenews.page--]PATH=/usr/bin:/bin TMPLOG=`mktemp` # Run the chkrootkit # Output the log # bindshe of SMTPSllHow to do some wrongs # If the rootkit have been found,mail root rm -f $TMPLOG 当chkrootkit使用的系统命令被入侵者更改后,chkrootkit对 rootkit的监测将失效。所以,我们事前将chkrootkit使用的系统命令进行备份,在需要的时候使用备份的原始命令,让chkrootkit对 rootkit进行检测。 [root@sample ~]# mkdir /root/commands/ ← 建立暂时容纳命令备份的目录

chkrootkit 在监测 rootkit 是否被安装的过程中,需要使用到一些操作系统本身的命令。但不排除一种情况,那就是入侵者有针对性的已经将 chkrootkit 使用的系统命令也做修改,使得 chkrootkit 无法监测 rootkit ,从而达到即使系统安装了 chkrootkit 也无法检测出 rootkit 的存在,从而依然对系统有着控制的途径,而达到入侵的目的。那样的话,用 chkrootkit 构建入侵监测系统将失去任何意义。对此,我 们在操作系统刚被安装之后,或者说服务器开放之前,让 chkrootkit 就开始工作。而且,在服务器开放之前,备份 chkrootkit 使用的系统命 令,在一些必要的时候(怀疑系统命令已被修改的情况等等),让 chkrootkit 使用初始备份的系统命令进行工作。安装 chkrootkit

[root@sample ~]# cd chkrootkit* ← 进入chkrootkit源代码的目录

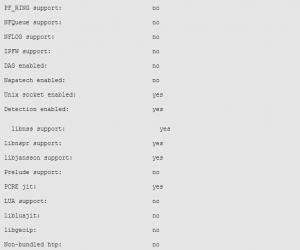

[root@sample chkrootkit-0.46a]# make sense ← 编译

[root@sample chkrootkit-0.46a]# cd .. ← 返回上层目录

[root@sample ~]# cp -r chkrootkit-* /usr/local/chkrootkit ← 复制编译后文件所在的目录到指定位置

[root@sample ~]# rm -rf chkrootkit* ← 删除遗留的源代码目录及相关文件测试 chkrootkit

[root@sample chkrootkit]# ./chkrootkit grep INFECTED ← 测试运行chkrootkit

稍等片刻…如果没有显示“INFECTED”字样,而直接出现命令行提示符,说明一切OK!让 chkrootkit 的监测自动化

#!/bin/bash

/usr/local/chkrootkit/chkrootkit > $TMPLOG

cat $TMPLOG logger -t chkrootkit

if [ ! -z "$(grep 465 $TMPLOG)" ] &&

[ -z $(/usr/sbin/lsof -i:465grep bindshell) ]; then

sed -i '/465/d' $TMPLOG

fi

[ ! -z "$(grep INFECTED $TMPLOG)" ] &&

grep INFECTED $TMPLOG mail -s "chkrootkit report in `hostname`" root

[root@sample ~]# chmod 700 chkrootkit ← 赋予脚本可被执行的权限

[root@sample ~]# mv chkrootkit /etc/cron.daily/ ← 将脚本移动到每天自动运行的目录中chkrootkit 相关的系统命令的备份

[root@sample ~]# cp `which --skip-alias awk cut echo egrep find head id ls netstat ps strings sed uname` /root/commands/ ← (连续输入无换行)备份系统命令到建立好的目录

[root@sample ~]# /usr/local/chkrootkit/chkrootkit -p /root/commandsgrep INFECTED ← 用备份的命令运行chkrootkit

[root@sample ~]# tar cvf /root/commands.tar /root/commands/ ← 将命令打包

[root@sample ~]# gzip /root/commands.tar ← 将打包的文件压缩

然后将压缩后的commands.tar.gz用SCP软件下载到安全的地方

[!--empirenews.page--]分页标题[/!--empirenews.page--] 以后想通过备份的原始系统命令来运行chkrootkit的时候,只需用SCP软件将备份的命令打包压缩文件上传至服务器端已知位置并解压缩,然后运行在 chkrootkit的时候指定相应的目录即可。例如,假设已经将备份上传至root用户目录的情况如下:

[root@sample ~]# tar zxvf /root/commands.tar.gz ← 解开压缩的命令备份

[root@sample ~]# /usr/local/chkrootkit/chkrootkit -p /root/commandsgrep INFECTED ← 用备份的命令运行chkrootkit

然后在运行后删除相应遗留文件即可。

相关知识

软件推荐

更多 >-

1

专为国人订制!Linux Deepin新版发布

专为国人订制!Linux Deepin新版发布2012-07-10

-

2

CentOS 6.3安装(详细图解教程)

-

3

Linux怎么查看网卡驱动?Linux下查看网卡的驱动程序

-

4

centos修改主机名命令

-

5

Ubuntu或UbuntuKyKin14.04Unity桌面风格与Gnome桌面风格的切换

-

6

FEDORA 17中设置TIGERVNC远程访问

-

7

StartOS 5.0相关介绍,新型的Linux系统!

-

8

解决vSphere Client登录linux版vCenter失败

-

9

LINUX最新提权 Exploits Linux Kernel <= 2.6.37

-

10

nginx在网站中的7层转发功能