几招识别系统服务中的“间谍”

发布时间:2012-01-05 20:37:46作者:知识屋

当黑客入侵一台主机后,为了不让这台肉鸡飞掉,经常会采用的手段是在肉鸡上种下木马,而木马一般都会在启动项或者注册表中动手脚,以跟随系统一同启动,但这样做却很容易暴露自己。因此,黑客就想出了更为阴险的办法,那就是将一个正常的系统服务替换为木马服务,由于新手一般不会深入地对系统服务进行检查,这就可能导致主机被长期控制。我们将深入了解这种技术,教会大家找出隐藏在其中的木马服务。

提示:木马为何看中 系统服务?

在 Windows系统中,服务是指执行指定系统功能的程序、例程或进程,以便支持其他程序,尤其是低层(接近硬件)程序。通过网络提供服务时,服务可以在Active Directory(活动目录)中发布,从而促进了以服务为中心的管理和使用。

因此木马如果用服务来启动,不仅会很隐蔽,而且更为稳定和安全。虽然有些木马默认就以服务的方式启动,但是多一项服务会增加暴露的概率,因此替换 系统本身就有的服务就成了木马隐蔽的最好的选择。

说到替换服务,就不得不提到SC这款工具,这是一款著名的服务管理工具,几乎可以完成对服务的所有操作,正因为其功能的强大,因此也成为了黑客的最爱。用它来替换 系统的服务简直就是小菜一碟。

寻找目标服务

替换服务首先就是要找到一个目标服务,这个服务一定要是用户不太会用到的服务,这样在替换服务后才不至于导致 系统出现问题。类似的服务有:ClipBook,剪切板查看器,相信很少有人会用到;Event Log,日志记录服务,同样也很少有人会去查看系统的日志,除此之外还有很多服务都是我们所不需要的,这些就黑客替换服务的目标。

设置服务的启动方式

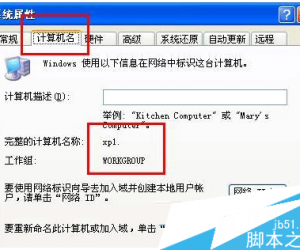

找到目标服务后,就可以动手了。以ClipBook服务为例,在“命令提示符”中运行SC,输入命令“SC qc ClipSrv”,其中“ClipSrv”是服务名,回车后即可查看该服务的信息,在“START_TYPE”一栏中的参数为 “DEMAND_START”,即表示服务的启动方式为“手动”,如果要让木马随 系统启动,这里当然不能是手动,因此我们来把它改为自动,输入命令“sc config clipsrv start= auto”,回车后服务就被设为自动启动。

替换可执行文件路径

从sc的qc命令中我们可以得知ClipBook服务的可执行文件路径为C:/windows/system32/clipsrv.exe,我们将木 马文件放置于c:/windows/system32目录,这样做的目的是为了增加木马文件的隐蔽性。返回“命令提示符中”输入命令“sc config clipsrv binpath= "c:/winnt/system32/muma.exe”回车后,ClipBook服务的可执行文件就被我们换成了muma.exe,我们可以再次使用 qc命令进行确认。至此,系统服务的替换就完成了。

揪出被替换的系统服务

如果你对服务不是很了解,并不代表就对黑客所替换的系统服务无能为力,借助一些安全工具,我们还是可以将被替换的服务找出来的。查找被替换的服务我们可以借助“超级巡警”这款安全工具,安装后运行其主文件,然后点击工具栏上的高级按钮,接着切换到“服务管理”标签,如果系统中有服务被替换,在这里会以黄色的条目标出,哪些服务有问题一眼便知。找出被替换的服务后,右键点击,选择“编辑服务”,将可执行文件的路径改回来即可,最后别忘了将藏在系统中的木马程序删除。

知识阅读

软件推荐

更多 >-

1

怎么给固态硬盘装系统?怎么用U盘给固态硬盘装系统

怎么给固态硬盘装系统?怎么用U盘给固态硬盘装系统2013-10-13

-

2

新买的硬盘如何分区?怎么给硬盘分区

-

3

Win7下如何删除hiberfil.sys增加C盘容量

-

4

进入桌面后,提示“未能连接到一个Windows服务”

-

5

怎么用硬盘安装系统?教您硬盘安装XP系统过程图解

-

6

如何修改XP 的开始菜单背景图片

-

7

win7系统efi激活教程:无需efi win7激活工具解决无法分配盘符问

-

8

虚拟机报错: .VMCIDevVMX 重叠I/O操作在进行中

-

9

Windows 7 C盘瘦身

-

10

简单装机教程!教你从零开始装机!