微软12月安全公告摘要解读:影响Win8和IE10等

发布时间:2012-12-12 18:20:32作者:知识屋

12月12日消息,微软今日发布12月份安全补丁更新,涉及到了Windows、Office、IE。在“世界末日”来临之前,先把电脑安全性提升至最佳状态以备待命吧。下面来阅读2012年12月份的微软安全公告摘要:

本月的安全公告概述(按严重性排序):

• MS12-077:Internet Explorer 的累积性安全更新 (2761465)

此安全更新可解决 Internet Explorer 中的三个秘密报告的漏洞。最严重的漏洞可能在用户使用 Internet Explorer 查看特制网页时允许远程执行代码。成功利用这些漏洞的攻击者可以获得与当前用户相同的用户权限。那些帐户被配置为拥有较少系统用户权限的用户比具有管理用户权限的用户受到的影响要小。

级别:严重、需要重启动

影响:Microsoft Windows和Internet Explorer

• MS12-078:Windows 内核模式驱动程序中的漏洞可能允许远程执行代码(2783534)

此安全更新解决 Microsoft Windows 中一个公开披露和一个秘密报告的漏洞。如果用户打开特制文档或者访问嵌入了 TrueType 或 OpenType 字体文件的恶意网页,则这些漏洞中更严重的漏洞可能允许远程执行代码。攻击者必须诱使用户访问该网站,方法通常是让用户单击电子邮件中的链接以使用户链接到攻击者的网站。

级别:严重、需要重启动

影响:Microsoft Windows

• MS12-079:Microsoft Word 中的漏洞可能允许远程执行代码 (2780642)

此安全更新解决了 Microsoft Office 中一个秘密报告的漏洞。如果用户使用受影响的 Microsoft Office 软件版本打开特制的 RTF 文件,或者使用 Microsoft Word 作为电子邮件查看器在 Outlook 中预览或打开特制的 RTF 文件,则此漏洞可能允许远程执行代码。成功利用该漏洞的攻击者可以获得与当前用户相同的用户权限。那些帐户被配置为拥有较少系统用户权限的用户比具有管理用户权限的用户受到的影响要小。

级别:严重 、远程执行代码、可能要求重新启动

影响:Microsoft Office

• MS12-080:Microsoft Exchange Server 中的漏洞可能允许远程执行代码 (2784126)

此安全更新解决 Microsoft Exchange Server 中公开披露的漏洞和一个秘密报告的漏洞。最严重的漏洞位于 Microsoft Exchange Server WebReady Document Viewing 中,如果用户使用 Outlook Web App (OWA) 预览特制文件,则这些漏洞可以在 Exchange 服务器上代码转换服务的安全上下文中远程执行代码。Exchange 中用于 WebReady Document Viewing 的代码转换服务在 LocalService 帐户中运行。LocalService 帐户在本地计算机上具有最低特权,在网络上提供匿名凭据。

级别:严重 、可能要求重新启动

影响:Microsoft Server 软件

• MS12-081:Windows 文件处理组件中的漏洞可能允许远程执行代码 (2758857)

此安全更新可解决 Microsoft Windows 中一个秘密报告的漏洞。如果用户浏览到包含特制名称的文件或子文件夹的文件夹,则该漏洞可能允许远程执行代码。成功利用此漏洞的攻击者可以获得与当前用户相同的用户权限。那些帐户被配置为拥有较少系统用户权限的用户比具有管理用户权限的用户受到的影响要小。

级别:严重、需要重启动

影响:Microsoft Windows

• MS12-082:DirectPlay 中的漏洞可能允许远程执行代码 (2770660)

此安全更新可解决 Microsoft Windows 中一个秘密报告的漏洞。如果攻击者诱使用户查看包含嵌入内容的特制 Office 文档,则该漏洞可能允许远程执行代码。成功利用此漏洞的攻击者可以获得与当前用户相同的用户权限。那些帐户被配置为拥有较少系统用户权限的用户比具有管理用户权限的用户受到的影响要小。

级别:重要、需要重启动

影响:Microsoft Windows

• MS12-083:IP-HTTPS 组件中的漏洞可能允许安全功能绕过 (2765809)

此安全更新可解决 Microsoft Windows 中一个秘密报告的漏洞。如果攻击者向 Microsoft DirectAccess 部署中的常用 IP-HTTPS 服务器呈现被吊销的证书,则该漏洞可能允许安全功能绕过。要利用此漏洞,攻击者必须使用从针对 IP-HTTPS 服务器身份验证的域颁发的证书。登录到组织内部的系统仍然需要系统或域凭据。

级别:重要、需要重启动

影响:Microsoft Windows

相关知识

-

win8系统网页图片不显示怎么办 win8系统无法显示网页图片解决方法教程

-

Win8系统显示器颜色不正常怎么办 Win8系统显示器颜色不正常的解决步骤

-

Win8系统怎么去除复选框 Win8系统去除复选框的详细步骤

-

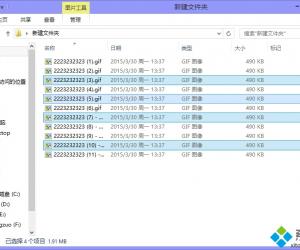

如何在Win8系统创建空白文件夹 在Win8系统创建空白文件夹的方法

-

Win8资源管理器无响应怎么回事 Win8资源管理器无响应处理的方法步骤

-

怎么用Win8系统的文件反选功能 教你使用Win8文件反选功能的方法

-

Win8系统怎么恢复经典开始菜单 Win8恢复经典开始菜单的详细步骤

-

Win8系统安装软件经常出现防火墙弹窗怎么办 Win8系统安装软件经常出现防火墙弹窗解决方法

-

Win8系统怎么使用自带工具解决硬盘坏道问题 Win8系统使用自带工具解决硬盘坏道问题方法

-

Win8系统截图工具怎么锁定到任务栏 Win8系统截图工具锁定到任务栏方法图文详解

软件推荐

更多 >-

1Win8专业版安装序列号密钥key

2012-08-10

-

2

[下载]Win8 Pro 专业版 RTM(32位&64位)泄露下载 (含简体中文

-

3

Windows8 各版本区别详解【核心版、Pro专业版、Enterprise企业版

-

4

98元购买Windows8 专业版 谁都可以买到!

-

5

【MSDN官方原版】Windows Embedded 8.1 简体中文/繁体中文/正体

-

6

win8 宽带连接 错误651问题

-

7

Win8 RTM 32/64位专业版ISO镜像BT下载

-

8

Win8+Win8.1 MSDN官方版下载【简体中文+繁体中文+英文】

-

9

Windows8怎么修改桌面壁纸?

-

10

Win8消费者预览中文版安装密钥/激活码发布!