解读伊朗黑客利用VPN漏洞入侵全球企业内网事件

发布时间:2020-09-21 11:29:30作者:

伊朗国家黑客正在地下论坛出售受陷企业的访问权限

2020年9月1日,著名网络安全公司Crowdstrike发布报告称,一个由伊朗国家资助的黑客组织正在地下黑客论坛上出售受陷企业网络的访问权限。

Crowdstrike安全公司将该黑客组织称为 Pioneer Kitten,它也被称为“Fox Kitten”或“Parisite”。

1、黑客组织曾多次入侵企业网络

Crowdstrike安全公司认为这一黑客组织是受伊朗政府资助的,并且他们在2019年多次通过VPN和网络设备中的多个漏洞入侵企业网络,例如:

Pulse Secure “Connect”企业 VPN中的漏洞 (CVE-2019-11510)

运行 FortiOS 的Fortinet VPN 服务器中的漏洞 (CVE-2019-1579)

Citrix “ADC”服务器和 Citrix 网络网关漏洞 (CVE-2019-19781)

F5 Networks BIG-IP加载平衡器 (CVE-2020-5902)

根据网络安全公司ClearSky和Dragos的报告,Pioneer Kitten 组织一直在使用如上这些漏洞攻陷网络,植入后门,随后为其它伊朗黑客组织(如 APT33、Shamoon、ATP34 或 Chafer)提供访问权限。

然后,这些其他黑客组织会进入漏洞提供的后门,通过使用更高级的恶意软件和漏洞在网络上横行霸道,然后搜索并窃取伊朗政府可能感兴趣的敏感信息,最后又借此来横向扩展Pioneer Kitten所设法获得的“初始访问权限”。

可以看得出,他们在2019年做的是有预谋、有组织、环环相扣的黑客行动。

2、黑客组织在地下论坛出售企业网络访问权限

而就在2020年9月的第一天,这一黑客组织又被发现,他们在黑客论坛上出售对受陷企业网络的访问权限,并且这一行为至少是从今年7月开始的。

Crowdstrike安全公司认为这个黑客组织是在试图让他们的收入来源多样化,并且将一些对伊朗情报机构没有任何价值的漏洞,进行回收再利用,二次开发变现,以获得高昂利润。

伊朗国家黑客组织的常见目标通常包括位于美国、以色列和中东地区的其它国家。

目标行业通常包括国防、医疗、技术和政府行业。其它可能并非伊朗政府黑客的目标和范围,很可能是在地下黑客论坛上出售。

当前,“初始访问经纪人”(如 Pioneer Kitten)的最大客户群通常是勒索软件团伙。

是的,你没看错,之所以称之为经纪人,是因为现在黑入企业网络并植入后门已经成为了一门生意。

伊朗国家黑客滥用VPN漏洞,入侵全球企业内网植入后门

伊朗国家黑客其实早就被爆出来过,他们一直在入侵企业VPN服务器,在世界各地的公司中植入后门。

特别是2019年,这一年值得引起所有人的关注。

因为大量企业VPN服务器被发现存在重大安全漏洞,比如Pulse Secure、Palo Alto Networks、Fortinet和Citrix出售的VPN服务器。

而今年2月的一份报告更是显示,受伊朗政府资助的黑客组织在2019年以利用VPN漏洞作为首要任务,一旦这些漏洞公开,他们就会渗透并在世界各地的公司植入后门。

报告指出,伊朗国家黑客针对的企业遍布“IT、电信、油气、航空、政府和安全行业”。

1、某些攻击仅发生在漏洞公开数小时后

报告指出,伊朗黑客组织同样精通黑客技术,而且和俄罗斯、朝鲜国家黑客组织等一样足智多谋,这一点和人们一贯的认识是不同的。

ClearSky公司指出,“伊朗 APT*组织已经开发出良好的技术攻击能力,而且能够在相对较短的时间内利用1天的漏洞。”该公司指出,在某些实例中发现,VPN 缺陷遭公开数小时后,伊朗国家黑客就能利用它们发动攻击。

(注:* APT代表高级持续性威胁,是一个经常用来描述民族国家黑客组织的术语。)

在2019年,伊朗黑客组织迅速利用VPN 漏洞让漏洞变成可以攻击企业网络安全的武器,VPN漏洞如下:

Pulse Secure“Connect” VPN (CVE-2019-11510) 、Fortinet FortiOS VPN 漏洞 (CVE-2018-13379) 和 Palo Alto Networks“Global Protect” VPN 漏洞 (CVE-2019-1579)。

虽然对这些系统的攻击始于去年夏天,当时有关这些错误的详细信息已公开,但到2020年这些攻击仍在继续。

另外,随着其它 VPN 缺陷遭公开,伊朗黑客组织还将这些漏洞利用到攻击活动中(即CVE-2019-19781,这是Citrix“ ADC” VPN中披露的漏洞)。

2、入侵企业目标植入后门

报告指出,这些攻击的目的是入侵企业网络,在内部系统中横向移动并在后续日期植入后门。

第一阶段的攻击(攻陷 VPN)针对的是 VPN,第二阶段(横向移动)涉及全面收集工具和技术,这说明近年来伊朗黑客组织变得高级。例如,它们会滥用长久已知的技术,通过“StickyKeys”访问性工具在Windows 系统上获取管理员权限。

它们还利用开源的黑客工具如 JuicyPotato 和 Invoke the Hash,而且使用合法的系统管理员软件如 Putty、Plink|Ngrok、Serveo 或 FRP。

另外,黑客如果找不到开源工具或本地工具助力,则会开发定制化恶意软件。报告指出发现了伊朗黑客组织使用的工具,如:

STSRCheck:自开发数据库和开放端口映射工具

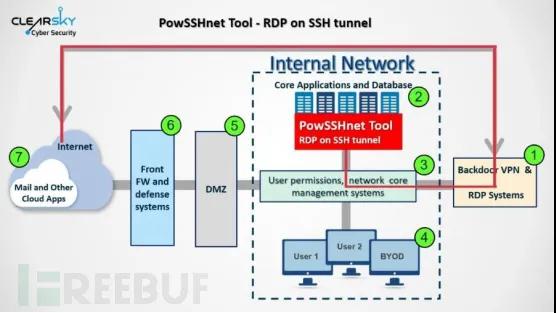

POWSSHNET:自开发的用于 RDP-over-SSH 隧道的后门恶意软件

Custom VBScripts:用于从命令和控制服务器下载 TXT 文件并将这些文件统一到可移植的可执行文件

cs.exe 上基于套接字的后门:用于开放硬编码 IP 地址基于套接字连接的一个 EXE 文件

Port.exe:扫描 IP 地址预定义端口的工具

3、多个黑客组织统一行动

报告指出,伊朗国家黑客组织似乎互相协作并统一行动,这种行为模式此前是未曾出现的。

之前关于伊朗黑客活动的报告详细说明了活动的不同集群,通常是单个黑客组织所为。报告强调称,针对全球 VPN 服务器的攻击似乎至少由三个伊朗黑客组织联合所为,即 APT33(Elfin、Shamoon)、APT34 (Oilrig) 和APT39 (Chafer)。

4、数据清洗攻击

当前,这些攻击的目的似乎是执行侦察和为实施监控活动植入后门。

然而,报告指出这些受感染企业网络的所有访问权限未来也可被武器化,用于部署数据清洗恶意软件,从而蓄意破坏企业并使其宕机,导致业务受损。

这些场景是完全有可能发生,而且也说得通的。

自2019年9月以来,两款新型数据清洗恶意软件(ZeroCleare 和 Dustman)就已遭披露并被指和伊朗黑客组织有关。

另外,报告指出,并不排除伊朗国家黑客组织可能利用了受陷企业访问权限从而在客户端实施供应链攻击的可能性。

这一理论的支持事实是,2月早些时候,FBI 警告美国私营企业警惕针对软件供应链企业的攻击,“包括支持全球能源产出、传输和分发的工控系统的实体”。

工控和能源行业过去一直是伊朗国家黑客组织的传统攻击目标。

FBI 在这份警告中还说明了攻击中所部署的恶意软件和 APT33所使用代码之间的关联,强有力地证明了伊朗黑客可能是这些攻击幕后黑手的可能性。

另外,报告还指出,针对巴林国家石油公司 Bapco 的攻击也使用了相同的“攻陷 VPN →横向移动”的技术。

ClearSky安全公司警告称,攻击过去数月时间后,最终修复其 VPN 服务器的公司应该扫描内网找到攻陷迹象。

报告中还提出了安全团队可用于扫描日志和内部系统以发现伊朗黑客组织入侵迹象的受陷指标 (IOCs)。

5、新型 VPN 缺陷

ClearSky在报告总结部分指出,预计伊朗国家黑客组织将在新型 VPN 缺陷遭公开后寻找利用它们的机会。

也就是说预计伊朗国家黑客组织很可能会在未来利用 SonicWall SRA 和 SMA VPN 服务器,因为刚不久前安全研究员曾发布了关于影响这两款产品的六个漏洞的详情。

总结

这几年,伊朗国家黑客已被爆出多次滥用企业VPN漏洞,有目的地入侵全球企业内网并植入后门,还将访问权限公然挂在暗示中贩卖以获利。

这意味着随着互联网时代的到来,高科技技术给人们带来方便的同时,背后是无数的漏洞攻击带来的网络信息安全隐患,这一隐患应引起我们的高度重视。

(免责声明:文章内容如涉及作品内容、版权和其它问题,请及时与我们联系,我们将在第一时间删除内容,文章内容仅供参考)

下一篇:很抱歉没有了

相关知识

软件推荐

更多 >-

1电脑技术吧投稿系统开放!

2014-12-08

-

2

电脑技术吧官方网站移动客户发布了!

-

3

电脑技术吧QQ交流群

-

4

关于真假电脑技术吧的一些辨别!

-

5

2012年前半年电商排名:天猫第一 京东第二

-

6

元旦放假安排2015通知, 2015元旦放假安排日历详解!

-

7

MSDN我告诉你是什么网站?MSDN是微软官方的吗?

-

8

谈百度搜索显示网站ICO图标的一些心得!

-

9

腾讯QQ数据库泄露下载地址

-

10

支付宝新春红包怎么领取 2015支付宝钱包抢红包活动攻略