-

十大秘诀防护小企业数据安全 2014-08-13 15:58:20

十大秘诀防护小企业数据安全 2014-08-13 15:58:20保护企业免受最新网页威胁的危害,是您越来越重要的责任。外部攻击威胁、内部数据外泄风险、互联网滥用等,都可能危及您的企业、损害您的信誉。那么如何保护您的企业呢?趋势科技在此提供了十大秘诀,教您如何保...

-

ARP病毒查找与防范 2014-08-13 15:58:20

ARP病毒查找与防范 2014-08-13 15:58:20一、首先诊断是否为ARP病毒攻击1、当发现上网明显变慢,或者突然掉线时,我们可以用arp-命令来检查ARP表:(点击开始按钮-选择运行-输入cmd点击确定按钮,在窗口中输入arp-a命令)如果发现网关的MAC地址发生了...

-

远程访问安全策略实施技巧 2014-08-13 15:58:19

远程访问安全策略实施技巧 2014-08-13 15:58:19科罗拉多州博尔德的Enterprise Management Associates Inc.的安全老将,也是研究主管Scott Crawford解释了CIO们如何防止用户回避远程访问安全策略,并勾画出了CIO们可以采取的技术路径以安全地管理移动设备。...

-

微软Azure安全功能如何实现PaaS的安全性 2014-08-13 15:58:19

微软Azure安全功能如何实现PaaS的安全性 2014-08-13 15:58:19正如我在之前的文章中所讨论的那样,应用程序安全专业知识是PaaS安全性的关键之所在。对于使用PaaS环境的企业来说,投资于教育与软件开发生命周期过程是极其重要的。但是,总的来说企业在应用程序安全方面的投资...

-

身份管理合规:IAM系统如何支持合规性 2014-08-13 15:58:19

身份管理合规:IAM系统如何支持合规性 2014-08-13 15:58:19许多组织以错误的方式看待合规性。他们认为如果有到位的技术工具,流程评审并且实施风险评估,就满足合规要求。但是合规遵从不是提供更加安全的流程及技术,它是确定这些流程和技术确实提供了一个更为安全的环境...

-

企业云安全十大基本对策 2014-08-13 15:58:19

企业云安全十大基本对策 2014-08-13 15:58:19企业正在逐渐意识到云计算所带来的优势,不论是在提升资源利用效率和节省IT投入的整体成本方面。而云安全也随之被提到了前所未有的高度,当IT迁移到云端时,企业需要考虑基本的安全对策,本文将为您介绍10种基本...

-

整盘加密产品购买者指南 2014-08-13 15:58:19

整盘加密产品购买者指南 2014-08-13 15:58:19如果公司丢失了笔记本电脑,IT最应当担心的是什么?是数据损失!而整盘加密产品可以保证在企业的笔记本电脑丢失或被窃后,其敏感信息仍能安然无恙。 整盘加密产品如何运行 整盘加密解决方案可以对系统的整...

-

如何解决企业无线网络稳行与安全问题 2014-08-13 15:58:19

如何解决企业无线网络稳行与安全问题 2014-08-13 15:58:19现在的企业网络不光有固定的线路型局域网,也有无线局域网。其实无论是有线网络还是无线网络都同样面临着安全问题。曾经有位黑客这样说过:只要是没经过改造的默认网络设置,那就是一道假墙,可以想来就来,想走...

-

零日攻击的七个生存经验(西北太平洋国家实验室的CIO) 2014-08-13 15:58:19

零日攻击的七个生存经验(西北太平洋国家实验室的CIO) 2014-08-13 15:58:19西北太平洋国家实验室在今年7月检测到针对其技术基础设施发动的网络攻击(实际上有两起攻击)后,这家实验室迅速采取了行动,查明了漏洞根源,并确保了网络安全。该实验室随后做出了很少有其他网络攻击受害者愿意...

-

让局域网内共享文件更安全 2014-08-13 15:58:19

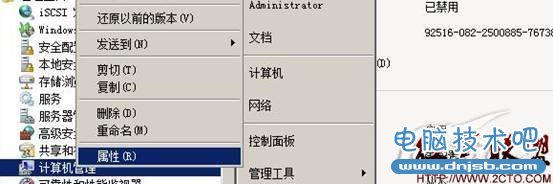

让局域网内共享文件更安全 2014-08-13 15:58:19在企业的网络中,最常用的功能莫过于共享文件了。财务部门需要当月员工的考勤信息,人事部门可能不会亲自拿过去,而是在网络上共享;生产部门的生产报表也不会用书面的资料分发,而是放在网络的共享文件夹下,谁...

-

信息安全风险评估的模型和方法研究 2014-08-13 15:58:19

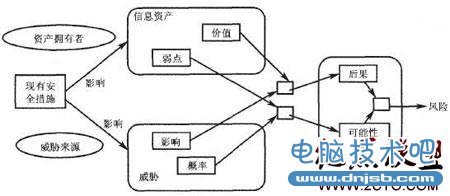

信息安全风险评估的模型和方法研究 2014-08-13 15:58:19信息系统是我国国民经济最重要组成部分,我国信息化建设始于20世纪60年代初,至今已有40多年的历史。目前,信息与网络技术在信息系统中得到了广泛的应用,已成为各级企业生产、运营与管理的基础设施。因此,信...

-

系统配置影响架构安全 2014-08-13 15:58:19

系统配置影响架构安全 2014-08-13 15:58:19随着企业业务的开展,企业内部数据中心各种设备负荷也越来越重,导致一系列的小问题出现,影响架构安全,随时可能会有网络瘫痪的危险,从而给企业带来巨大的损失。数据中心架构是多层次的,每一层次的系统配置都...

-

零日漏洞和补丁管理流程:测试或不测试? 2014-08-13 15:58:19

零日漏洞和补丁管理流程:测试或不测试? 2014-08-13 15:58:19补丁管理最佳实践已经规定:在对关键的IT资产和至关重要的业务流程安装补丁前进行严格的测试。但是当遇到需要缓解零日漏洞的紧迫补丁时,这个建议显得有些矛盾。Gartner有限公司的John Pescatore写道,在未来...

-

互联网企业网络安全架构系列之三 —— 办公网网络划分 2014-08-13 15:58:19

互联网企业网络安全架构系列之三 —— 办公网网络划分 2014-08-13 15:58:19现在可以从办公网络开始谈一点狭义的技术方面的问题了。我不想去谈办公网面临的风险,因为这些东西大家应该都比较清楚了,不外乎ARP欺骗、外部设备随意接入、PC补丁不全被网页挂马、测试服务器被映射到外网导致办...

-

企业数据安全:五个关于数据存储的事实 2014-08-13 15:58:19

企业数据安全:五个关于数据存储的事实 2014-08-13 15:58:19数据是任何企业的命脉,中小企业当然也不例外。 重要的数据,例如电子邮件、财务报表,以及专案和员工档案都是公司的重点数据,没有它们就无法顺利运作。 数据:今天还在这里,明天就不见了 数据遗失一直...

-

内网安全威胁的“终结者”:堡垒机 2014-08-13 15:58:19

内网安全威胁的“终结者”:堡垒机 2014-08-13 15:58:19当信息技术在企业中的地位,从一个仅在局部起支撑作用的工具,变成企业赖以日常运营的基础平台;毫无疑问,内网信息安全问题,也就从一个仅是影响企业运营效率的小问题,变成了直接影响到企业生死存亡的大问题...

-

安全登陆企业Windows服务器如何实现? 2014-08-13 15:58:19

安全登陆企业Windows服务器如何实现? 2014-08-13 15:58:19Windows服务器安全性包括很多层面,但是安全登陆无疑是众多层面中最基础的、最关键的一个环节。下面就让我们来看一下如何实现安全登陆企业Windows服务器:一、学会使用Run As Administrator命令进行管理访问在...

-

无线来宾网络会给企业带来哪些难题? 2014-08-13 15:58:19

无线来宾网络会给企业带来哪些难题? 2014-08-13 15:58:19由于无线来宾网络在企业中越来越普遍,所以企业需要更好的可视性,以及基于设备类型、用户角色和查看状态/行为的访问控制来对其进行管理。 早期用来访问Internet的来宾无线局域网是开放的,没有任何限制。这些...

-

个头小怎么办?谈谈小企业数据保护 2014-08-13 15:58:19

个头小怎么办?谈谈小企业数据保护 2014-08-13 15:58:19大公司和小公司计算环境的唯一的较大区别是规模。不过这里存在一个悖论,任何类型的对计算系统的中断或者数据访问无法实现对大公司来说是令人厌烦的,可对中小公司来说则可能是致命的。无论哪种情况下,保护系统...

-

全面解析APT攻击过程全貌 为企业排除5大安全疑惑 2014-08-13 15:58:18

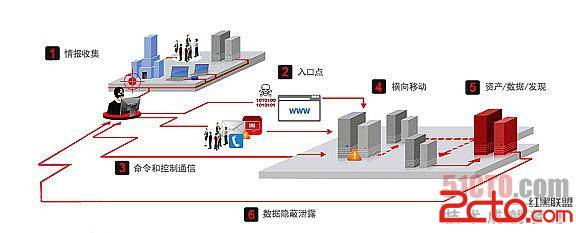

全面解析APT攻击过程全貌 为企业排除5大安全疑惑 2014-08-13 15:58:18一般的信息安全解决方案可以对抗高级持续性攻击(Advanced Persistent Threat,APT )吗? APT是为了从组织内部搜集特定档案特别设计出来的吗?资料外泄事件是APT造成的吗?应该说APT攻击是由人所发起的攻击,因此...

-

采用互联网连接的分支网络安全 2014-08-13 15:58:18

采用互联网连接的分支网络安全 2014-08-13 15:58:18现在企业广域网(WAN)正逐渐使用宽带互联网作为常规连接方式,IT组织必须保证采用互联网连接的分支网络安全性。本文将介绍适用于保证企业分支网络安全性的互联网安全措施。 越来越多的组织使用互联网作为新的企...

-

企业Linux开源系统主机入侵检测及防御实战(一) 2014-08-13 15:58:18

企业Linux开源系统主机入侵检测及防御实战(一) 2014-08-13 15:58:18企业在实际的入侵检测及防御体系的构建中,有的以网络为主,进行网络威胁的发现和封堵;有的以主机防御为主,主要保证主机不遭受入侵。如果光针对其中一方面进行构建的话,则会存在偏差,建议综合多方面的信息,...

-

企业Linux开源系统主机入侵检测及防御实战(二) 2014-08-13 15:58:18

企业Linux开源系统主机入侵检测及防御实战(二) 2014-08-13 15:58:18配置和使用LIDS 基本配置 必须配置LIDS系统,使其符合用户的安全需要。用户可以定义受保护的文件、受保护的进程等等。 首先,更新缺省lids.conf的inode/dev值: # /sbin/lidsadm ndash;U 然后...

-

PhpMyAdmin setup.php RFI Attacks Detected 2014-08-13 15:58:18

PhpMyAdmin setup.php RFI Attacks Detected 2014-08-13 15:58:18SpiderLabs is the corporate sponsor of theWASC Distributed Web Honeypots Projectwhich is an awesome research project to identify automated web attacks. I was looking in ou...

-

对一次高级持续攻击威胁的剖析 2014-08-13 15:58:18

对一次高级持续攻击威胁的剖析 2014-08-13 15:58:18有消息刚刚透露:Acme公司已完成一项对Landmark公司的战略性收购,关于此次收购的所有详情俩家公司均不发一言。如果收购进行下去,对于Acme最强劲的竞争对手来说无疑是个坏消息,其由此将肯定会失去明显的市场优...

-

1

教你把书上的字快速弄到电脑上

教你把书上的字快速弄到电脑上2011-07-02

-

2

菜鸟简单抓肉鸡(如何抓肉鸡)

-

3

黑客基础教程之如何查看论坛隐藏贴(怎么查看论坛隐藏贴)

-

4

一个黑客所需的基本技能

-

5

06月15日病毒播报:“通犯”变种fuqy和“毒它虫”变种

-

6

盘点四十年来史上著名计算机病毒

-

7

黑客基础教程之如何查看电脑配置(怎么查看自己的电脑配置)

-

8

电脑开机时出现lass.exe进程是病毒吗?

-

9

怎么取消开机密码

-

10

自拍须谨慎!教你如何通过照片定位查看拍摄地点