-

从突发事件响应看安全厂商可托付程度 2014-08-13 15:58:23

从突发事件响应看安全厂商可托付程度 2014-08-13 15:58:23前段时间出了好几个web和系统相关的漏洞,为神马没一个安全公司通知我们要注意防范,并且基于他们的产品提供解决方案呢?难道他们的产品都做到了dont make me think了吗?实事上并非如此,需要用户提醒厂商有...

-

用于企业安全的安卓系统安全设置及控制措施 2014-08-13 15:58:23

用于企业安全的安卓系统安全设置及控制措施 2014-08-13 15:58:23根据市场情报公司ABI Research的报告,如今在全世界范围内,运行安卓(Android)系统的设备数量已超过那些运行iOS系统的设备数量,比例为2.4:1。因此,许多雇主被迫允许使用运行消费级移动操作系统的设备进行业...

-

企业级Linux系统下的进程安全管理方法 2014-08-13 15:58:23

企业级Linux系统下的进程安全管理方法 2014-08-13 15:58:23在企业级的Linux应用中,进程是整个计算机系统的一个主体,它需要通过一定的安全等级来对客体(包括系统中的文件、数据、设备等)发生作用。进程在一定条件下可以对诸如文件、数据库等客体进行操作。如果进程用作...

-

企业信息安全框架漫谈 2014-08-13 15:58:23

企业信息安全框架漫谈 2014-08-13 15:58:23随着数据泄露、黑客攻击等安全事件在全球范围内的不断出现,信息安全工作的重要性已经为全世界所接受,尤其是企业,目前都将信息安全工作提到了战略性的高度。然而,企业信息安全究竟要做什么?要关注哪些方面?...

-

保护敏感数据对付恶意内部人员的九大妙招(一) 2014-08-13 15:58:23

保护敏感数据对付恶意内部人员的九大妙招(一) 2014-08-13 15:58:23有意或无意的内部人员威胁一直都大量存在。在经济困难时期,其恶尤甚。由于数字信息的激增,将信用卡数据、个人身份信息和知识产权变成现金、财产的手段,以及由此造成的风险都与日俱增。我们不再对受到信任的内...

-

企业Mac产品安全:超越Mac恶意软件扫描 2014-08-13 15:58:23

企业Mac产品安全:超越Mac恶意软件扫描 2014-08-13 15:58:23随着苹果在企业市场上持续地增长,瞄准Mac用户的恶意黑客数量也水涨船高。尽管早在2002年苹果已正式地建议Mac用户下载防病毒软件,但苹果公司所谓的Mac产品是安全的的市场消息经久不衰,以至于许多企业才刚刚开始...

-

NetEye防火墙的企业应用 2014-08-13 15:58:23

NetEye防火墙的企业应用 2014-08-13 15:58:23客户简介 我们公司是中国工艺品进出口总公司的直属企业,已与世界40多个国家和地区的数百家客户建立了贸易关系与合作关系。为了适应时代发展的要求,公司建立自己的局域网,开发内部应用软件,发展到今天,我们已经购买了多台服务器

-

企业选购防火墙4标准 2014-08-13 15:58:23

企业选购防火墙4标准 2014-08-13 15:58:23企业级别的防火墙是保障企业网络安全的第一道门槛。为此选择一个合适的防火墙产品,对于企业来说至关重要。简单的说,选择防火墙需要兼顾安全与性能。在提高企业网络安全的同时,不能够影响网络数据传输大效率以及可用性。具体的说,在20

-

对战病毒:企业电脑数据丢失恢复技术 2014-08-13 15:58:23

对战病毒:企业电脑数据丢失恢复技术 2014-08-13 15:58:23病毒并不可怕,可怕的是病毒破坏给我们带来的后果。普通用户可能感觉不到病毒危机,通常都认为病毒来了,大不了重装计算机,这样病毒将不复存在。然而对于企业来说,病毒带来的不仅仅是重装计算机问题,更多的则是被病毒破坏的文件和机密

-

2010年企业如何选购防火墙 2014-08-13 15:58:23

2010年企业如何选购防火墙 2014-08-13 15:58:23企业级别的防火墙是保障企业网络安全的第一道门槛。为此选择一个合适的防火墙产品,对于企业来说至关重要。简单的说,选择防火墙需要兼顾安全与性能。在提高企业网络安全的同时,不能够影响网络数据传输大效率以及可用性。具体的说,在20

-

网商科技企业管理系统2.0 cookies注射 2014-08-13 15:58:23

网商科技企业管理系统2.0 cookies注射 2014-08-13 15:58:23H4ckx7sBloghttp://hi.baidu.com/77dear漏洞文件IncCheck_Sql.asp%DimQuery_Badword,Form_Badword,i,Err_Message,Err_Web,name------定义部份头-------------------------------------------

-

W78CMS企业网站管理系统 v2.6.1 注射 2014-08-13 15:58:23

W78CMS企业网站管理系统 v2.6.1 注射 2014-08-13 15:58:23Author:Lan3a关键字:inurl:ShowDownload.asp?id=在admin目录下,add_js.asp文件中。未做任何处理就直接查询数据库。!--#include file="../conn.asp"--% set js = server.CreateObject("ADODB.RecordSet")sql="sele

-

如何为特定场景选择应用安全工具 2014-08-13 15:58:22

如何为特定场景选择应用安全工具 2014-08-13 15:58:22问:这个预算期间我们的安全团队得到资金来提高应用安全,我们考虑了诸如应用白名单、下一代防火墙、应用防火墙和应用活动监控等技术。然而,我们可能只被批准实施一种新产品。在这种特定情况下,您推荐我们选择...

-

城防启示:如何做好信息防泄漏 2014-08-13 15:58:22

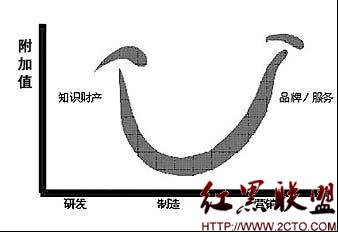

城防启示:如何做好信息防泄漏 2014-08-13 15:58:22被誉为台湾品牌教父的Acer创始人施振荣先生,于1992年再造宏基时提出了微笑曲线的理论,理论的核心内容即是:在产业链中,附加值更多体现在两端,研发和营销,处于中间环节的制造附加值最低。因此产业未来应朝微...

-

互联网企业应对恶意网址的思考 2014-08-13 15:58:22

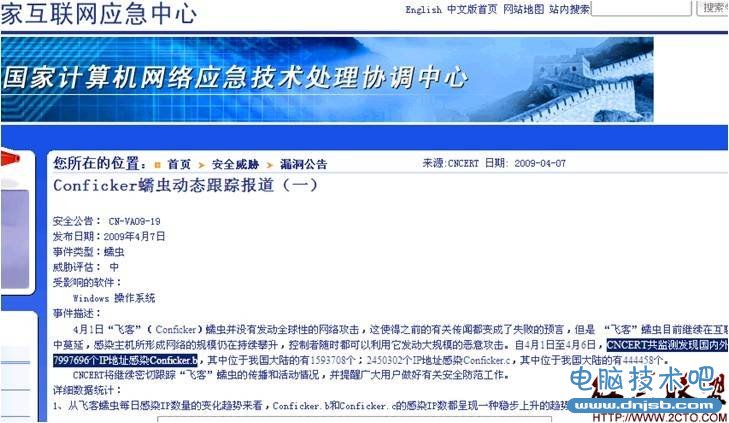

互联网企业应对恶意网址的思考 2014-08-13 15:58:22形势概述与危害分析利益驱动,恶意软件专业化,集团化通过第三方挂马,间接挂马方式流行第三方软件漏洞大量利用,0day频出,防不胜防针对诈骗问题,互联网企业很难独善其身互联网企业如何应对恶意网站搜索Google...

-

天涯投票存在注入漏洞及修复方案 2014-08-13 15:58:22

天涯投票存在注入漏洞及修复方案 2014-08-13 15:58:22简要描述:过滤不严导致注入。漏洞证明:http://vote.tianya.cn/show_vote_result.php?r_id=358%20and%201=2%20union%20select%201,2,3,group_concat%28user%28%29,0x7C,version%28%29,0x7C,database%28%29%29,5...

-

企业常犯的六大致命性安全失误 2014-08-13 15:58:22

企业常犯的六大致命性安全失误 2014-08-13 15:58:22细微的失误往往会导致极大的安全隐患。有时候一些未知或是容易被忽视的细微失误最终导致机构在攻击行为面前城门大开:服务器配置中的hash标示缺失、某个长期被遗忘的PBX用户账户或者是办公室打印机中的嵌入式Web...

-

安全产品与安全管理平台的变化 2014-08-13 15:58:22

安全产品与安全管理平台的变化 2014-08-13 15:58:22如果说IT的表现是若干个0,那么安全就是0前面的1,因此没有一个IT管理者不重视安全建设。既便如此,意气风发的新一代互联网,仍然不可避免时不时被安全问题绊个趔趄。安全产品自身应该在哪些方面进行变革和完善,...

-

Sharepoint Server 2007结合AD RMS提高企业信息安全 2014-08-13 15:58:22

Sharepoint Server 2007结合AD RMS提高企业信息安全 2014-08-13 15:58:22 -

使用自动化攻击工具包提升Web应用安全 2014-08-13 15:58:22

使用自动化攻击工具包提升Web应用安全 2014-08-13 15:58:22问:因为自动化攻击工具包可能给Web应用带来最大的威胁,有什么好的方法可以在企业内使用这些工具包来进行渗透测试?使用这些不稳定的工具会不会太冒风险了? 答:是的,有可以在你企业内使用这些自动化攻击工...

-

内网安全问题本质谈 2014-08-13 15:58:22

内网安全问题本质谈 2014-08-13 15:58:221、内网安全的本质 最近一两年信息泄露的案例屡见不鲜,如汇丰银行离职员工造成的客户资料泄露、国内某大型造船厂发生的设计数据非法拷贝等事件。并且,随着P2P应用的普及,越来越多的企业网络流量被占用,病...

-

智能手机安全性与窃听门事件 2014-08-13 15:58:22

智能手机安全性与窃听门事件 2014-08-13 15:58:22借助Kevin Mitnick的帮助,Elinor Mills 亲身证实了入侵一个人的语音信箱是多么容易得一件事。这是在英国爆出窃听门丑闻后很多人所关心的安全问题。而世界新闻报的雇员正是因为黑入了被谋杀少女的电话记录以及...

-

企业IT安全管理 常见网络入侵方法剖析 2014-08-13 15:58:22

企业IT安全管理 常见网络入侵方法剖析 2014-08-13 15:58:22黑客在对我们的网络进行攻击时通常会采用多种办法来规避网络安全设备的防护,从而获取对信息的访问权限。因此,为了抵御黑客的攻击,我们应该了解黑客的攻击方法,清楚这些攻击方法的工作原理以及对网络造成的威...

-

互联网企业网络安全架构系列之五 —— 办公网其它安全 2014-08-13 15:58:21

互联网企业网络安全架构系列之五 —— 办公网其它安全 2014-08-13 15:58:21网络划分之后,解决了各个终端的网络访问权限问题,不同的部门不同的人只能看到不同的业务。下一个问题就是网络的接入控制了,用来解决非公司授权设备接入公司网络和已授权但是安全性不足设备接入公司网络的问题...

-

互联网企业网络安全架构系列之四 —— 办公网网络准入控制 2014-08-13 15:58:21

互联网企业网络安全架构系列之四 —— 办公网网络准入控制 2014-08-13 15:58:21网络划分之后,解决了各个终端的网络访问权限问题,不同的部门不同的人只能看到不同的业务。下一个问题就是网络的接入控制了,用来解决非公司授权设备接入公司网络和已授权但是安全性不足设备接入公司网络的问题...

-

1

教你把书上的字快速弄到电脑上

教你把书上的字快速弄到电脑上2011-07-02

-

2

菜鸟简单抓肉鸡(如何抓肉鸡)

-

3

黑客基础教程之如何查看论坛隐藏贴(怎么查看论坛隐藏贴)

-

4

一个黑客所需的基本技能

-

5

06月15日病毒播报:“通犯”变种fuqy和“毒它虫”变种

-

6

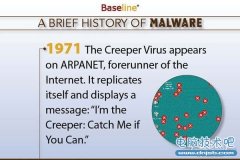

盘点四十年来史上著名计算机病毒

-

7

黑客基础教程之如何查看电脑配置(怎么查看自己的电脑配置)

-

8

电脑开机时出现lass.exe进程是病毒吗?

-

9

怎么取消开机密码

-

10

自拍须谨慎!教你如何通过照片定位查看拍摄地点