菜鸟网站入侵

发布时间:2011-06-26 05:10:11作者:知识屋

摘要:简单地说,webshell就是一个Asp木马,如著名的海洋顶端2005和冰狐浪子微型Asp木马等。获得webshell一般而言我们就可以上传、修改、删除任意文件,获得cmdshell执行SQL语句等了。

关键字:网站入侵

正文:

经常有小菜在QQ上问我怎么入侵一个站点,还有人要拜我为师。但交流中我都发现有许多问题怎么讲小菜们都不明白,唉,谁叫他们是小菜呢!于是,今天我光芒果老师决定为众小菜们上一堂入侵公开课,看多了X的牛人可以跳过此文了。

光芒果:今天,我要给众小菜们上一堂浅显易懂的公开课,保证众小菜听后能轻松入侵许多香蕉皮站点。

众小菜:真的,老师快讲,不过为什么是香蕉皮站点了,不香蕉皮不行吗?

光:不香蕉皮就不是小菜们入侵的了!好了,下面开始讲课。今天讲课的主要内容是教大家如何获得一个Webshell,至于其它的溢出攻击之类的则不在今天讨论的范围之内了。

小菜A:什么是webshell啊,得到webshell有什么用啊?

光:晕,跟你们也说不清楚,简单地说呢,webshell就是一个Asp木马,如著名的海洋顶端2005和冰狐浪子微型Asp木马等。获得webshell一般而言我们就可以上传、修改、删除任意文件,获得cmdshell执行SQL语句等了。

众小菜:哇,webshell那么好啊,老师快教我们,我要去改hackerxfiles的首面。

光:改你个头啊,hackexfiles那么好改还用混吗?我今天是要教大家入侵香蕉皮的站点啊!

小菜B:那怎么判断站点是否能够入侵呢?

光:问得好,这就是我下面要讲的内容了。首先我们打开要入侵的站点,看看它的文件是不是以.asp结尾的,如果不是,那么就换个地方吧,这里设法获得webshell(当然php等也可获得webshell,但不在今天讨论的范围)。

小菜B:我找到了一个.ASP结尾的站点,接下来该怎么做呢?

小菜C:还用说吗,用DDOS轰他。

光: 别吵,不能用DDOS轰,这是hacker十分鄙视的行为。我们找到一个ASP结尾的站点后呢,一般要先得到该站点的后台管理权,然后再用数据库备分或文 件上传等功能得到websheell,当然,也有一些足够香蕉皮的站点,我们不用获得后台权限就可以直接获得websheell了。

众小菜:有那么好的事,老师快教教我们。

光:别急,等老师喝口水再说。现在ASP站点一般都会带有论坛,而国内论坛程序用得最多的就是动网了。

小菜D:我知道了,老师是要说动网的文件上传漏洞吧。

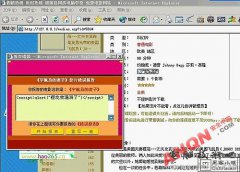

光: 十分正确,当你看到一个动网论坛是7.0SP2以前的版本的话,那么恭喜你,你有98%的可能获得一个webshell了。当然直接利用该漏洞对小菜来说 比较困难,好在现在有许多傻瓜化的黑客工具。这里我隆重向大家推介桂林老兵生产的动网上传漏洞利用工具,你只需到你要黑的论坛注册一个用户,最小化浏览器 后在软件的漏洞地址中填入站点URL,选择好要上传的ASP木马,点上传就可以了。(如图1)另外,这款工具不但对动网有效,对其他有类似漏洞的程序,只 要填上漏洞URL,一样能成功上传,实在是居家旅行,黑站改页必备武器。

众小菜:ZZZZZ……

光:喂,怎么都睡着了,起来起来,下面我要教大家怎么获得后台权限了。

小菜D:是呀是呀,现在的DV论坛大都打了SP2补丁,或者一些站点根本没有论坛,我们怎么获得后台权限上传ASP权啊?

光:其实呢,获得后台权限的方法有很多种,目前最流行的是注入和爆库。

小菜E:又讲注入中,那一大串东东我都看不懂D,就算懂也要花一个多小时,我就如先回家睡觉了。

光:回来,我还没讲完呢。对小菜们来讲手动注入实在有点困难,但现在注入工具也多的是,这里我向大家推荐,小竹写的NBSI2强大的脚本注入功能是广大菜鸟们的最爱。

小菜E:NBSI2,我下过,但不知怎么用啊。

光:滚出去,多翻几本X再来听课。

小菜E:不要吗。

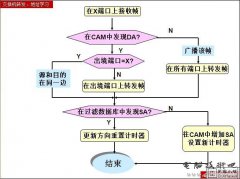

光: 诶,其实除了NBSI2我们还可以用小榕的WED+WIS,具体使用方法2004.10月的X有,你们自己去看。这里我还是用NBSI2来讲。首先,我们 来到站点扫描一栏,填上欲扫描站点的URL,选择全面扫描后点扫描,不用多久就会列出可能注入的站点URL及注入可能性了(图2),然后我们就可以利用这 个漏洞URL注入得到管理员帐号和密码了。此外,NBSI2还有后台

扫描,NBSILISTTREE等功能,非常实用的。

小菜E:NBSIZ好是好,但还是太慢,有没有什么更快的方法啊。

光:有,那就是爆库。不过在讲爆库前,我要为大家补充一点简单的手动注入检测知识,一来光用工具是得不到提高的,二来下面用得着。

众小菜:快讲快讲,我们要听。

光:其实我要补充的很简单,一般ASP系统都有类似下面的 URL:http://www.xxx.com/xxx.ASP?ID=××,我们只往在这样的URL后加上一个单引号,如果返回服务器错误信息,那么就 说明了程序并没有过滤单引号,而且从返回的错误信息中的了可以得到服务器的一些相关配置信息。接着接交http:/www.xxx.com /xxx.asp?id=××

and 1=1、http:/www.xxx.com/xx.asp?id=×× and

1=2,如果返回的页面不一样,说明页面可以注入。如动力打印漏洞依次提交上进URL返回的情况如图(图3,4,5)

众小菜:ZZZZ……老师快给我们讲爆库吧。

光: 好吧,爆库的方法也是多种多样,但无论用什么方法,都要先把Internet选项→高级中的显示友好的nttp错误信息前的钩去掉(图6),不然你会什么 也看不到。下面我给在大家讲讲常用的几种爆库方法:1、对已知的一些系统,可直接访问其文件的conn.asp达到爆库的(如动力文章系统可直接访问 /inc/conn.asp和/inc/conn_user.asp分另爆出管理员和用户数据库路径)(图7,8),当然,对于未知的系统我们也可以尝试 访问/inc/conn.asp来试试看能不能爆库。2、对可大多数未知系统,我们可以用X2004.4中的小册子提到过的方法,就是把 离.asp?id=xx最近的/换成%5C,从而暴出数据库物理路径。3、第三种方法就要用到我上面讲的入侵检测知识了,你们有没有发现,在某些漏洞 asp页面后加上单引号后返回的错误信息往往在最末尾包含一个文件错误。我们只要直接访问这个出错的文件就可以爆出数据库物理路径了。不过这种方法适用的 地方不大。爆出数据库路径后,我们只须把数据库下载回来打开就可以看到全体的用户名及密码了。

小菜A:我下了数据库打开后,发现他们的密码都是16位的无规则密码,直接输入也登不了啊!

光:晕,那是经md5加密后的密码,必须先还原成明文密码才能使用,由于md5的不可逆性,现在一般都是用穷举法破解的,所以如果密码足够强壮,我们也是很难破解的。不过一般而言用一个破md5的软件挂上一晚上就应该能破出90%以上的密码了。

小菜B:要挂一个晚上啊,那不如用注入快。

光: 用注入得来的密码了是经md5加密的,一样要破解。其实我们也不一定要破解用户的密码,因为现在用户的安全意识越来越强,直接破密码比较困难,这时我们可 以选择破密码保护答案,用密码保护“取回”密码。(我就曾遇到密码破了半天破不出,密码保护答案却是aa的情况),如果要用E-mail取加,那么就在数 据库中把E-mail改成自己的再找个类化程序在本机重建一个“克隆”站点取回。

小菜D:我这个数据库是.asp结尾的,下不 啊?

光?错,其实asp的数据库不一定下不了。我们只要用网际快车就可以下载了。但有些程序员在数据库中加入了nodown语句,改成.asp后我们就无法下载了。

众小菜:那怎么办,一定要用注入了吗?

光:非也,其实我们还可以试试最为简单的万能登录,虽然这个经典漏洞已十分少见,但有些地方还是有效的。我们只须在登录入口输入用户名or=密码也是or=,就可以构造万能登录,直接进入后台了。

小菜E:哇,太棒了,老师你怎么不早说呢,我来试试。矣,后台呢?后台在哪啊?

光:呵呵,得到用户名和密码找不到后台登录页面也是没用的。找后台登录页面我们可以用NBSI2的后台扫描功能,扫不出来还可以用Nbsilisttree列出服务器文件自己猜测(要求有SQL注入地址)。

小菜E:我进后台了,但我在后台又怎么能得到Webshell呢?

光: 在后台得到Webshell比较常用的方法是文件上传和数据库备份,但无论哪个方法都要找到能上传文件的地方,找到能上传文件的地方后我们可以试着直接上 传ASP文件,当然一般不会成功,如果成功的话建议你马上去买彩票。这时可以试试用老兵的DV上传漏洞利用工具看能否上传,高手还可以用抓包上传,不过对 小菜来说最实用的还是数据库备份的方法。找到一个可以上传的页面(前后台均可)把ASP的后缀改成jpg上后用数据库备份功能获得webshell,具体 方法我就不说了,不懂的可以看X2004.7月LCX的《利用ACCESS得到webshell》一文。利用数据库备份功能不仅可以免去了没法上传ASP 文件的麻烦,而且即使限制了上传目录的ASP权限我们也可以把ASP文件放到根目录运行。如果某些系统对数据库备份

做了限定,可以试着用数据恢复功能,具体方法参见我写的《对“利用ACCESS得到webshell”一文的补充》(X2004.9)。另外,因为 一些信息配置是通过修改某个ASP文件实现的,我们可以尝试往一些诸如说明之类的地方写入一个简单的上传语句,再利用这个语句直接上传ASP木马,不过这 个方法对小菜们的用出并不是很大。

小菜E:上传ASP木马后我们该怎么用啊?

光:晕!比海洋顶端为例,输入密码后(密码最好自己在本地设定,也可以用默认密码)就能进入免FSO木马页面,这里的操作不需FSO支持也能运行,但FSO页面更直观易懂。

们只须在免FSO页面下方再次输入密码就可以进入FSO页面。如果嫌海洋太复杂可以用老兵的ASP站长助手,全中文菜单界面,一目了然,但须FSO支持。

小菜A:我放了一个海洋,但怎么进不了FSO页面啊?

光:那是服务器做了FSO限制,这样我们的webshell作用就很有限了,但改主页还是可以的,方法就是直接上传同名文件覆盖。

小菜C:如果一个站没有任何漏洞,我们是不是不能入侵了呢?

光: 不是的,如果某站我们找不到漏洞,可以到whosi看这绑了多少个站点,然后试着找与它同一个服务器的站点漏洞,用上面的方法获得webshell后安装 后门,控制服务器,原来那个站也就跟着倒霉了。如果FSO控制不好,我们不可以直接把ASP木马放到原来那个站上去。

小菜C:哦,我明白了,这就是旁注!

光:不错,好客,今天要讲的就到这儿了,同学们再见。

众小菜:老师等等,留下QQ,我们好常讨教,留下主页,我们好练练。

光:主页给你们练手就免了吧,我可没那么大精力去维护。我QQ是XXXXXXX,有事再跟我联系,我先走了!

知识阅读

软件推荐

更多 >-

1

教你把书上的字快速弄到电脑上

教你把书上的字快速弄到电脑上2011-07-02

-

2

黑客基础教程之如何查看论坛隐藏贴(怎么查看论坛隐藏贴)

-

3

一个黑客所需的基本技能

-

4

黑客基础教程之如何查看电脑配置(怎么查看自己的电脑配置)

-

5

怎么取消开机密码

-

6

什么是肉鸡,如何避免电脑成为肉鸡?

-

7

一名初级黑客所必须掌握的基本技能

-

8

电脑常见安全隐患,你知道吗?

-

9

黑客基础教程之黑客入侵渗透教程

-

10

【注意】QQ密码本地破解的原理和方法