解析跳板工具与防御技巧

发布时间:2012-01-16 12:03:32作者:知识屋

黑客在进行攻击时会借用其他系统来达到自己的目的,如对下一目标的攻击和被侵占计算机本身的利用等等。本文介绍了常见的骇客对被侵占计算机的使用方式和安全管理员相应的应对方法。 骇客进行网络攻击时,除了自己手中直接操作的计算机外,往往在攻击进行时和完成之后利用、控制其他的计算机。他们或者是借此达到攻击的目的,或者是把这些计算机派做其他的用途。本文汇总描述了骇客各种利用其他计算机的手段,希望网络与系统管理员能通过了解 这些攻击办法来达到更好地进行安全防范的目的。

“肉鸡”这个词被骇客专门用来描述Internet上那些防护性差,易于被攻破而且控制的计算机。1 本身数据被获取 原理介绍 这是一台计算机被攻破并完全控制之后,骇客要做的第一件事。很多骇客宣称自己是非恶意的,只是对计算机安全感兴趣,在进入别人的计算机时,不会进行破坏、删除、篡改等操作。甚至还有更"好心"一些的骇客会为这些计算机打补丁,做一些安全加强。 但是他们都回避了一个问题,那就是对这些计算机上本身保存的数据如何处理。确实,对别人的计算机进行破坏这种损人不利已的事情对这大多数骇客来讲没有太大意思,不过他们都不会反对把“肉鸡”上的数据弄回来保存。这时骇客再说"没有进行破坏"是说不过去的,根据计算机安全的基本原则,当数据的"完整性、可用性和机密性"中任意三者之一在受到破坏的时候,都应视为安全受到了破坏。在被占领的计算机上可能会保存着用户信息、网络拓扑图、商业秘密、财务报表、军事情报和其他各类需要保密的数据,骇客获得这些数据(即使只是查看数据的内容而不下载)时正是破坏了保密性。在实际情 况中,很多商业间谍和**间谍都是这一类,他们只是默默地拿走你的数据而绝不做任何的破坏,而且尽最大可能地掩盖自己行动的痕迹。这些骇客希望长时间大量地得到珍贵的数据而不被发觉,这其实是最可怕的一种攻击行为。 很多骇客会在“肉鸡”上安装FTP软件或者开放FTP服务,再下载其数据,但安装软件和开放服务这样的动作很容易在系统中的各类日志留下记录,有可能被发现。而不希望被人发觉的骇客会自己建立一台FTP服务器,让“肉鸡”做为客户端把自己的数据上传过来。 防御方法 防止本身数据资料不被窃取,当然首先要考虑的是计算机本身不被攻破。如果自己是铁桶一个,水泼不进,骇客无法在你的网络中的计算机取得任何访问的权限,当然就杜绝了绝大多数的泄密可能(请注意,这时候还是有可能会泄密的!比如被骇客欺骗而将数据发送出去) 。我们先来看一下如何加强自己的计算机的操作系统,对于所有需要事先控制的攻击方式,这些手段都是有效的,在以后的章节中就不重复说明了。 简单地说,对于操作系统的加强,无论是Windows、Unix或是Linux,都可以从物理安全、文件系统、帐号管理、网络设置和应用服务几个方面来考虑,在这里我们不详细讨论全面的安全防护方案,只是提供一些简单实用的系统安全检查项目。这是安全的必 要条件,而不是充分条件。 物理安全 简单地说,物理安全就是你的计算机所在的物理环境是否可靠,会不会受到自然灾害(如火灾、水灾、雷电等)和人为的破坏(失窃、破坏)等。物理安全并不完全是系统或者网络管理员的责任,还需要公司的其他部门如行政、保安等一起协作,不过因为这是其他安全手段 的基础,所以我们网管员还是应该密切注意的。要特别保证所有的重要设备与服务器要集中在机房里,并制订机房相关制度,无关人员不得进入机房等。网管员无特殊情况也不要进入机房,需要可以从外面的指定终端进行管理。 如果重要的服务器暴露在人人都可以接近的外部,那么无论你的口令设得多么强大都没用了,各种操作系统都可以用软盘、光盘启动来破解密码。 文件系统安全 文件和目录的权限设置得是否正确,对系统中那些重要的文件,权限要重新设置; 在Unix与Linux系统中,还要注意文件的setuid和setgid权限,是否有不适合的文件被赋予了这些权限; 帐号系统安全 帐号信息,用户名和密码是否合乎规则,具有足够的复杂程度。不要把权限给予任何没有必要的人; 在Unix/Linux中可以合理地使用su与sudo; 关闭无用账号; 网络系统安全 关闭一切不必要的服务。这一点不必多说了吧,每个开放的服务就象一扇开启的门,都有可能会被骇客悄悄地进入; 网络接口特性。注意网卡不要处在禁用词语的混杂模式; 防止DoS的网络设置。禁止IP转发、不转发定向广播、限定多宿主机、忽略和不发送重定向包、关闭时间戳响应、不响应Echo广播、地址掩码广播、不转发设置了源路由的包、加快ARP表过期时间、提高未连接队列的大小、提高已连接队列的大小; 禁用r*命令和telnet命令,用加密的SSH来远程管理; 对NIS/NIS+进行安全设置; 对NFS进行安全设置; 应用服务安全 应用服务是服务器存在的原因,又是经常会产生问题的地方。因为应用服务的种类太多,这里无法一一叙述,就请大家注意一下这方面的资料吧。如果有可能,我会在今后继续提供一些相关知识。可以肯定地说,没有一种应用程序是完全安全的,必须依靠我们去重新设置。 对于防止数据被窃取,也有手段可以采用,使骇客侵入计算机之后不能盗窃数据和资料。这就是访问控制和加密。系统访问控制需要软件来实现,可以**root的权限,把那些重要的数据设置为除了特殊用户外,连root都无法访问,这样即使骇客成为root也没 有用。加密的手段有很多,这里也不详细介绍了,文件通过加密会以密文的形式存放在硬盘中,如果不能正确解密,就是一堆没有任何意义的字符,骇客就算拿到了也没有用。2 非法proxy 原理介绍 Proxy代理技术在提高Internet访问速度与效率上有很大作用,在这种技术的基础之上又出现了Cache Server等Internet访问优化技术,但Proxy也被骇客利用来进行非法活动。骇客把“肉鸡”设置为Proxy一般有两个目的,首先与正常Proxy的目的一样,是利用它更好地访问Internet,进行WWW浏览;其次就是利用这台Proxy “肉鸡”的特殊位置绕过一些访问的**。 普通的WWW Proxy其实在Internet上是很常见的,一些计算机免费而且开放地为所有计算机提供WWW Proxy服务,如果骇客想得到一台合适的Proxy时,并不需要自己亲自去攻击计算机并安装Proxy软件,只需利用这些现成的Proxy计算机就可以了。在骇软站点上,有很多Proxy Hunter之类的软件,输入某个网段就可以运行去自动搜索已经存在的Proxy计算机了。虽然Proxy本身并不会被攻击,但是运行Proxy服务,在客户端连接数目多的时候会造成很大的负担。而且一些攻击如Unicode、Lotus Notes、ASP攻击也正是通过HTTP协议进行的,最终被攻击者会把Proxy服务器当做攻击的来源,换句话说,Proxy服务器会成为这些攻击者的替罪羊。所以最好不要向外提供开放的Proxy服务,即使因为需要而开放了,也应加以严格的**。 利用Proxy绕过一些访问**,在“肉鸡”的利用中也是很常见的。举个实例来说,某个公司为了提高工作效率,不允许员工使用QQ聊天,指示在公司的防火墙上**了所有由内向外对UDP 8000这个端口的访问,这样内部就无法向外连接Internet上的QQ服务器进行聊天了。但骇客利用自己设置的QQ Proxy就可以绕过这个**正常访问QQ服务器。

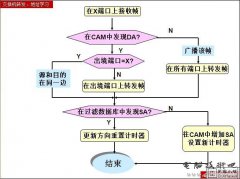

图一 骇客利用QQ Proxy绕过访问**(不会发图 我给画了大概意思 凑活看看吧 呵呵)

UDP 18000

QQ proxy ←←←←←←←|←允许←|←←←←←←←←←←←骇客

↓ | |

UDP8000 ↓ | |

↓ | |

↓ | | UDP 8000

QQ服务器 ←←←←←←←|←禁止←|←←←←←←←←←←←普通使用者

防火墙

如图一,QQ Proxy同WWW Proxy的设置和使用方法是一样的。在有了Internet上的QQ Proxy时,骇客在公司内部向外访问QQ Proxy的UDP 18000端口,这是不被禁止的。而QQ Proxy会以客户端的身份向真正的访问目标-QQ服务器进行访问,然后把信息从UDP 18000端口向骇客计算机转回去。这样,骇客就利用Proxy实现了对访问**的突破。 还可以利用这个原理进行其他协议**的绕过,如WWW、ICQ、MSN、Yahoo Messager、AOL等,只要Proxy软件支持。

知识阅读

软件推荐

更多 >-

1

教你把书上的字快速弄到电脑上

教你把书上的字快速弄到电脑上2011-07-02

-

2

黑客基础教程之如何查看论坛隐藏贴(怎么查看论坛隐藏贴)

-

3

一个黑客所需的基本技能

-

4

黑客基础教程之如何查看电脑配置(怎么查看自己的电脑配置)

-

5

怎么取消开机密码

-

6

什么是肉鸡,如何避免电脑成为肉鸡?

-

7

一名初级黑客所必须掌握的基本技能

-

8

电脑常见安全隐患,你知道吗?

-

9

黑客基础教程之黑客入侵渗透教程

-

10

【注意】QQ密码本地破解的原理和方法