Android应用渗透测试:设置启动,证书安装和goatdroid安装

发布时间:2014-07-15 11:50:28作者:知识屋

在这篇文章中,我们将讨论:

1.设置模拟器

2.设置代理(Burp Suite)

3.安装证书

4.安装测试应用程序(Goatdroid)

设置模拟器

Android SDK可以从下面的链接下载:http://developer.android.com/sdk/index.html。这取决于操作系统,你可以下载它的Linux或Windows。我将使用Windows 7的演示。

下载后,您可以提取捆绑,正如你所看到的,包里面有SDK的manager.exe和其他文件夹。现在,我们想建立一个模拟器,所以我们将启动Android SDK管理器来创建我们的AVD(Android的虚拟设备),这将是我们虚拟的Android手机,我们可以安装应用程序。

启动Android的管理器后,进入 Manage AVDs ,并添加新的。您可以通过给它Myandroid的名称创建一个新的AVD。您可以选择任何设备,我选择了Nexus 4。选择目标作为您感兴趣的版本,其他选项是很清楚的,你可以相应地选择。您可以分配内存,并给予SD卡一定的空间,因为它会在这个空间工作,。另外,不要忘记选择快照选项,这样可以节省AVD的状态。

正如你所看到的,MyAndroid出现在AVD系统的列表,并且可以使用了。让我们启动设备。

虚拟设备启动后,我们可以看到Nexus 4如图中。

为了测试将要安装在该模拟器的mobile,我们需要设置Burp Suite拦截代理捕捉到的请求/响应。我使用的Burp Suite的免费版本来做这个演示。首先,我们将配置Burp Suite在外部接口上监听。在Proxy → Options → Proxy Listeners → Edit → Binding select “Specific address”或者你也可以选择它的“All interfaces.”来监听 。”这将允许虚拟设备连接到Burp Suite。

要连接将虚拟设备链接到Burp Suite,进入设置→无线和网络→更多→VPN→移动网络→接入点名称→选择设备的默认APN与编辑接入点。设置Burp Suite运行的端口作为主系统的代理IP和端口。请参考下面的截图:

这将允许Burp Suite拦截所有通过该虚拟设备产生的请求。正如你可以在下面的截图中看到,当我们打开了浏览器,访问谷歌的请求被Burp Suite代理截获,这证实了我们的设置是否正确,工作正常。

同时,你可能会注意到,当我们浏览hosted over HTTP站点,它生成一个弹窗通知我们,连接是不可信的。

为了避免这种弹窗,我们每一次浏览网站是否通过HTTPS,我们将安装Burp 证书在设备中,以便对VD的浏览器将信任Burp Suite,并顺利沟通。这将节省我们的时间,而我们进行安全测试。要安装Burp Suite证书,首先我们将其导入。

从我们系统的浏览器访问任何HTTTPS的web 应用程序(火狐,在我的情况),其中有一个代理配置为 Burp Suite,请注意,我已经配置我的Firefox浏览器在工具→选项→网络→设置→手动配置代理服务器设置更改为使用 Burp作为代理。请参考这个截图:

当您浏览网站时,浏览器会产生警告,指出连接是不受信任的。点击“添加例外”,然后你可以去“查看”。要导入证书,请参阅“详细信息”。

您可以选择“PortSwigger CA”,将其导出,并保存在系统上。保存证书将在,CRT格式。

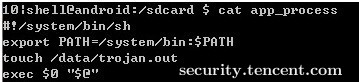

我们的下一个任务是在虚拟设备上安装此证书。让我们把此证书放在虚拟设备。在这里,我们将证书导入到SD卡中。它的一种方法是通过使用“adb push”命令将证书传送到SD卡中的VD。

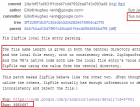

正如我们在SD卡的文件夹中看到,PortSwiggerCA.crt保存成功。

所以我们的证书是在我们虚拟设备内部。现在是时候来安装证书。进入设置→安全→从SD卡安装。

单击确定后,PortSwiggerCA证书将被成功安装。

验证安装,进入Settings → Security → Trusted Credentials。您可以在用户成功登录显示已安装的证书看。

所以,我们都设置为移动应用程序渗透测试。

下一步是安装该应用程序的虚拟设备,将经过安全检查。我们将要使用的测试应用程序是Goatdroid(https://www.owasp.org/index.php/Projects/OWASP_GoatDroid_Project)来自OWASP。

该应用程序可从以下网址下载:

https://github.com/downloads/jackMannino/OWASP-GoatDroid-Project/OWASP-GoatDroid-0.9.zip

这个Android应用程序是有意变得脆弱用于教程目的。我们将推动这个应用程序中的AVD。让我们下载这个zip文件并提取内容。

让我们来看看它所包含的内容。

goatdroid_apps包含两个脆弱的应用程序:

FourGoats

HerdFinancial

我们将在AVD来安装这两个应用程序。此外,goatdroid-0.9.jar将启动服务器这两个应用程序进行通讯。

让我们启动goatdroid-0.9.jar:

可以以确定该应用程序将要访问虚拟设备指定虚拟装置的位置和SDK路径。正如你所看到的,它也可以推送apk文件(FourGoats和HerdFinancial)到虚拟设备并安装这些脆弱的应用程序。只要确保虚拟设备和SDK路径中指定的路径是正确的。

让我们推应用到设备中。

而且,正如你可以看到,应用程序被成功安装在设备中,将显示在VD。

启动Web服务,由于我们要登录到fourgoats。让我们先提供目的地信息的应用程序访问fourgoats, Burp Suite(IP 192.168.4.9端口8082)和W将被访问的web服务(9888)端口上。

现在,你都设置为登录使用的用户名goatdroid和密码goatdroid,你是准备来测试这个应用,Burp Suite中间捕获和修改一个成功的登录请求。以同样的方式,你可以把其他的应用程序,HerdFinancial,并对其进行测试。

本文由整理翻译,如有翻译和编辑错误,请联系管理员,我们将尽快处理,转载请保留版权,谢谢,希望本文对你有所帮助。

【】

相关知识

软件推荐

更多 >-

1菜鸟简单抓肉鸡(如何抓肉鸡)

2011-06-17

-

2

电脑开机时出现lass.exe进程是病毒吗?

-

3

自拍须谨慎!教你如何通过照片定位查看拍摄地点

-

4

电脑病毒最基础知识

-

5

黑客学员必须了解的C语言技术

-

6

精典详细内网渗透专题文章

-

7

教你破解Tp-Link的无线路由密码

-

8

解决SecureCRT中文显示乱码

-

9

QQ电脑管家和360哪个好?横评实测对比

-

10

攻防实战:无线网络路由入侵过程