-

网络时代 web数据安全防护的八大要诀 2014-03-03 23:08:23

网络时代 web数据安全防护的八大要诀 2014-03-03 23:08:23如果说20世纪初期被称为计算机时代的话,那么现在无疑进入了网络时代。计算机作为构架网络的最初的终端已经逐渐被新的终端所取代,虽然网络还是需要终端,但是在这个时代,网络的重要性似乎远大于终端。但是不管是网络还是终端,信息安全问题是信息时代人们

-

SSL中间人关键技术---数据流重定向 2014-03-03 23:07:19

SSL中间人关键技术---数据流重定向 2014-03-03 23:07:19一、基于ARP欺骗的数据流重定向 1.1 ARP协议及其工作流程 ARP是Address Resolution Protocol(地址解析协议)的简写,RFC826中对其功能的描述为:将计算机的网络层协议地址解析成数据链路层的硬件地址。在当前最为流行的TCP/IP网络体系结构中,跨局域网的间

-

恶意删除UC百度解密“暗箭刺客”病毒技术逻辑 2014-03-03 23:06:28

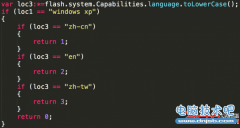

恶意删除UC百度解密“暗箭刺客”病毒技术逻辑 2014-03-03 23:06:28据大量用户反馈,自主安装的UC浏览器在手机中被无故删除,重新下载安装后仍被卸载,这一事件引起了UC的极大重视,并在微博进一步发布了恶意卸载的声明,在行业引起了极大反响。腾讯 手机管家 病毒检测技术团队第一时间找到了病毒样本,并对这个命名为暗箭刺客

-

对利用Adobe 0day – CVE-2014-0502进行攻击的行为分析 2014-03-03 23:04:56

对利用Adobe 0day – CVE-2014-0502进行攻击的行为分析 2014-03-03 23:04:56前些天FireEye发布了一个利用AdobeFlash的新0day进行攻击的报告,且Adobe已经根据漏洞情况发布了一个安全更新。 根据FireEye的报告,许多网站会将访问者重定向到以下包含exploit的恶意服务器: PetersonInstituteforInternationalEconomicsAmericanResearchC

-

Web应用安全保障“六要素” 2014-03-03 23:03:43

Web应用安全保障“六要素” 2014-03-03 23:03:43Web应用程序比客户端应用程序更难保证安全性,因为它不像web服务器有四五个主要供应商的web服务器,它有大量的web应用程序和自定义脚本数量,而且每个都可能包含潜在的漏洞。对于开发人员来说,确保应用程序安全的最佳方法是使用建议的安全措施和可以扫描代

-

重装系统怎样更好的防病毒 2014-02-28 11:07:54

重装系统怎样更好的防病毒 2014-02-28 11:07:54操作系统进行重新安装后,由于安全设置以及补丁未及时安装等问题,最容易导致病毒的大肆入侵,因此一些必备的补充措施是非常关键的。 重装系统怎样更好的防病毒 呢?我们列举了5个方面供大家参考: 一、不要急着接入网络 在安装完成Windows后,不要立即把服

-

电脑里面的各个组件都是干什么的? 2014-02-27 16:41:57

电脑里面的各个组件都是干什么的? 2014-02-27 16:41:57电脑里面的组件主要有硬盘、主板、CPU、内存、光驱、软驱、电源、显示器、键盘、鼠标这样几个部分,这些组件都什么怕什么呢?我们应该注意些什么呢? 一、硬盘 硬盘最怕的是震动,大的震动会让磁头组件碰到盘片上,划伤了可就坏大事了,修都不好修,最重要的

-

网络游戏里面的盗号木马_ 2014-02-27 16:40:22

网络游戏里面的盗号木马_ 2014-02-27 16:40:22盗密保卡解绑过程登陆的时候通过木马盗取玩家的密码,并且用盗取的密码进入密码保护卡解除绑定的网页页面,在通过木马把玩家登陆时候的三个密码保护卡数换成密码保护卡解绑需要的三个数,1次就能骗到密码保护卡解除绑定需要的三个数了,再解除绑定,玩家的帐

-

BYOD安全管理:企业数据安全 2014-02-25 22:25:19

BYOD安全管理:企业数据安全 2014-02-25 22:25:19智能手机和平板电脑等移动设备的普及使得越来越多的员工开始使用自己的设备办公(BYOD),这不仅增加了员工工作的灵活性,还满足了其个性化的需求,但同时也不可避免地带来了安全问题。 对于一个企业而言最重要的莫过于数据,所以本文探讨BYOD导致的数据安全

-

如何利用安全分析技术来检测高级恶意软件? 2014-02-25 22:24:55

如何利用安全分析技术来检测高级恶意软件? 2014-02-25 22:24:55几年前,有一家公司试图向我推销他们的最新产品,说这个产品可以帮我检测并阻止恶意软件感染企业系统。我礼貌地拒绝了,并解释说我的公司有很多工程师,不可能受到席卷互联网的恶意软件的困扰。而且我还告诉这家供应商,我们已经部署了企业级防病毒产品来应

-

Web应用程序安全必须重视八大问题 2014-02-15 12:35:18

Web应用程序安全必须重视八大问题 2014-02-15 12:35:18对于任何一个项目,开始阶段对于交付安全的应用来说非常关键。适当的安全要求会导致正确的安全设计。下面讨论在分析Web应用程序的安全要求时需要考虑的八大问题。 1、认证和口令管理:这主要是一种一次性的活动而且仅仅是作为项目的一部分而完成的。有人可能

-

另类查看路由宽带密码方法 2014-02-15 12:34:10

另类查看路由宽带密码方法 2014-02-15 12:34:10很多情况下,我们需要查看路由器内保存的宽带密码,但是大多路由器都是对敏感数据加密了存放的,用星号查看器,或是代码分析都不能得到正确的密码,这里和大家分享一款好工具,RouterPassView,它可以直接从路由器的配置文件中读取出敏感数据如:登录密码,

-

一个因网速慢引发的头脑风暴 2014-02-15 12:23:15

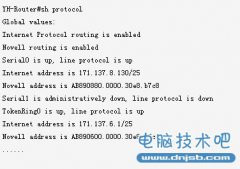

一个因网速慢引发的头脑风暴 2014-02-15 12:23:15来源:神通无量Blog 1.1 起因 这几天发现某酒店的网速越来越慢,中间因为11X的原因加了个认证系统,但是也就是房间号+身份证后6位。 本来以前可以多个设备同时使用的,但是因为加了这个设备所以就没办法同时用了。(蛋疼的11X) 1.2 发现问题1(锐捷设备弱口

-

从邮政包裹到催交宽带费 电话诈骗新招不断 2014-02-12 17:32:52

从邮政包裹到催交宽带费 电话诈骗新招不断 2014-02-12 17:32:52前不久,我接到了一个催交宽带费的电话,电话里头是这样说的,您的宽带在本周末即将到期,请及时交费,否则断网。这段话一听就知道是录音播放,不是人工打过来的。电话里面最后要我按9了解详情,我听完后立即挂断了电话,因为我立即知道这是一个骗局,我的宽

-

小心你的比特币!苹果电脑安全机构发警告 2014-02-12 16:31:17

小心你的比特币!苹果电脑安全机构发警告 2014-02-12 16:31:17作为一种新型货币形式,比特币的火热让人眼红,树大招风的它就被人惦记上了。美国一家专为苹果电脑服务的安全机构称,有一款名为OSX/CoinThief的木马病毒,专门针对Mac OS X系统设计,可以盗取用户比特币。 用户感染该病毒主要是由于安装和运行一款名为Steal

-

诈骗案例早知道,安安全全过新年 2014-02-03 15:55:44

诈骗案例早知道,安安全全过新年 2014-02-03 15:55:44眼看就要到春节了,家家都开始置办年货,处处洋溢着节日的喜庆。然而每年的这个时候,也是各类诈骗案的高发时期。下面我们就来一起看看,春节期间流行的诈骗手段有哪些?我们如何才能避免落入骗子的陷阱? 其他春节期间多发案例(均使用化名) 虚假机票骗局 案

-

电信网上营业厅安全不容忽视 2014-01-31 21:52:44

电信网上营业厅安全不容忽视 2014-01-31 21:52:44如今,电信网上营业厅早已被广泛熟知。作为利用互联网平台构建的虚拟服务窗口,由于其与互联网连接,使得网上营业厅往往会面临较多安全风险,特别是网上营业厅与电信后端支撑网连接才能实现电信核心交易业务的处理,因此备受各大运营商的高度关注。如今,电

-

黑客插U盘种木马 必须知道的U盘防范常识 2014-01-31 21:51:34

黑客插U盘种木马 必须知道的U盘防范常识 2014-01-31 21:51:34好莱坞一部《黑客帝国》,一度将新新人类黑客粉饰成了无所不能的救世主,不过在现实社会中也如此么?近日,《南方都市报》披露了一个国际职业黑客:亚历山大琼斯(Alexander Jones)的工作详情,他最擅长的就是插U盘植入木马。 接下来让我们读一读亚历山大琼

-

Cisco路由器故障诊断技术详解 2014-01-31 21:50:14

Cisco路由器故障诊断技术详解 2014-01-31 21:50:14过年过节也是网络管理员、工程师最忙的时候,偏偏在这种时候,网络设备不听话,动不动就故障。小编搜罗了一些Cisco路由器故障诊断技术,包括常用命令的使用,以及如何根据错误消息查找故障,希望在您的网络环境出现故障时,及时定位故障并解决故障... 1 引言

-

2014年安全上网的10个建议 2014-01-27 10:45:36

2014年安全上网的10个建议 2014-01-27 10:45:36以下十条是趋势科技给出的一些在2014年保持安全上网的方法建议,大家可以收着,作为安全上网的参考准则。 1 替你的计算机和移动设备安装或维护一套超强的安全软件,可以定期更新,并且不止是提供防毒保护。 2 如果你有使用信用卡,那么记得注意你每个月的账

-

防止.NET木马列所有站物理路径,aspxspy木马简单防范方法 2014-01-07 20:37:05

防止.NET木马列所有站物理路径,aspxspy木马简单防范方法 2014-01-07 20:37:05aspxspy 此木马是一个.NET程序制作,如果你的服务器支持.NET那就要注意了,进入木马有个功能叫:IIS Spy,点击以后可以看到所有站点所在的物理路径。以前有很多人提出过,但一直没有人给解决的答案。。 防御方法: %SystemRoot%/ServicePackFiles/i386/activ

-

虚拟环境中企业网络安全模式分类 2014-01-02 12:23:55

虚拟环境中企业网络安全模式分类 2014-01-02 12:23:55企业IT组织的工作往往是围绕计算、网络、存储和安全领域的维护和支持。这些队伍的进一步专业化是由影响力和技能领域所带动的,带着责任和资源,转变成业务、建筑和工程的角色。 这些组织结构是分层的,也是标准化和流程驱动的,在环境变得高度虚拟化时,它不

-

虚拟环境中企业网络安全模式选择 2014-01-02 12:23:37

虚拟环境中企业网络安全模式选择 2014-01-02 12:23:37企业网络安全模式评估 那么到底应该选择哪种安全模式呢?看情况。因为这取决于哪种方法最适合您的组织,归纳起来有以下几个问题: 您的组织协作和独立情况如何? 法规遵从驱动或监管情况如何? 购买、运营和最终负责安全的人都是谁? 公司的风险偏好情况如何

-

你确信你的电子邮件真的安全吗? 2014-01-02 12:22:44

你确信你的电子邮件真的安全吗? 2014-01-02 12:22:44我不知道为什么会有一种错觉,E-mail中的数据可能不是安全。虽然一些欧洲国家似乎都对保护电子邮件有更好的法律,却不是一个明确的东西,总有取舍。虽然他们可能对数据更好的保护,而在邮件运输过程中它可能是公平的游戏,反之亦然。 此前居鲁士Farivar在Ars

-

虚拟化安全防护建议 2013-12-20 12:23:42

虚拟化安全防护建议 2013-12-20 12:23:42在企业实际的虚拟化应用过程中,需要遵循如下一些有效的建议: 如果有的话,用户应该确认云平台供应商使用的虚拟化类型; 实施者应该考虑通过分区的方式将生产环境与测试/开发以及高度敏感数据/业务分离; 由于性能差异很大,实施者在测试和安装虚拟机安全工

-

1菜鸟简单抓肉鸡(如何抓肉鸡)

2011-06-17

-

2

电脑开机时出现lass.exe进程是病毒吗?

-

3

自拍须谨慎!教你如何通过照片定位查看拍摄地点

-

4

电脑病毒最基础知识

-

5

黑客学员必须了解的C语言技术

-

6

精典详细内网渗透专题文章

-

7

教你破解Tp-Link的无线路由密码

-

8

解决SecureCRT中文显示乱码

-

9

QQ电脑管家和360哪个好?横评实测对比

-

10

攻防实战:无线网络路由入侵过程