计算机病毒的历史

发布时间:2020-09-23 14:11:48作者:

现如今的恶意软件作者应归功于过去的网络罪犯。 网络罪犯创建现代恶意软件所采用的所有策略和技术都首先出现在早期病毒中。 特洛伊木马,勒索软件和多态代码之类的东西。 这些都来自早期的计算机病毒。 要了解当今的威胁形势,我们需要回顾过去,回顾一下过去的病毒。

1949年,约翰·冯·诺依曼(John von Neumann)和“自动复制机”

正是在那些计算的时代,数学家,工程师,博学多才的约翰·冯·诺伊曼(John von Neumann)发表了关于复杂自动机的理论和组织的演讲,他首先认为计算机程序可以“自我复制”。 计算机就如同房子一样,程序存储在一英里长的穿孔带上的时代,诺伊曼的想法听起来一定像科幻小说中的小说。

1982年,原始计算机病毒

1982年,一个15岁的男孩在恶作剧他的朋友,证明了诺伊曼的理论成为现实。 Rich Skrenta的 Elk Cloner 被广泛认为是第一种原始计算机病毒(“计算机病毒”一词在当时并不存在)。 麋鹿克洛纳(Elk Cloner)瞄准了Apple II计算机,使受感染的计算机显示了斯克伦塔的一首诗:

Elk Cloner: The program with a personality

It will get on all your disks

It will infiltrate your chips

Yes, it’s Cloner!

It will stick to you like glue

It will modify RAM too

Send in the Cloner!

其他值得注意的首创-克隆克隆病毒是第一个通过可分离的存储介质传播的病毒(它自身写入了插入计算机的任何软盘中)。 在未来的许多年中,病毒就是通过计算机网络在用户之间传递而跨系统传播的。

1984年,计算机病毒定义

1984年,计算机科学家弗雷德·科恩(Fred Cohen)提交了他的研究生论文《 计算机病毒–理论与实验》, 在其中他创造了“计算机病毒”一词,这很了不起。因为“复杂的自我复制自动机”真是一口气。 在同一篇论文中,科恩还为我们提供了“计算机病毒”的第一个定义,即“一种可以通过修改其他程序以使其自身包含可能演变的副本来'感染'其他程序的程序。”

1984年,核心战争

到目前为止,大多数有关计算机病毒的讨论都只是在大学校园和研究实验室的稀有氛围中出现的。 但是1984年《 科学美国人》的 一篇文章 将这种病毒排除在实验室之外。 在这篇文章中,作者兼计算机科学家AK Dewdney分享了他创作的激动人心的新型计算机游戏《核心战争》的细节。 在游戏中,计算机程序争夺对虚拟计算机的控制。 游戏本质上是一个战场,计算机程序员可以相互竞争他们的病毒创作。 对于两美元,Dewdney将发送详细的说明,以在虚拟计算机的范围内设置您自己的Core War战斗。 如果将战斗程序从虚拟计算机中取出并放置在真实的计算机系统上会怎样? 在 的 后续文章 《科学美国人》 中,杜德尼分享了两位意大利读者的来信,这两位意大利读者的灵感来自于他们在《核心战争》中的经历,从而在Apple II上创建了真正的病毒。 认为其他读者也受到了类似的启发并不是一件容易的事。

1986年,第一个PC病毒

Brain病毒是第一个针对微软基于文本的Windows前身MS-DOS的病毒。 Brain是巴基斯坦兄弟和软件工程师Basit和Amjad Farooq的创意,它像一种早期的版权保护形式一样,阻止人们盗版他们的心脏监测软件。 如果目标系统包含该兄弟软件的盗版版本,则“受害者”将收到屏幕上的消息“欢迎来到地下城”。 与我们联系以进行疫苗接种”,以及兄弟俩的名字,电话号码和在巴基斯坦的营业地址。 除了让罪犯绊倒受害者付费购买其盗版软件外,Brain并没有有害影响。

在与 F-Secure Basit 交谈时称Brain为“非常友好的病毒”。 Amjad补充说,当今的病毒,即Brain的后代,是“纯粹的犯罪行为”。

1986年,病毒进入隐身模式

同样在1986年,BHP病毒是第一个针对Commodore 64计算机的病毒。 被感染的计算机显示一条短信,其中包含 的多个 的名字-在 黑客 创建该病毒 建筑物的侧面用数字形式写着“(您的名字)在这里”。 必和必拓还具有第一种隐形病毒的特征。 也就是说,通过隐藏对目标系统及其文件所做的更改来避免检测的病毒。

1988年,年度计算机病毒

可以说,1988年是计算机病毒成为主流的那一年。 那年的9月, 一个故事:有关计算机病毒 出现在 的封面 TIME 杂志 上。 封面图片将病毒描述为在台式计算机上爬行的可爱,眼睛睁开的卡通昆虫。 到目前为止,计算机病毒是相对无害的。 是的,它们很烦人,但没有破坏性。 那么,计算机病毒如何从令人讨厌的威胁变为破坏系统的瘟疫?

1988年,和平的讯息绕

病毒全都与和平与爱有关—直到它们开始使人们的计算机崩溃。 MacMag病毒导致受感染的Mac在1988年3月2日显示屏幕消息:

RICHARD BRANDOW, publisher of MacMag, and its entire staff

would like to take this opportunity to convey their

UNIVERSAL MESSAGE OF PEACE

to all Macintosh users around the world

不幸的是,该病毒中的一个错误导致受感染的Mac电脑在Brandow的“普遍和平”日之前崩溃。 该病毒还设计为在显示Brandow的消息后删除自身,但最终删除了其他用户文件。 其中一名受害者是Aldus Corp的一名软件主管,无意中将该病毒复制到了Aldus Freehand插图软件的预生产版本中。 然后将受感染的Freehand复制并运送给数千名客户,使MacMag成为通过合法的商业软件产品传播的第一个病毒。

实际编码MacMag病毒的人Drew Davidson(Brandow不是编码器)告诉TIME他创建了这种病毒以引起人们对他编程技能的注意。

戴维森说:“我只是以为我们会发布它,它会很整洁。”

1988年, 《纽约时报》头版

在《时代》(TIME)杂志发表一个多月后, 的故事 《 的头版刊登了一个有关美国历史上“最严重的计算机“病毒”攻击” 纽约时报》 。 这是罗伯特·塔潘·莫里斯(Robert Tappan Morris)的Internet蠕虫,被错误地称为“病毒”。 公平地说,没有人知道蠕虫是什么。 莫里斯的创作就是原型。 当Morris蠕虫在整个网络传播时,它杀死了6,000多台计算机,这 ARPANET中 是政府运营的互联网的早期版本,仅限于学校和军事设施。 Morris蠕虫是字典攻击的第一个已知用途。 顾名思义, 字典攻击 包括获取单词列表,然后使用它来猜测目标系统的用户名和密码组合。

罗伯特·莫里斯(Robert Morris)是根据新制定的《 受到起诉的第一人 计算机欺诈和滥用法案》 Computer Fraud and Abuse Act) 法案 ( ,该 将其与政府和金融系统以及任何有助于美国商业和通讯的计算机相违法。 在辩护中,莫里斯从未打算让同名蠕虫造成如此大的伤害。 根据Morris所说,该蠕虫旨在测试安全漏洞并估计早期Internet的大小。 一个错误导致蠕虫一遍又一遍地感染目标系统,随后的每次感染都消耗处理能力,直到系统崩溃为止。

1989年,计算机病毒开始传播

1989年,艾滋病病毒木马是后来被称为勒索软件的第一个例子。 受害者在一封标有“ AIDS Information”(艾滋病信息)的邮件中收到一张5.25英寸软盘,其中包含一份简单的问卷,旨在帮助收件人确定自己是否有AIDS病毒风险(生物学上的危险)。

尽管是一个适当的(尽管不敏感的)隐喻,但没有迹象表明该病毒的创造者约瑟夫·L·波普博士打算在他的数字创作与致命的艾滋病病毒之间划清界限。 据Medium报道,在20,000个磁盘接收者中,许多是世界卫生组织(WHO)的代表。 世卫组织此前拒绝波普担任艾滋病研究职位。

用AIDS木马加载被调查表感染的目标系统。 然后,艾滋病木马将在接下来的89次启动中处于休眠状态。 当受害者第90次启动计算机时,表面上看似从“ PC Cyborg Corporation”收到了一条消息,要求他们为“您的软件租赁”付款,类似于三年前的Brain病毒。 但是,与脑病毒不同,艾滋病木马对受害者的文件进行了加密。

在比特币和其他不可追踪的加密货币出现之前的时代,受害人不得不将赎金汇入巴拿马的邮政信箱,以接收解密软件并重新获得对其文件的访问权限。 波普被捕后声称,这些资金将用于艾滋病病毒研究。

1990年代,互联网的兴起

到1990年,ARPANET退役,取而代之的是Internet上可访问的公共表弟。 得益于蒂姆·伯纳斯·李(Tim Berners-Lee)在网络浏览器和网页上所做的开创性工作,互联网现已成为用户友好的地方,任何人都可以在没有特殊技术知识的情况下进行浏览。 根据《 1990年互联网上有260万用户 数据世界》的统计 。 到本世纪末,这一数字将超过4亿。

随着互联网的兴起,出现了新的病毒传播方式。

1990年,强大的吗啡1260病毒

网络安全研究员Mark Washburn希望证明传统 的弱点 防病毒 (AV)产品 。 传统的AV通过将计算机上的文件与大量已知病毒进行比较来起作用。 列表中的每种病毒都是由计算机代码构成的,并且每个代码片段都具有唯一的签名(例如指纹)。 如果您在计算机上找到的代码段与数据库中已知病毒的代码段匹配,则标记该文件。 Washburn的1260病毒在每次跨系统复制时都会不断更改其指纹,从而避免了检测。 尽管1260病毒的每个副本看上去和作用都相同,但是底层代码却不同。 这称为多态代码,使1260年成为第一种多态病毒。

1999,“您有邮件(还有病毒)”

回想一下1999年。如果您认识的某人给您发送了一封电子邮件,内容为“这是您所要求的文件……不向其他人显示;-),则您打开了附件。 这就是Melissa病毒的传播方式,并在公众天真地讲述了病毒如何发挥作用。 梅利莎(Melissa)是一种宏病毒。 这种类型的病毒隐藏在Microsoft Office文件中常用的宏语言中。 打开病毒式Word文档,Excel电子表格等会触发病毒。 ,Melissa是迄今为止传播速度最快的病毒,大约感染了25万台计算机 媒体 据 报道 。

2012年,在沙特阿拉伯上空的完整沙哑

到21世纪初,已经确定了未来恶意软件威胁的路线图。 病毒为整个新一代破坏性恶意软件铺平了道路。 密码黑客 偷偷地使用我们的计算机来开采像比特币这样的加密货币。 勒索软件使我们的计算机成为人质。 像 一样 银行木马也 Emotet , 窃取了我们的财务信息。 间谍软件 和 击键记录程序 从网上冲浪,窃取了用户名和密码。

在大多数情况下,老式病毒已成为过去。 但是,在2012年, 最终引起了全世界的关注 沙门氏菌 病毒 。 为了响应沙特政府在中东的政策决定,Shamoon锁定了沙特阿拉伯国有石油公司阿美公司的计算机和网络系统。 , 攻击是单个组织历史上最具破坏性的恶意软件攻击之一,完全摧毁了阿美公司四分之三的系统 《纽约时报》 该 据 报道 。 网络安全研究人员在一个很好的例子中说明了这种攻击的发生,该攻击始于被感染的USB存储驱动器-现代等同于用于承载第一个病毒Elk Cloner的软盘。

如今,技术支持诈骗

自从计算机病毒达到破坏性的顶峰以来,已经过去了数十年,但是您应该了解一个相关的威胁。 通常被称为技术支持诈骗或 病毒骗局 ,这种现代威胁根本不是病毒。

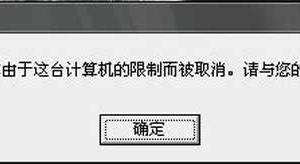

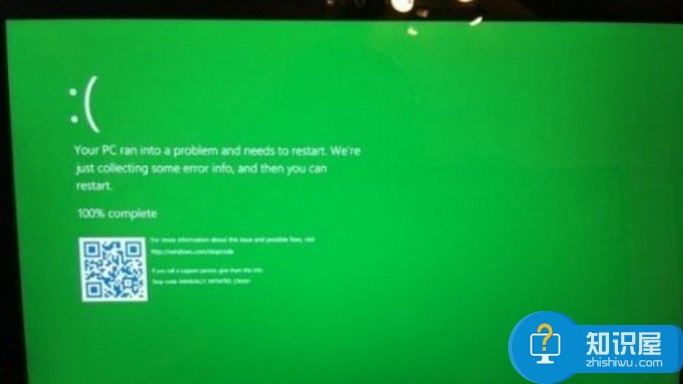

这是技术支持诈骗的工作方式。 受害者进入 提供了虚假的弹出 欺骗性 向其 网站后或由于 而 广告软件 广告 感染 。 在最近的一个 例子中 , ,诈骗者利用 恶意广告 在受害者搜索烹饪技巧和食谱之类的内容之后 将受害者链接到恶意支持站点。 我们还看到 被黑客入侵的WordPress网站 重定向到支持骗局的网站。 伪造的广告看起来像是操作系统生成的系统警报,可能会说“安全警报:您的计算机可能已受到有害病毒的感染”,以及“技术支持”的联系信息。 没有病毒,也没有技术支持,只是骗子会让他们看起来像您有病毒,并要求对其进行“修复”。

根据联邦贸易委员会的数据,2018年有143,000笔关于技术支持诈骗的报告,总损失达到5500万美元。 使这种骗局特别阴险的是,网络罪犯经常针对世界上最脆弱的部分。 60岁及以上的人报告成为技术支持骗局的受害者的可能性要高五倍。

相关知识

软件推荐

更多 >-

1

一寸照片的尺寸是多少像素?一寸照片规格排版教程

一寸照片的尺寸是多少像素?一寸照片规格排版教程2016-05-30

-

2

新浪秒拍视频怎么下载?秒拍视频下载的方法教程

-

3

监控怎么安装?网络监控摄像头安装图文教程

-

4

电脑待机时间怎么设置 电脑没多久就进入待机状态

-

5

农行网银K宝密码忘了怎么办?农行网银K宝密码忘了的解决方法

-

6

手机淘宝怎么修改评价 手机淘宝修改评价方法

-

7

支付宝钱包、微信和手机QQ红包怎么用?为手机充话费、淘宝购物、买电影票

-

8

不认识的字怎么查,教你怎样查不认识的字

-

9

如何用QQ音乐下载歌到内存卡里面

-

10

2015年度哪款浏览器好用? 2015年上半年浏览器评测排行榜!